公有云安全

1 前言

尖端 云租户安全不在讨论的范围内 云本地应用程序漏洞略有参与 讨论不涵盖微服务 云安全配置错误和错误的“情况”演示是频繁安全问题的重要原因

010-110传统安全边界是模糊的 全部在云中 越来越多的公司

1.1 为什么要上云

https://aws.amazon.com/n/training/ https://edu.aliyun.com https://cloud.tencent.com/edu/training https://cloud.google.com/certification/ https://www.microsoft.com/zh-cn/learning/azure-training.aspx

1.2 相关资料

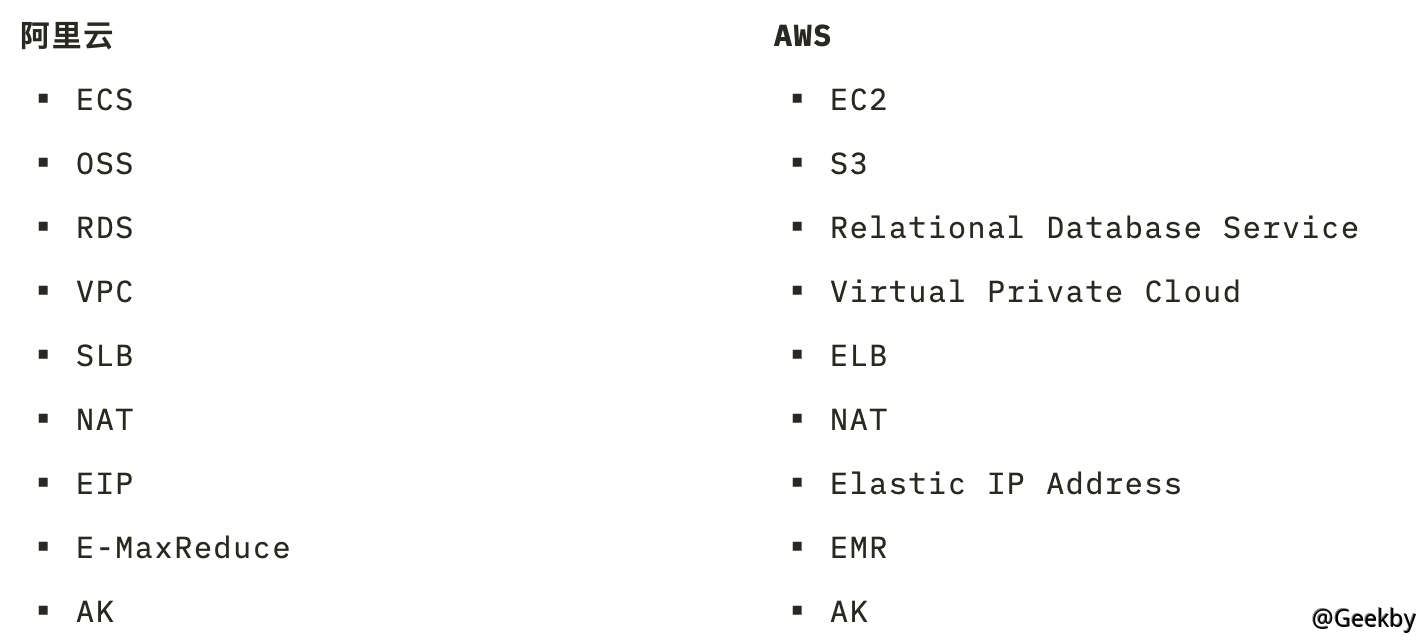

1.3 常见的云产品

2 常见概念

在云计算中,元数据不是一个陌生的概念。从字面上看,元数据是指元数据。在云计算中,元数据服务可以将一些其他信息注入虚拟机中,以便虚拟机在创建后可以具有一些自定义配置。在OpenStack中,元数据服务可以为虚拟机提供主机名,SSH公共密钥,用户传递的一些自定义数据以及其他信息。这些数据分为两类:元数据和用户数据。元数据主要包括虚拟机身的一些数据,例如主机名,ssh键,网络配置等,而用户数据主要包括一些自定义的脚本,命令等。但是,无论它是哪个数据,OpenStack为虚拟机提供数据的方式是一致的。 尖端 可以比较

docker file

2.1 元数据 - metadata

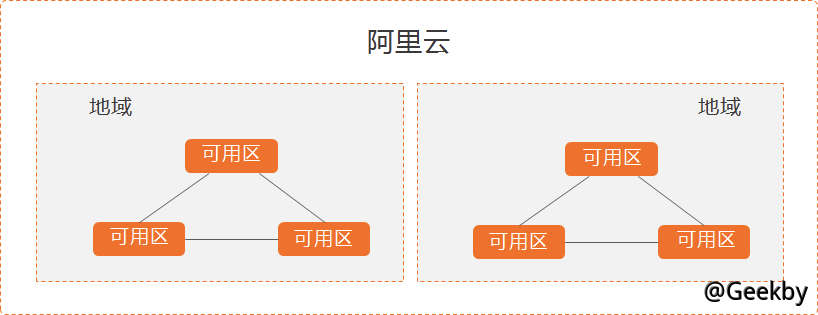

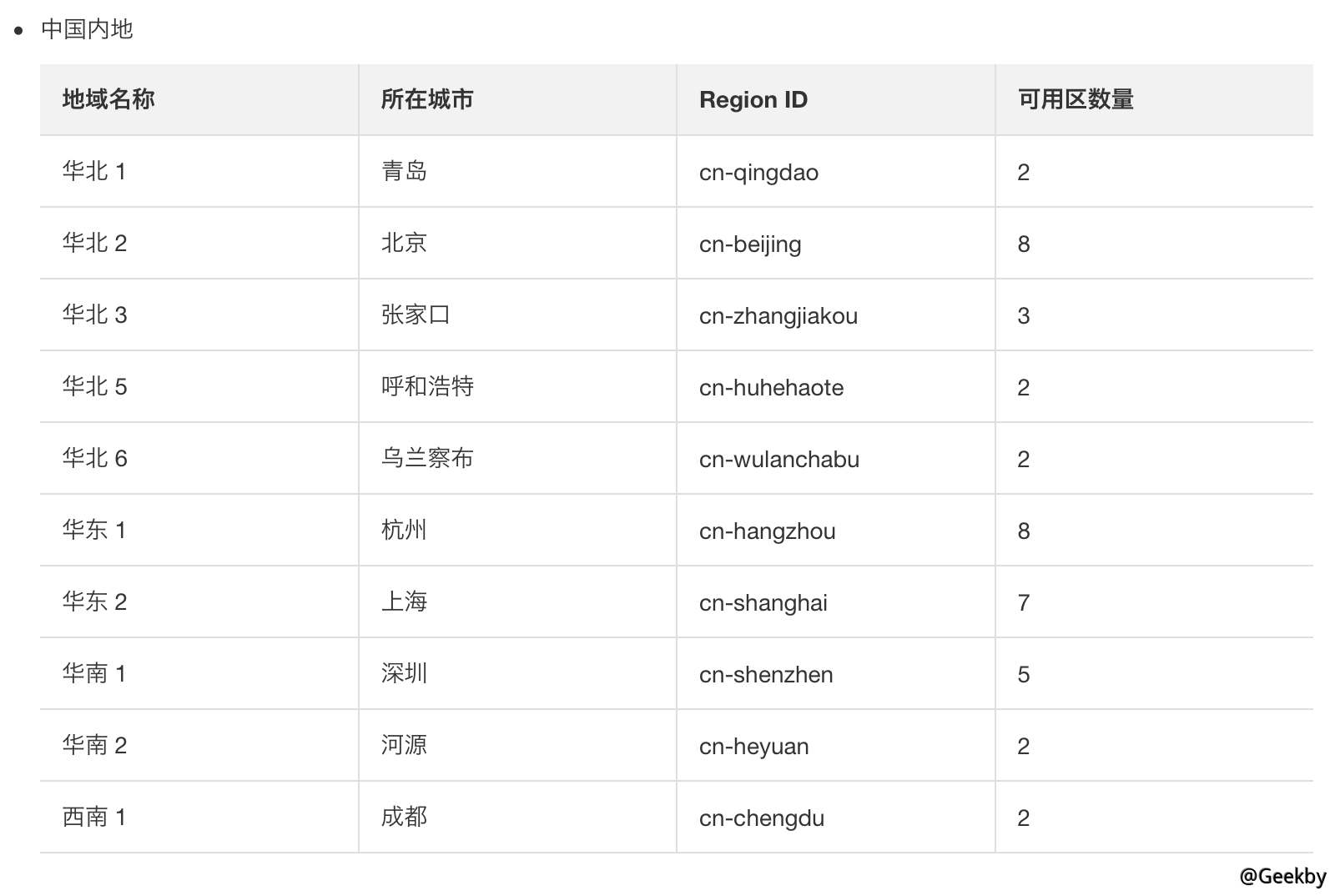

让我们首先看一下地区的概念。 AWS Cloud Services在世界各地的不同地方都有数据中心,例如北美,南美,欧洲和亚洲。相应地,根据地理位置,我们称之为某个区域的基础架构服务集合。一方面,通过AWS区域,AWS Cloud Services可以在地理位置上更靠近我们的用户,另一方面,用户可以选择不同的区域来存储其数据以满足法规合规性要求 以阿里巴巴云为例:

2.2 可用区 - Available Zone 和区域 - Region

可帮助您安全地控制用户对AWS资源的访问。 IAM允许您控制谁可以使用您的AWS资源(身份验证)以及他们可以使用的资源以及如何采用(授权)。 iam-aws 拉姆·阿里云 凸轮云 Iam-Huawei云

2.3 IAM - Identify and Access Management

如果您购买了多个云服务器ECS实例,并且组织中有多个需要使用这些实例的用户(例如员工,系统或应用程序),则可以创建一个允许某些用户使用这些实例的策略。避免将同一AccessKey泄露给多个人的风险。

2.3.1 用户

您可以创建多个用户组并授予不同的许可政策以实现批处理管理效果。例如: 为了增强网络安全控件,您可以授权用户组一个许可策略,该策略指定如果用户的IP地址不是来自企业网络,则该用户被拒绝访问相关的ECS资源的请求。 您可以创建两个用户组来管理具有不同职责的人员,如果开发人员的工作职责变为系统管理员,则可以将他们从开发人员用户组移至Sysadmins用户组。 sysadmins:此用户组需要创建和管理的权限。您可以授予Sysadmins组一项许可策略,该策略授予用户组成员许可执行所有ECS操作,包括ECS实例,镜子,快照和安全组。 开发人员:此用户组要求使用该实例的权限。您可以授予开发人员组一项许可策略,该策略授予用户组成员权限呼叫描述,启动,stopinstance,stopinstance,runinstance和deleteinstance。

2.3.2 用户组

实例RAM角色允许您将角色与ECS实例相关联,从该实例中访问基于STS(安全令牌服务)临时凭证的其他云产品的API,并且将定期更新临时凭证。也就是说,它可以确保云帐户AccessKey的安全性,并且还可以在访问控制RAM的帮助下实现精致的控制和权限管理。

2.3.3 角色

专有网络VPC允许用户在云上构建一个逻辑隔离的分区,从而使用户可以在其定义的虚拟网络中创建和运行新的网络资源。用户可以完全控制您的虚拟网络环境,包括选择IP地址范围,创建子网和配置路由表。

2.4 VPC - Virtual Private Cloud

资源ARN的格式为: ARN:ACS: $ {服务} : $ {region} : $ {account} : $ {resourceType}/$ {resourceId} 每个字段的含义如下: 服务:云产品代码。 区域:区域ID。 帐户:阿里巴巴云帐户ID。 ResourceType:资源类型。 资源ID:资源ID。 ARN:ACS:EC:CN-HANGZHOU:123456789 \

\\

\\

\\

\:INSTANCE/i--xxxxx