应急响应

1 Windows 应急响应

1.1 文件分析

1.1.1 开机启动项

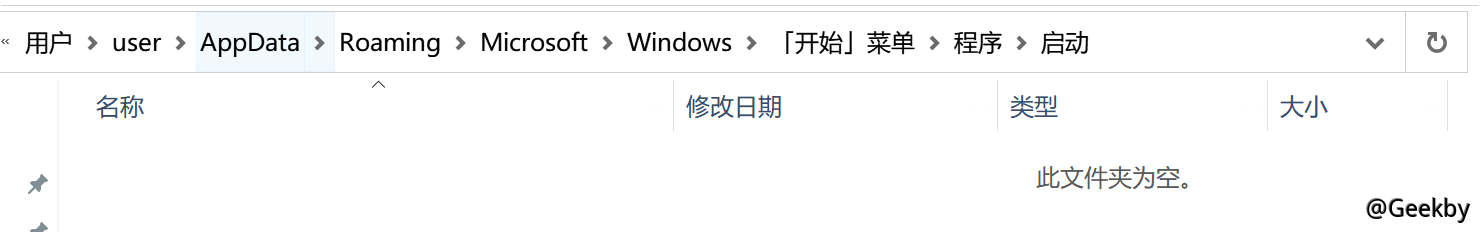

使用操作系统中的启动菜单:1

C: \ Users \ apdanceator \ AppData \ roaming \ Microsoft \ Windows \ Windows \ start菜单\ program \ program \ startup

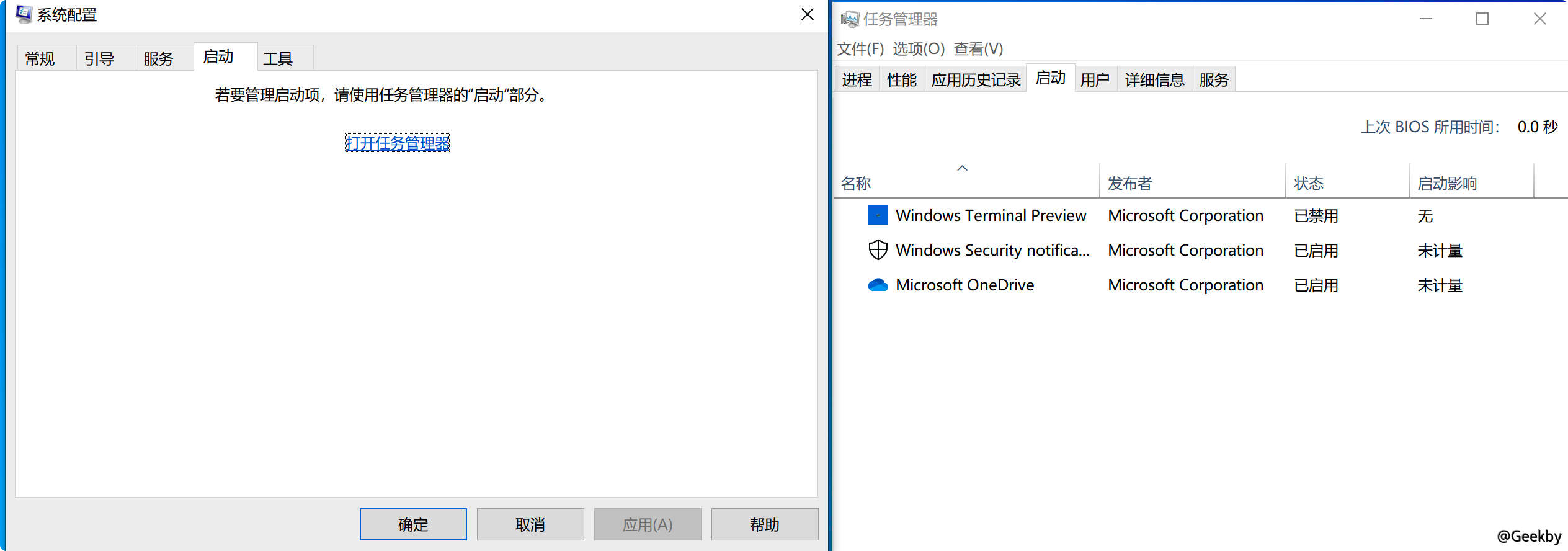

使用系统配置msconfig:

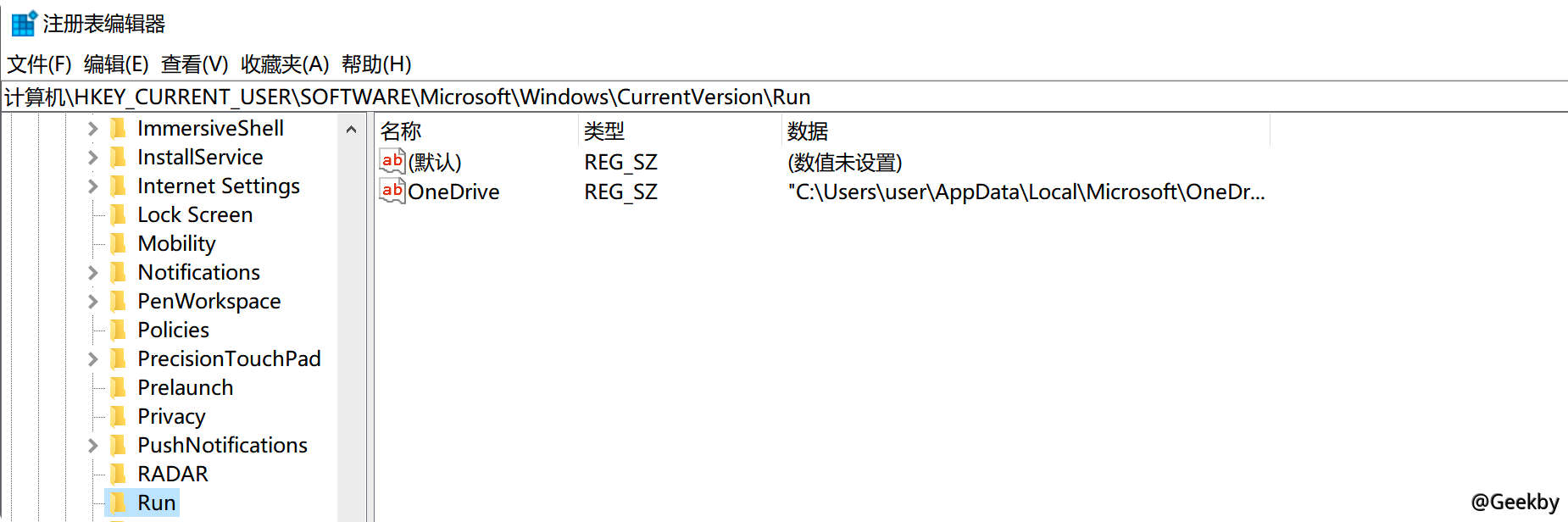

利用注册表:

1

2

HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

1.1.2 tmp 临时文件夹

使用CMD,输入%TMP%直接打开临时文件夹检查此文件夹中是否有可疑文件(EXE,DLL,SYS)

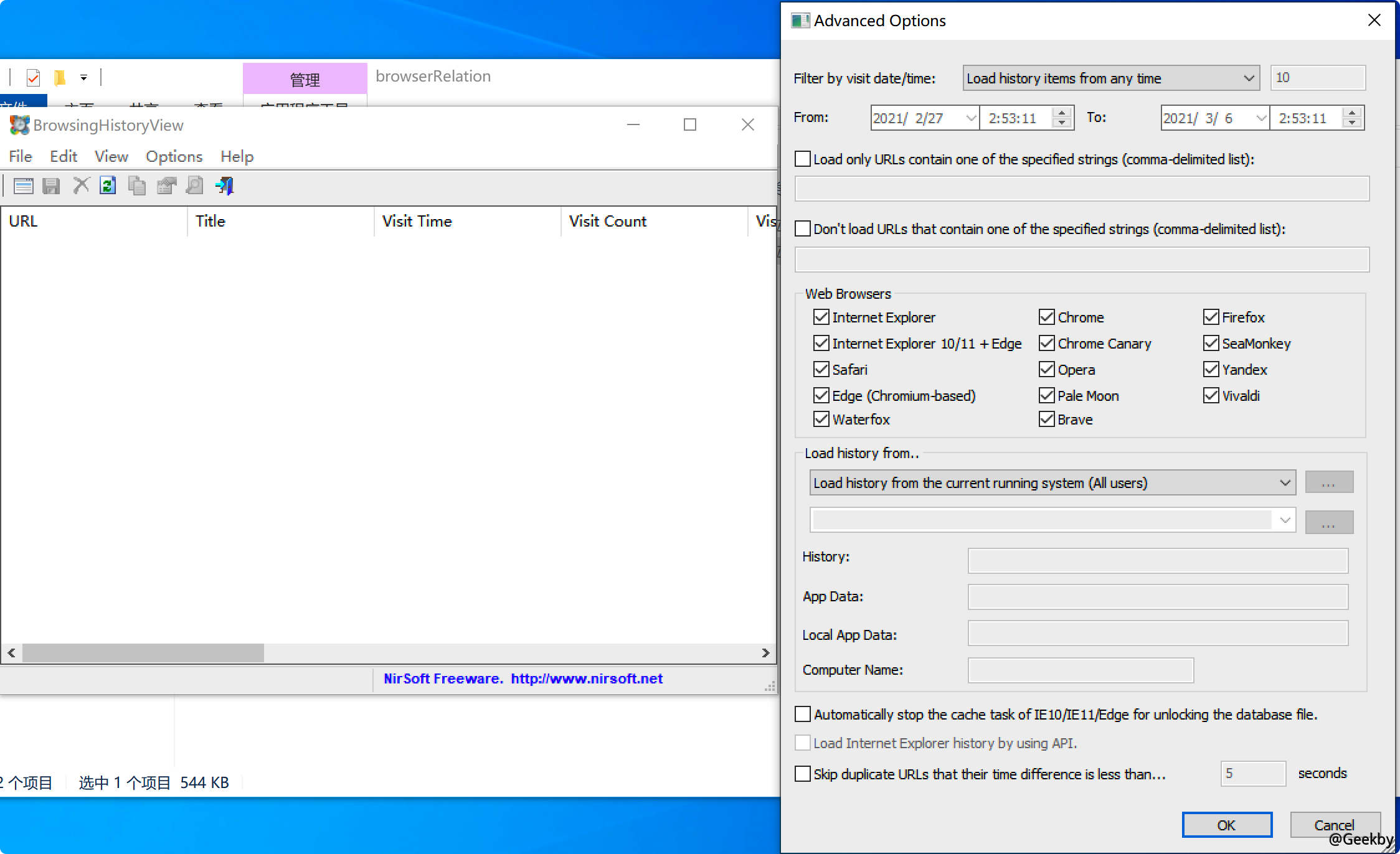

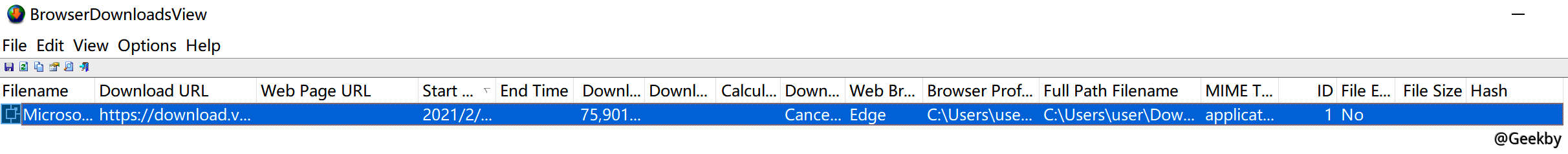

1.1.3 浏览器历史记录

工具地址:https://launcher.nirsoft.net/downloads/index.htmlbrowsinghistoryview

browserdownloadsview

1.1.4 文件属性分析

在Windows系统上,文件属性的时间属性具有:创建时间,修改时间,访问时间(默认情况下禁用)。默认情况下,计算机将修改时间用作显示。如果修改时间比创建时间早,则该文件非常可疑。使用中国厨房和其他工具修改修改时间,您可以通过文件属性查看创建时间,修改时间和访问时间。

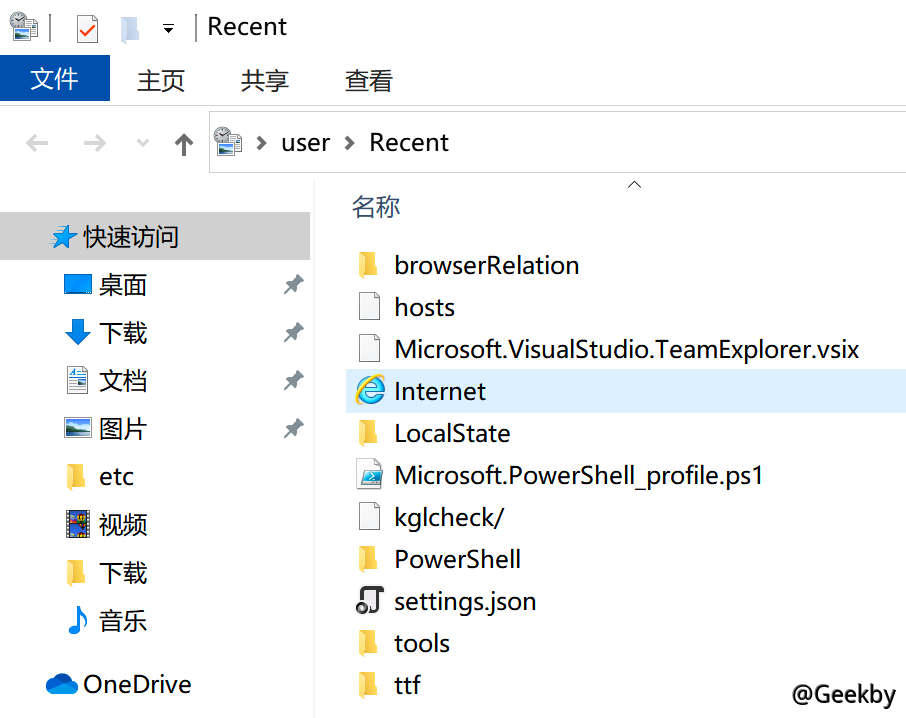

1.1.5 最近打开文件分析

Windows系统中该系统上最新打开的文件信息的默认记录。您可以在目录C: \ Documents and Settings \ Administrator \ faster中查看它,也可以使用Win+R打开并运行它并输入%userProfile%\最近查看它。然后使用Windows中的过滤标准在特定时间范围内查看文件

1.2 进程分析

1.2.1 可疑进程发现与关闭

在TCP或UDP协议上建立了与外部网络的计算机通信,并且每个通信都有不同的端口(0〜65535)。如果计算机是由特洛伊木马木马进行的,它肯定会与外部网络进行通信。然后,您可以检查网络连接状态,查找相应的进程ID,然后关闭进程ID以关闭连接状态。1

2

3

4

5

#检查网络连接状态

netstat -ano |找到“已建立”

#检查特定PID过程的相应程序

任务清单/SVC |找到“ pid”

taskill /pid pid alual /t关闭过程

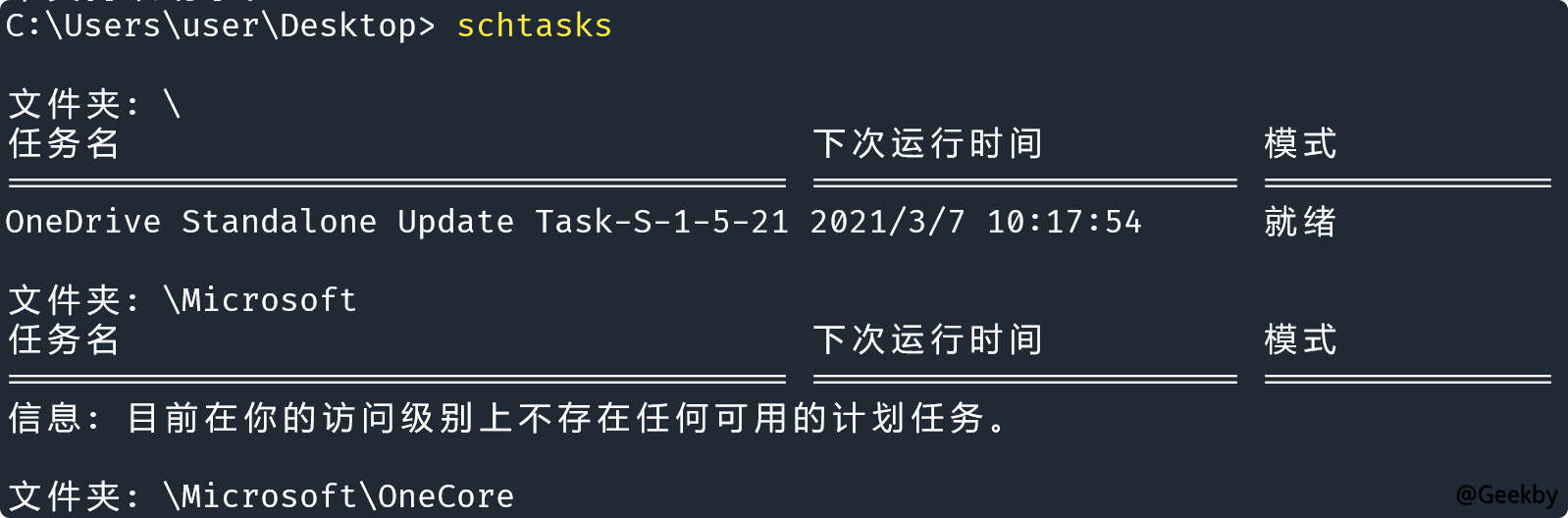

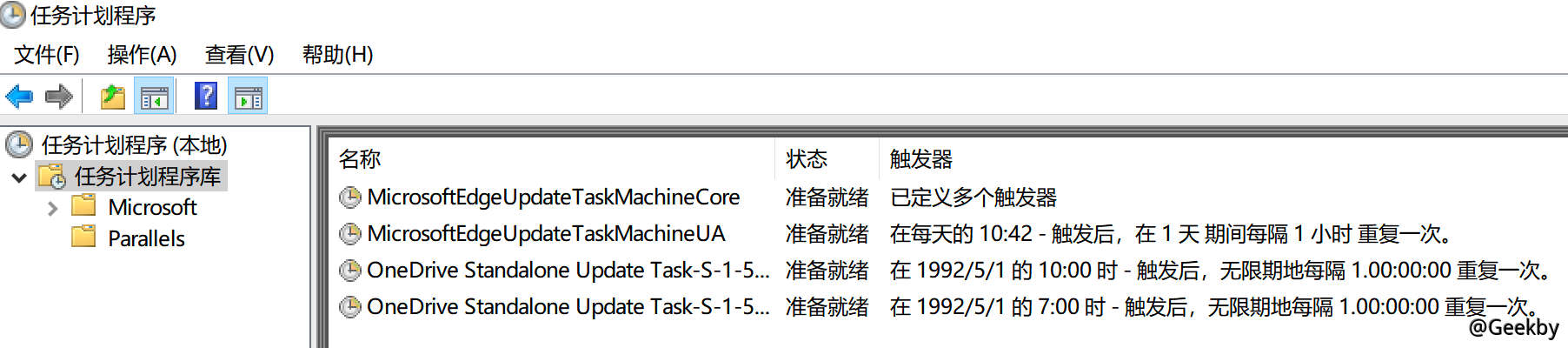

1.2.2 Window 计划任务

在计算机中,您可以通过设置计划的任务在固定时间执行固定操作。一般而言,恶意代码可以在固定时间执行。使用AT或Schtasks命令来管理计划的任务,然后直接输入以查看保存在当前计算机上的计划任务。

它也可以在计划的任务程序中打开:

1.2.3 隐藏账户发现与删除

隐藏帐户是指“黑客”入侵后在计算机系统中不易发现的计算机帐户。最简单的隐藏帐户创建:

NET用户测试$测试/添加NET LOCALGROUP管理员测试$ /添加$符号可能会导致系统管理员在使用Net用户时不查看测试$用户。

1.3 系统信息

1.3.1 补丁查看与更新

Windows系统支持补丁程序漏洞。您可以使用SystemInfo查看系统信息并显示相应的系统补丁信息编号。您还可以在卸载软件中查看系统补丁和第三方软件补丁。1.4 webshell 查杀

通用工具:D盾牌2 linux 分析排查

2.1 文件分析

2.1.1 tmp 目录

所有内容都是Linux系统中的文件。其中/tmp是一个特殊的临时目录文件。每个用户都可以读写。因此,普通用户可以在/TMP目录上执行读写操作。

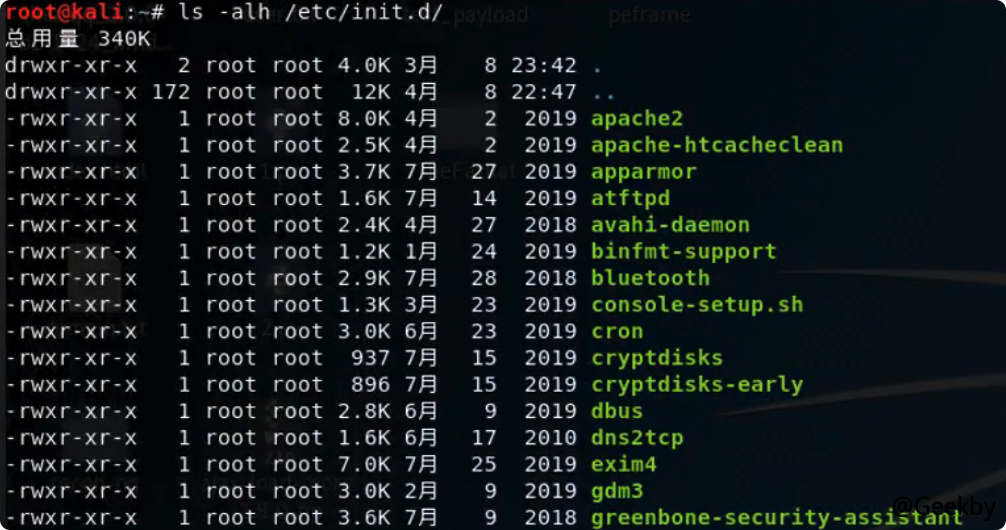

010-1011查看启动项目内容/Etc/init.d/。恶意代码可能会在启动位置设置。

按时间顺序查看指定目录中的文件顺序:is-alt |头-N 10

查看文件时间属性:Stat文件名称

使用update-rc.d程序名称启用可以设置Power-On Self-Start

使用update-rc.d程序名称禁用以防止启动和启动

2.1.2 开机启动项

新文件分析:查找已在24小时内修改的文件

查找./-mtime 0 -name'*.php'

在72小时内找到新文件

查找./-ctime -2 -name'*.php'

许可搜索

查找./-Iname'*.php'-perm 777

-iname忽略案例,-perm过滤文件权限

2.1.3 文件修改时间搜索

2.2 进程分析

在Linux中,您可以使用NetStat查看网络连接。1

NetStat -PRINT网络连接,路由表,接口统计,化装舞会连接和多播成员资格

常用命令NetStat -pantl查看与TCP网络套接字有关的信息。

只需关闭未知的连接并杀死-9 PID即可。

2.2.1 网络连接分析

在Linux中,您可以使用PS查看与过程相关的信息使用PS AUX查看所有过程信息

使用PS -AUX | GREP PID滤除特定PID的过程信息。 LSOF -I:端口号也可以实现相似的功能

在Linux上执行的

2.2.2 进程对应的文件

操作将记录在系统日志中。对于登录,您还可以查看日志信息,以查看是否存在异常登录。最后一个命令最后-I | GREP -V 0.0.0.0查看登录日志和滤波器非本地登录。w命令实时查看登录用户

2.3 登录分析

在Linux中,root用户是无敌的存在,可以在Linux上做任何事情。创建新的用户用户名

设置密码PASSWD用户名输出密码

将用户UID和GID设置为0。

1

2

3

4

5

6

猫/etc /passwd

grep'0:0' /etc /passwd

ls -L /etc /passwd

awk -f:' $ 3==0 {打印$ 1}' /etc /passwd

尴尬-f:'$ 2=='! ” {打印$ 1}' /etc /shadow或

awk -f:'长度($ 2)==0 {打印$ 1}' /etc /shadow

2.4 异常用户的分析排查

在Linux系统中,以前默认执行的命令将记录在/root /bash历史记录文件中。用户可以使用cat /root/.bash_history查看或使用历史记录命令查看

2.5 历史命令分析

在Linux系统中,您可以使用命令crontab来设置任务。其中-e可以用于编辑设置的计划任务,-L可用于查看当前计划的任务,-D用于删除计划的任务。特别注意计划任务中未知的内容

2.6 计划任务排查

环境变量确定外壳将寻找命令或程序的目录。路径的价值是一系列目录。运行程序时,Linux会在这些目录中搜索编译链接。修改路径:

1

2

3

导出路径=$ path:/usr/locar/new/bin

#该终端是有效的,但重新启动后它是无效的。

#仅在/etc/profile或/home/.bashrc(源〜/.bashrc)可以永久生效。

2.7 异常 $PAHT 环境变量的排查

Rkhunter具有以下功能:系统命令检测,MD5验证

reokit检测

该计算机中敏感目录和系统配置异常的检测

安装:APT安装Rkhunter

基本用途:

1

2

3

rkhunter -check -Sk

-c, - 检查#检查本地系统

-sk -sk -sk-skip-keypress#在每次测试后都不要等待键盘