DCShadow 攻击

2018年1月24日,本杰明马云惹不起马云德尔比(Benjamin Delpy)(Mimikatz文物的作者)和Vincent le toux在Bluehhat Il Meeting dcshadow期间针对域活动目录发布了新的攻击技术使用域管理员特权,攻击者可以创建假域控制器,并将预设对象或对象属性复制到运行域服务器

DCSYNC从域服务器复制内容,DCShadow将数据复制到域服务器

卢克马云惹不起马云德尔萨尔(Luc Delsalle)详细验证并描述了这项技术,并将红色和蓝色团队的缺陷和补救措施与中国和蓝色团队反对这项攻击技术。

从DCShadow当前显示的功能来看,它只能用于可用于红色和蓝色对抗的隐藏后门。但是DCSHADOW首次阐明和实施它,它伪造了DC的最低要求收集,这贡献很大。过去许多攻击方法被卡住了,无法伪造域服务器,例如MS15-011和MS15-014。根据DCSHADOW的基础,我相信将来会有许多新的攻击方法。

流程

根据Luc Delsalle的描述,DCSHADOW的攻击过程包括3个主要步骤:1。在目标域的广告活动目录中注册假直流;

2。使锻造的直流得到其他DC的认可,并能够参与域复制;

3。强制触发域复制,并同步将指定的新对象或修改的对象属性复制到其他DC;

注册伪造的 DC

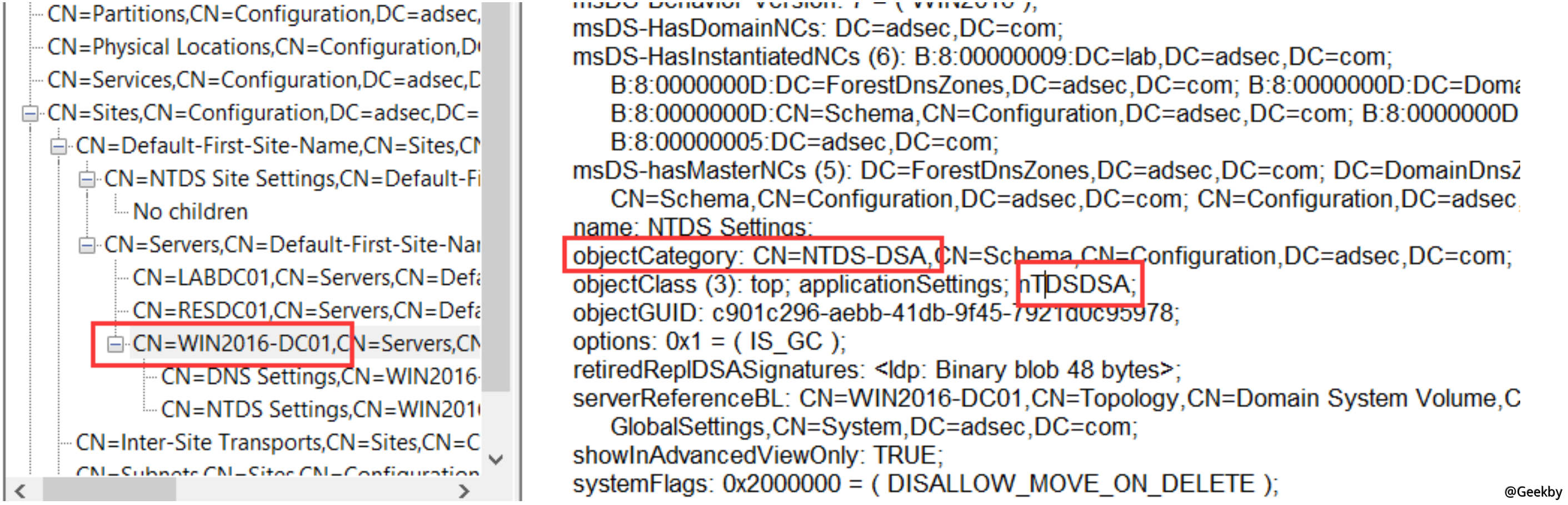

如果机器要在域中注册为DC服务器,则有必要在域的Active Directory中注册NTDS-DSA(NTDSDSA)类对象。注册的位置为CN=服务器,CN=默认优先位置,CN=站点,CN=配置,DC=ADSEC,DC=COM

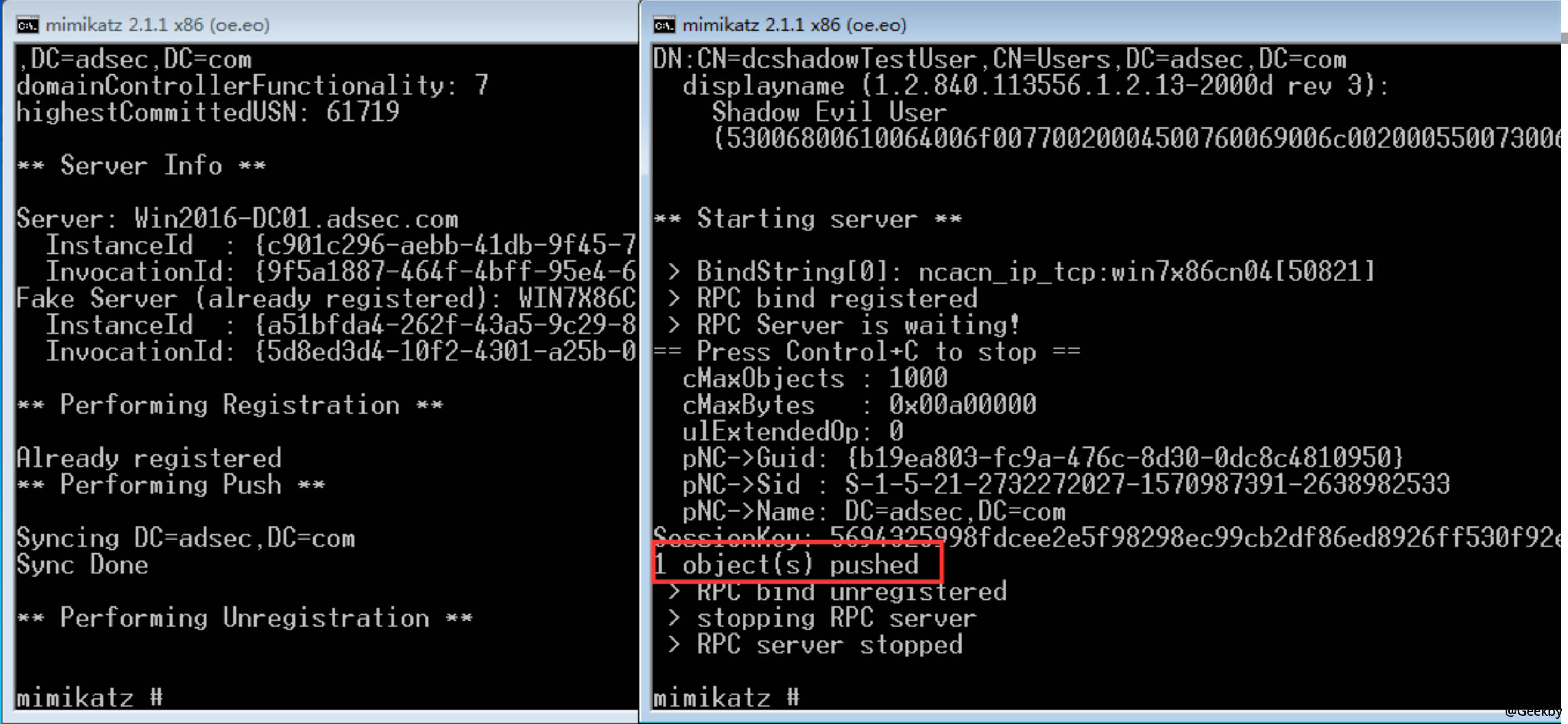

ADSEC.com域具有3个域服务器,即LABDC01,RESDC01和WIN2016-DC01。标记为红色的域服务器是我们实验环境的域服务器。我们测试的机器是WIN7X86CN04。如果测试成功,将生成新的NTDS-DSA(NTDSDSA)类对象。

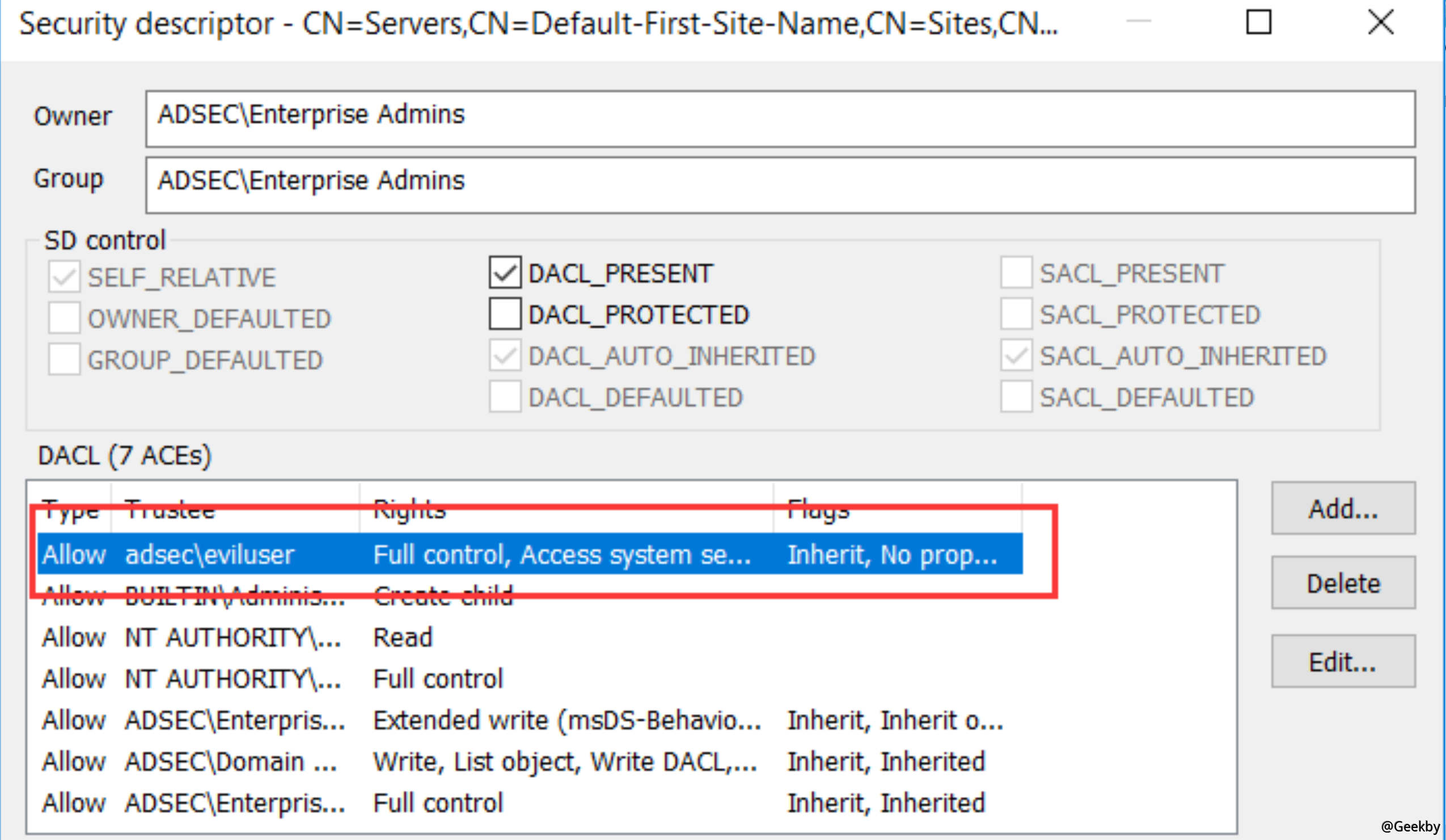

查看CN=服务器的安全性描述符,CN=默认优先位置,CN=站点,CN=配置,DC=ADSEC,DC=COM。可以看出,必须使用域管理员特权来具有写入权限。

因此,在启动DCSHADOW攻击时,您必须拥有域管理员的权限,但是我们可以尝试并执行一些技巧,并且更容易处理。例如,如果您给普通用户提供全部权限,普通用户也可以对其进行修改。

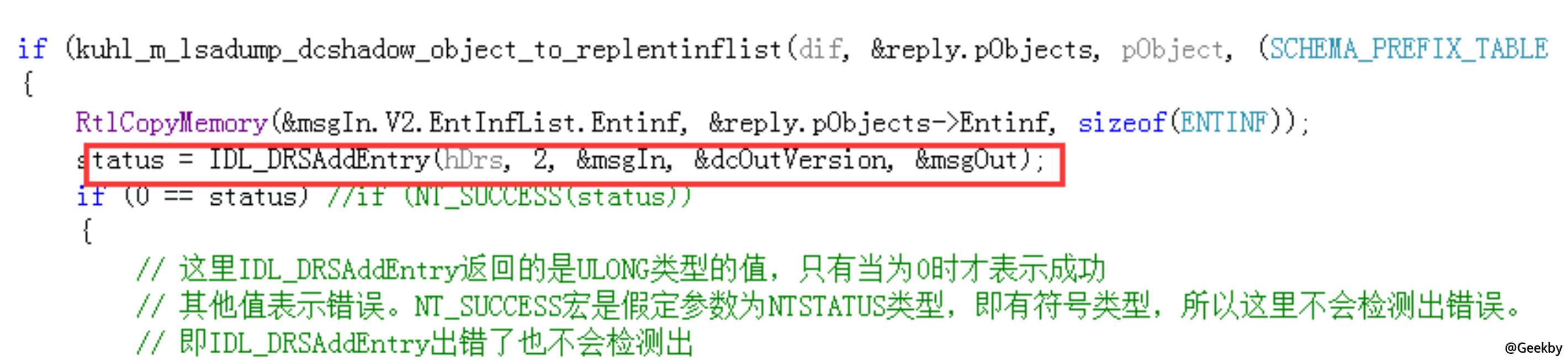

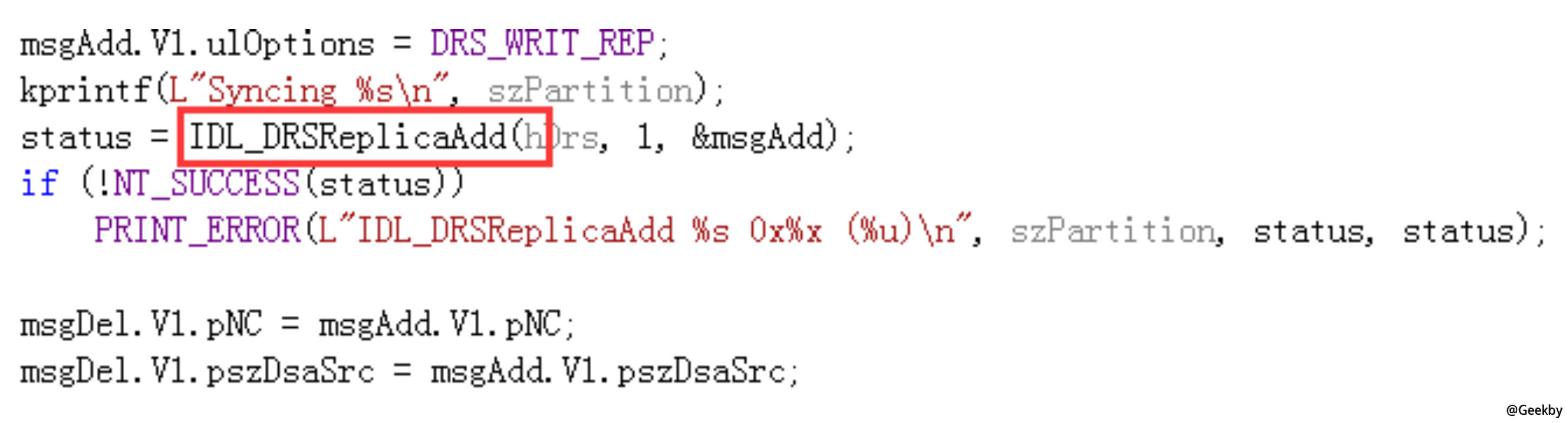

DC影子源代码:

注册的 DC 被其他 DC 认可,能够参与域复制

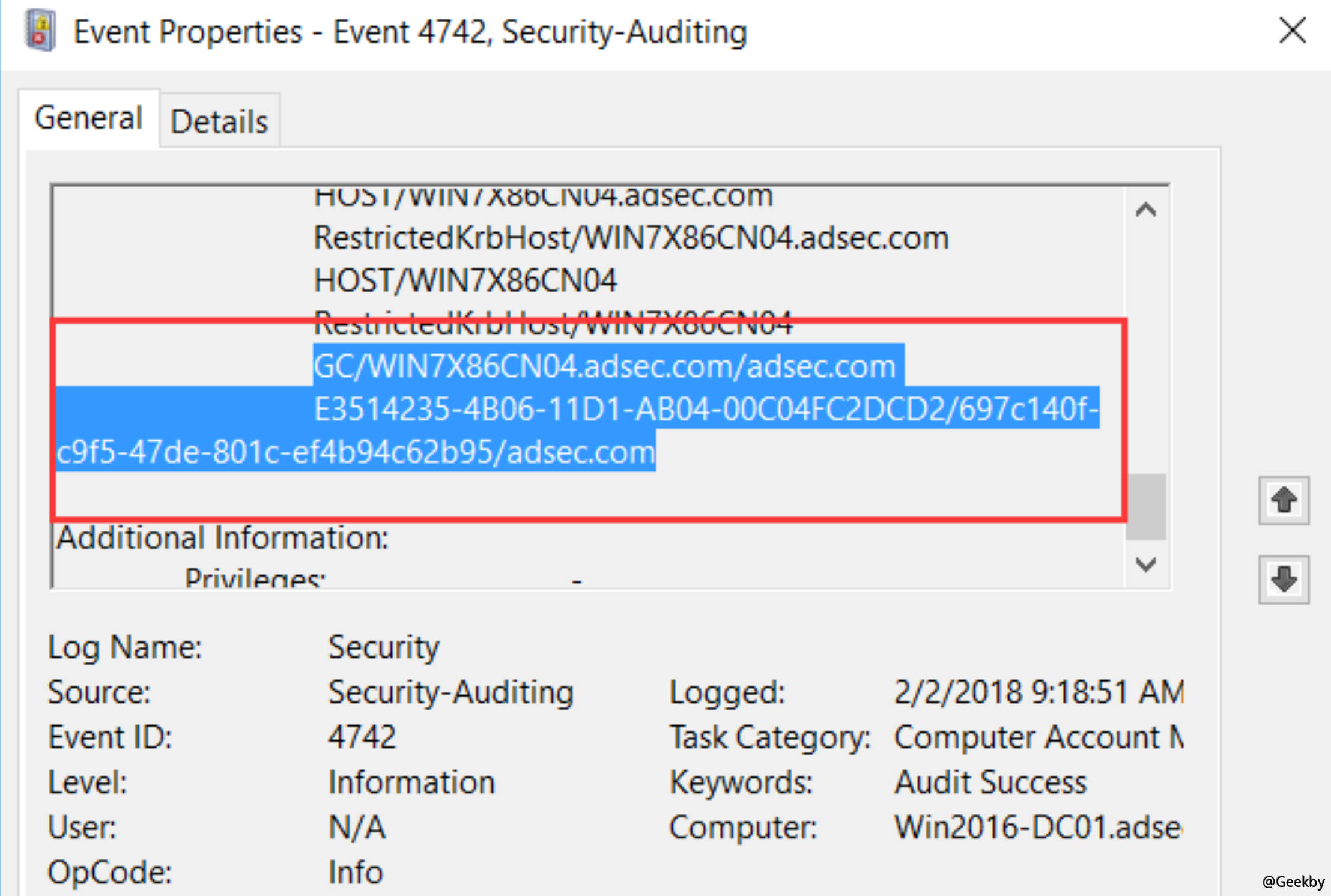

需要在域中的其他DC识别新注册的DC,并且能够参与域复制,必须满足:1。此伪造的DC具有认证证书,可以对域进行身份验证,即它在域内具有一个帐户,并且可以使用机器帐户。在实验环境中,win7x86cn04 $;

2。忘记DC可以验证其他DC可以访问的帐户。如果我们将SPN添加到Win7x86CN04 $中,我们可以实现这一目标。关键是需要添加哪些SPN。 DCShadow的主要贡献之一是找到最小的SPN集合,仅需要2

3。运行DRS服务时,您需要至少实现四个RPC接口:IDL_DRSBIND,IDL_DRSUNBIND,IDL_DRSGETNCCHANGES和IDL_DRSUPDATEREFS,以便其他DC可以获取需要通过RPC复制的数据。 Mimikatz工具的最新版本已集成了这4个接口

强制立即发起域复制

通常负责域复制和同步的过程是KCC过程。默认时间为15分钟的验证时间,如果需要复制,它将启动。您还可以使用Windows Domain Server随附的系统工具repadmin,该系统将调用DrsreplicaAdd功能接口来迫使域复制即可立即启动。 DCSHADOW强制域复制,将通过调用DrsreplicaAdd函数立即启动。

攻击复现

查看CN=服务器的安全性描述符,CN=默认优先位置,CN=站点,CN=配置,DC=ADSEC,DC=COM。可以看出,必须使用域管理员特权来具有写入权限。因此,在启动DCSHADOW攻击时,您必须拥有域管理员的权限,但是我们可以尝试并执行一些技巧,并且更容易处理。例如,如果您给普通用户提供全部权限,普通用户也可以对其进行修改。

攻击时注意防火墙的设置