Hack The Box —— Mirai

信息搜集

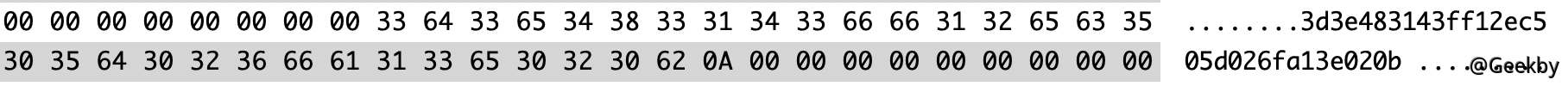

nmap

1NMAP -T4 -A -V 10.10.10.48

得到:

该服务器具有TCP端口53、80和22打开。

访问端口80,这是一个空白页。

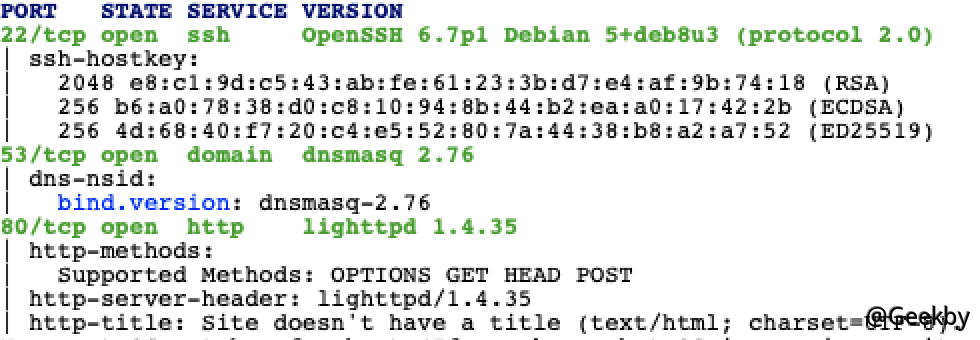

目录爆破

1python3 dirsearch.py -U http://10.10.10.48/-e html -t 20

得到:

发现管理员目录。

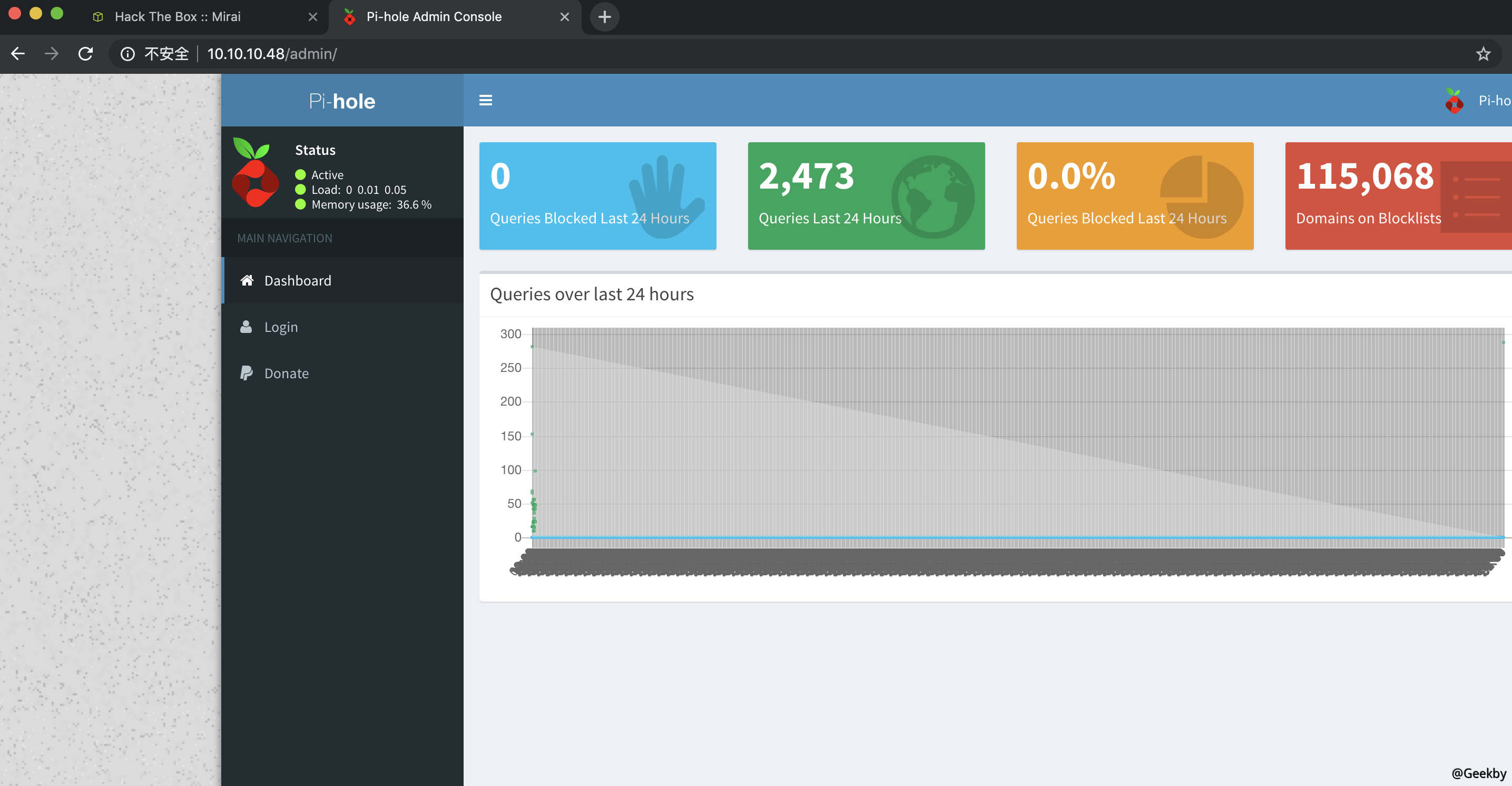

访问,获取:

搜索相关信息,发现它是基于Raspberry Pi的服务

漏洞利用

尝试使用Raspberry Pi默认密码登录,搜索相关信息,并发现Raspberry Pi的默认密码如下:

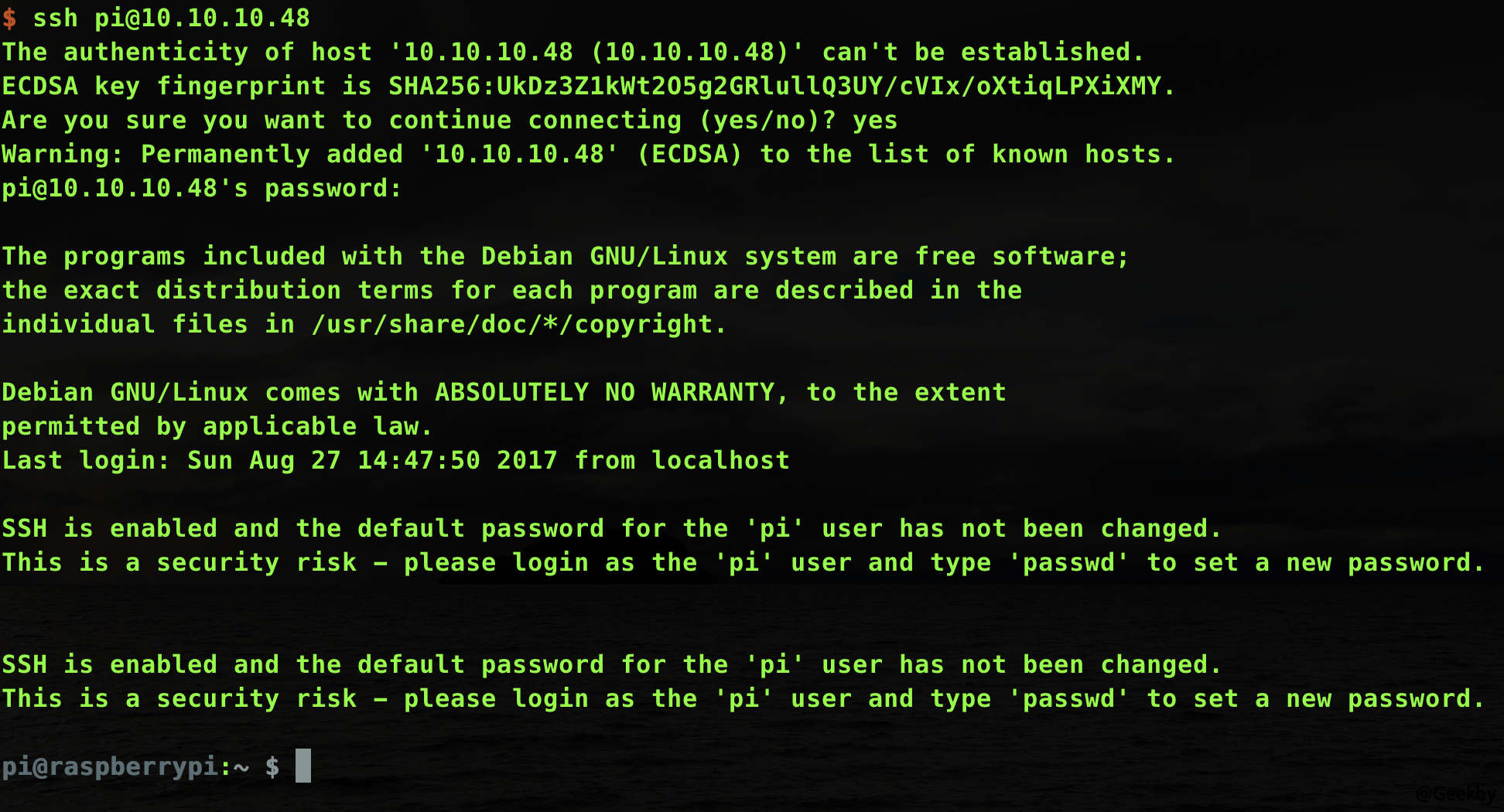

尝试登录:

1

ssh [email protected]

发现登录成功:

直接cat/home/pi/user.txt获取第一个标志。

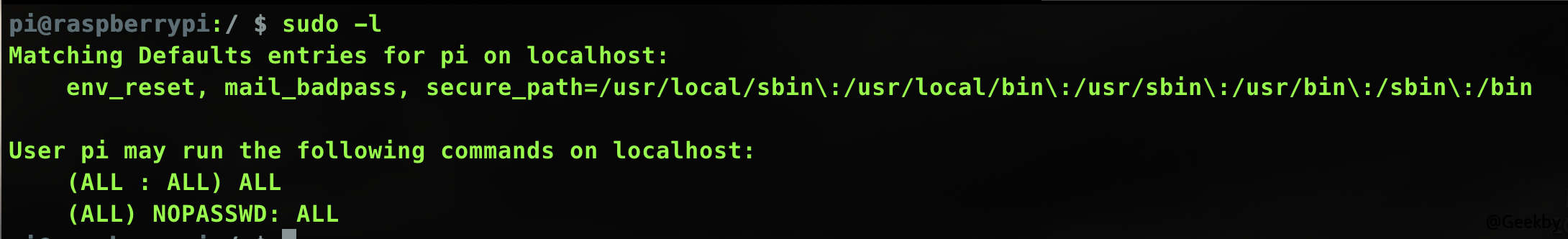

使用sudo -L命令查看目前可以执行的权限:

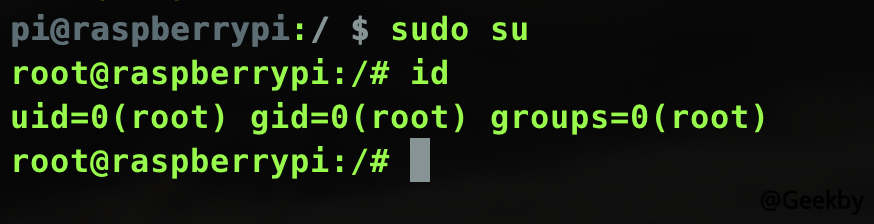

发现所有可以执行的无密码执行的命令,然后使用sudo su直接切换到根用户。

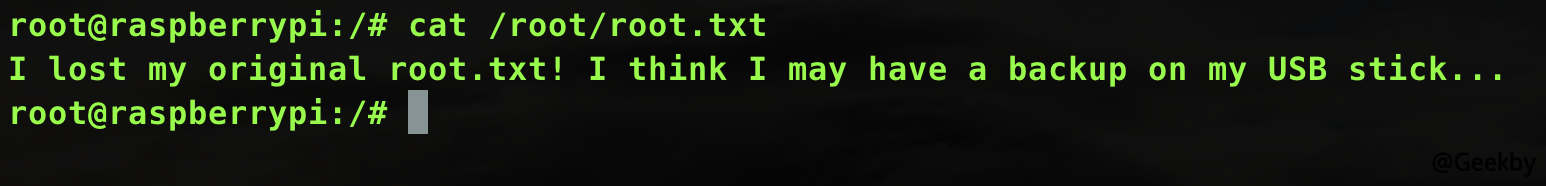

直接cat /root/root.txt查找以下信息:

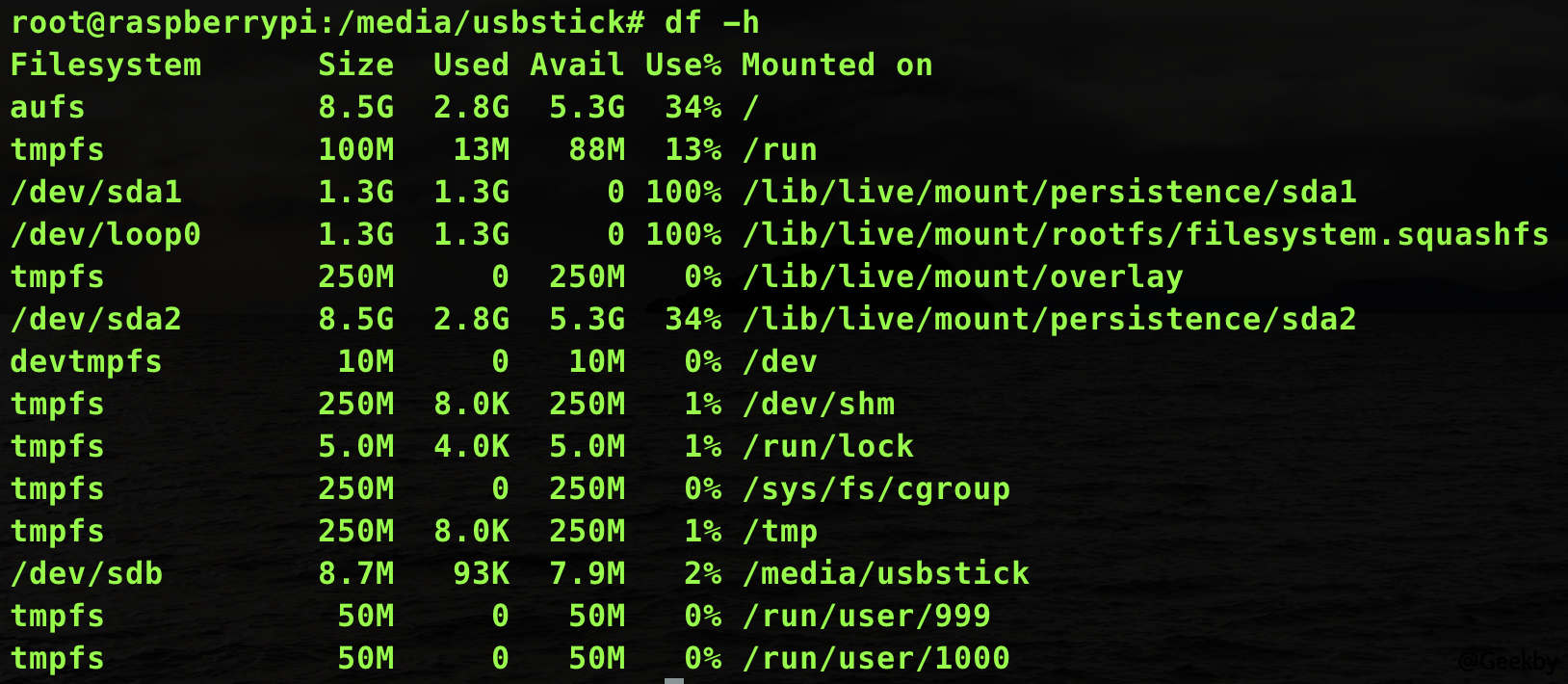

尝试查看当前系统上哪些设备:

1

DF -LH

发现/dev /sdb设备在/媒体/棒下安装:

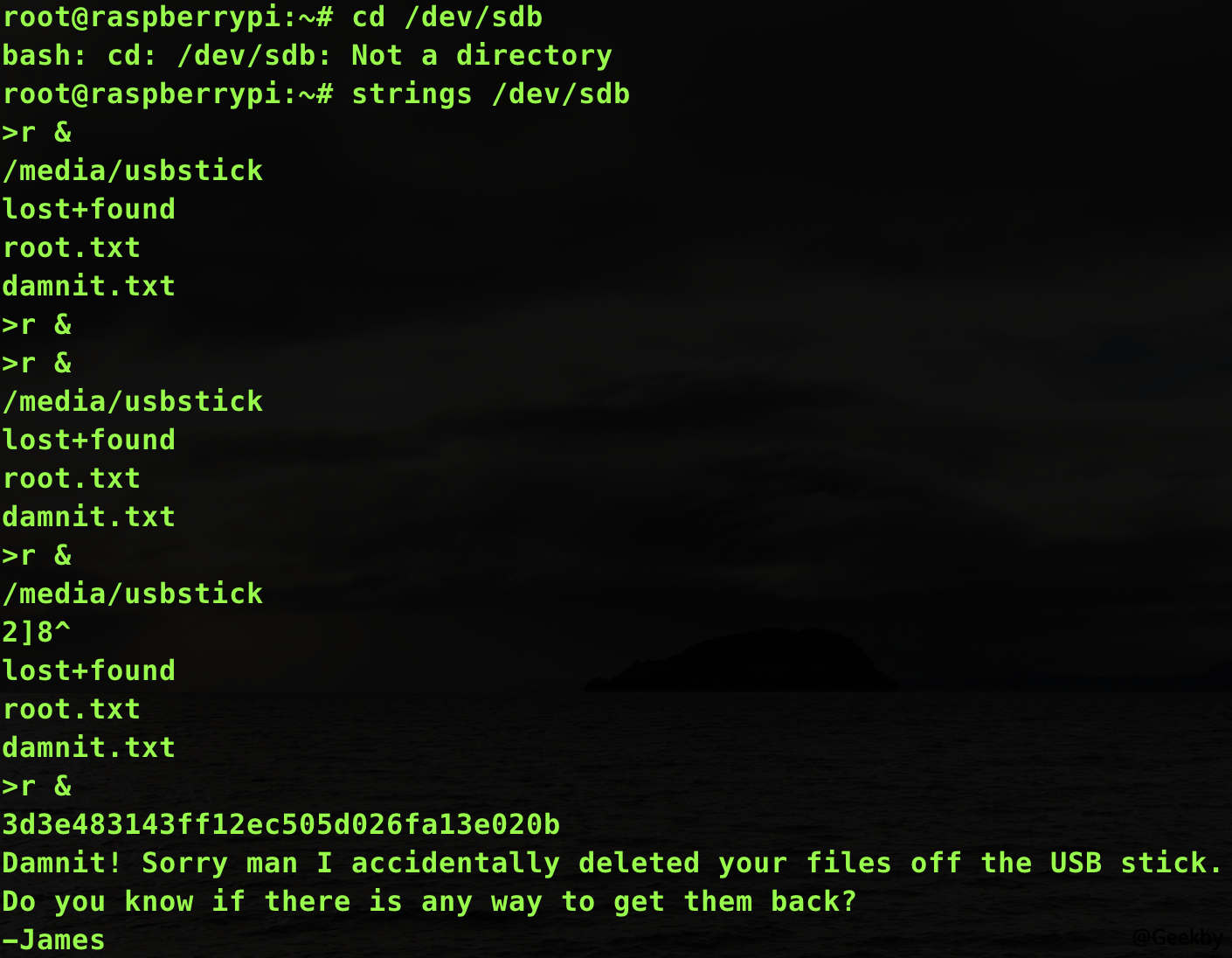

方法一

直接使用字符串命令来获取设备中的所有字符串:1

字符串/dev /sdb

获取一个怀疑是标志的字符串,然后提交后,发现它是正确的。

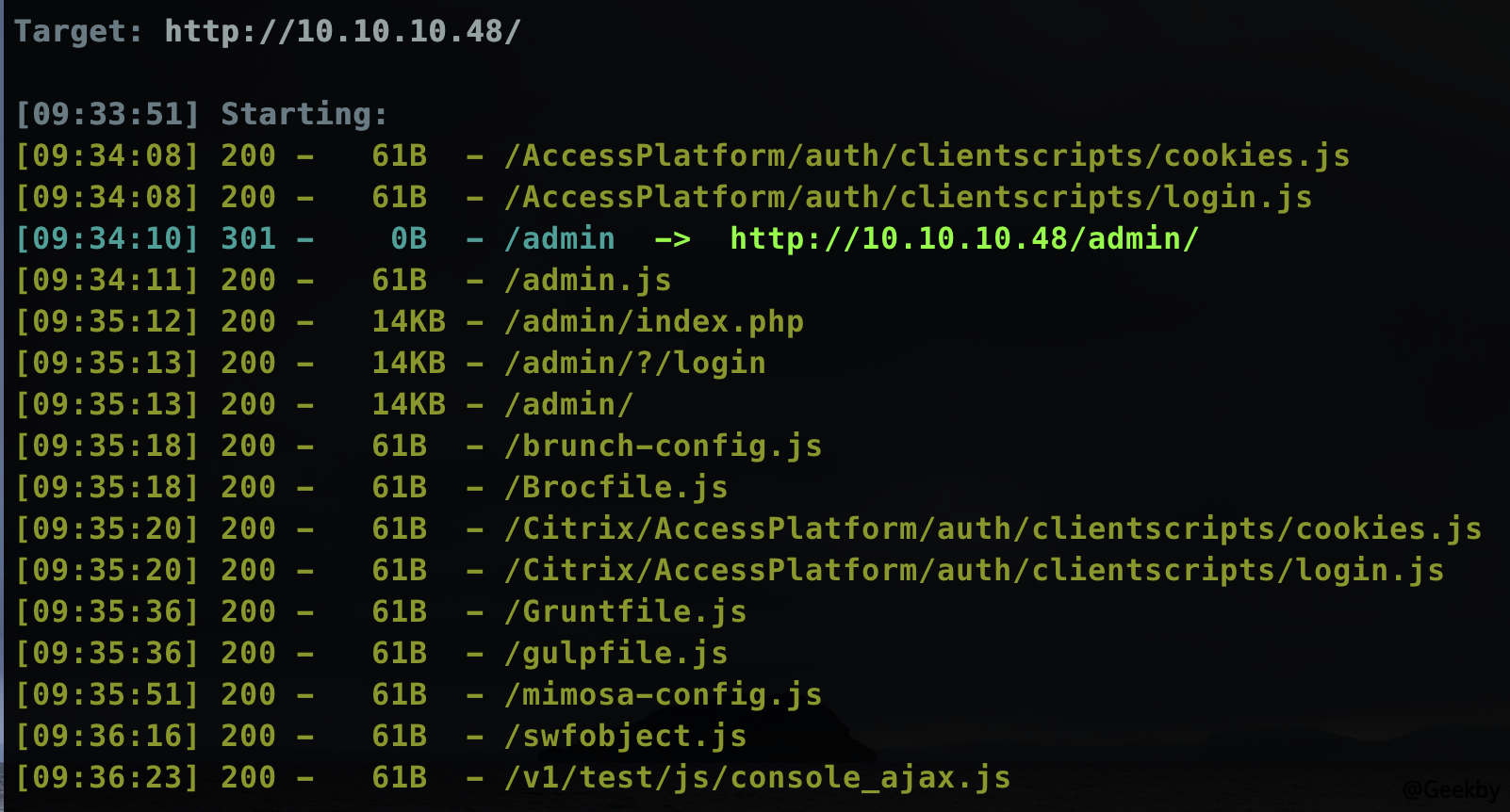

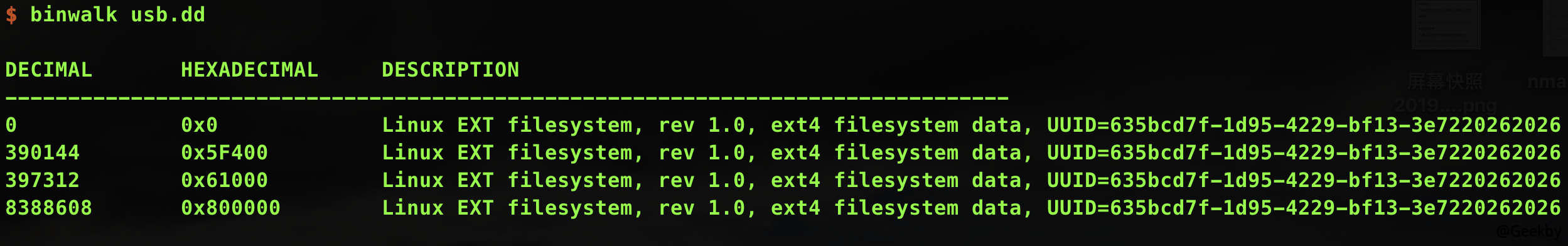

方法二

使用DD命令:提取USB图像1

dcfldd if=/dev/sdb of=/home/pi/usb.dd

然后,分析镜像内容:

1

Binwalk USB.DD

发现存在三个文件。使用Binwalk提取文件:

1

Binwalk -me USB.DD

查看原始文件并获取标志