工控安全渗透

工业控制系统的结构和场景

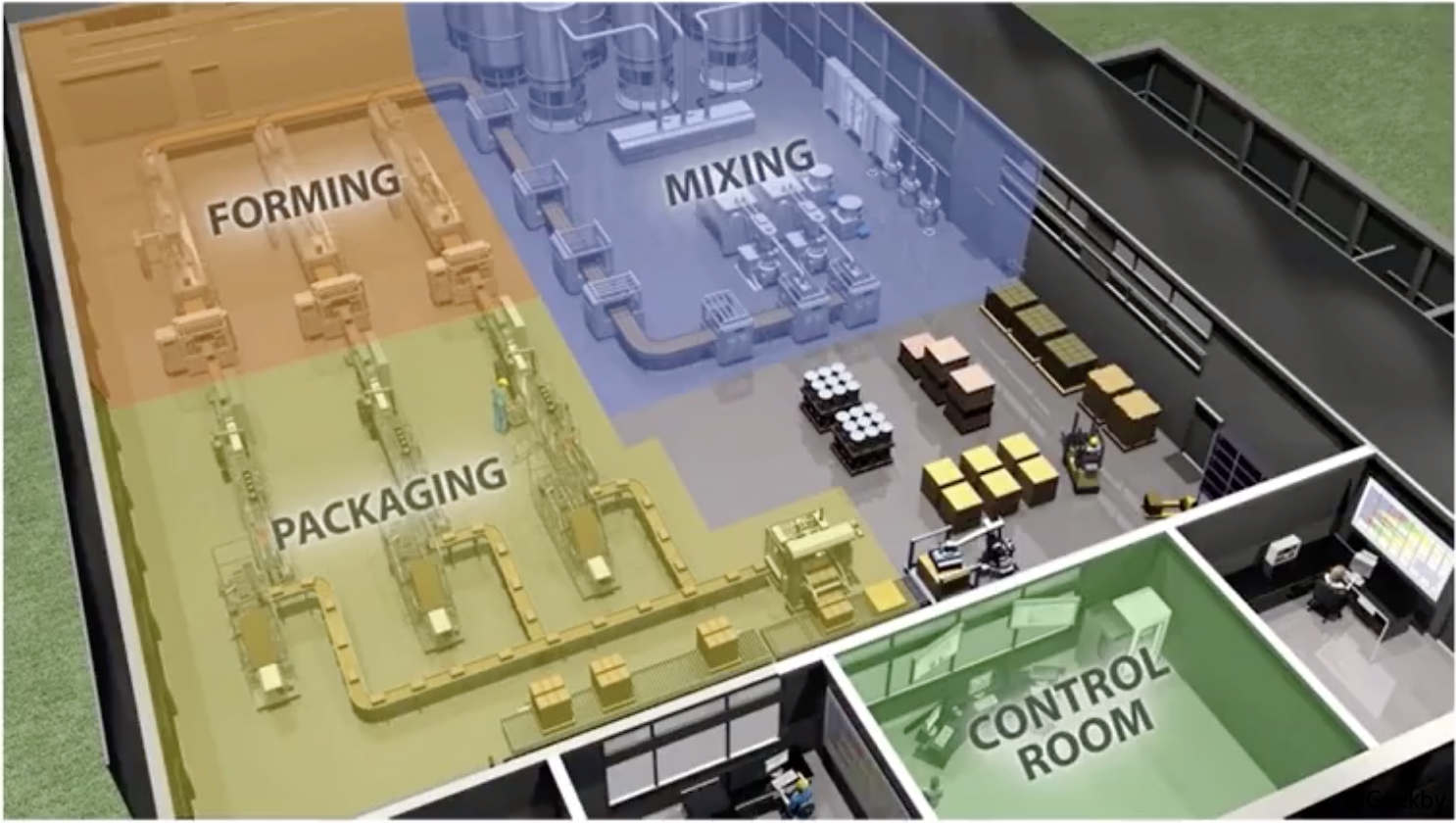

工业控制系统场景——啤酒厂

啤酒工厂布局监视控制室

生产线设备

工业控制系统结构

传感器和执行器可编程控制器(PLC)

工业网络和现场巴士

工业计算机和工业配置软件

工业控制系统应用场景

流程自动化控制系统它用于工艺行业,例如:石油,化学工业,医学。冶金,水处理

相应的控制系统:DCS(分布式控制系统),大PLC是主要的PLC,单个控制器的IO点数(传感器和执行器的数量)大多在2,000点以上,具有完全冗余的体系结构

工厂自动化控制系统

在离散行业中的应用,例如:汽车,港口,烟草

相应的控制系统:主要基于PLC,主要与设备捆绑在一起,单个控制IO点少于2,000点和一台机器。

工业控制系统厂商和产品介绍

Siemens——控制系统家族

S7-1500控制系统S7-1200控制系统

S7-300/400控制系统

S7-WINAC控制系统(PC模拟PLC,主要用于大学研究)

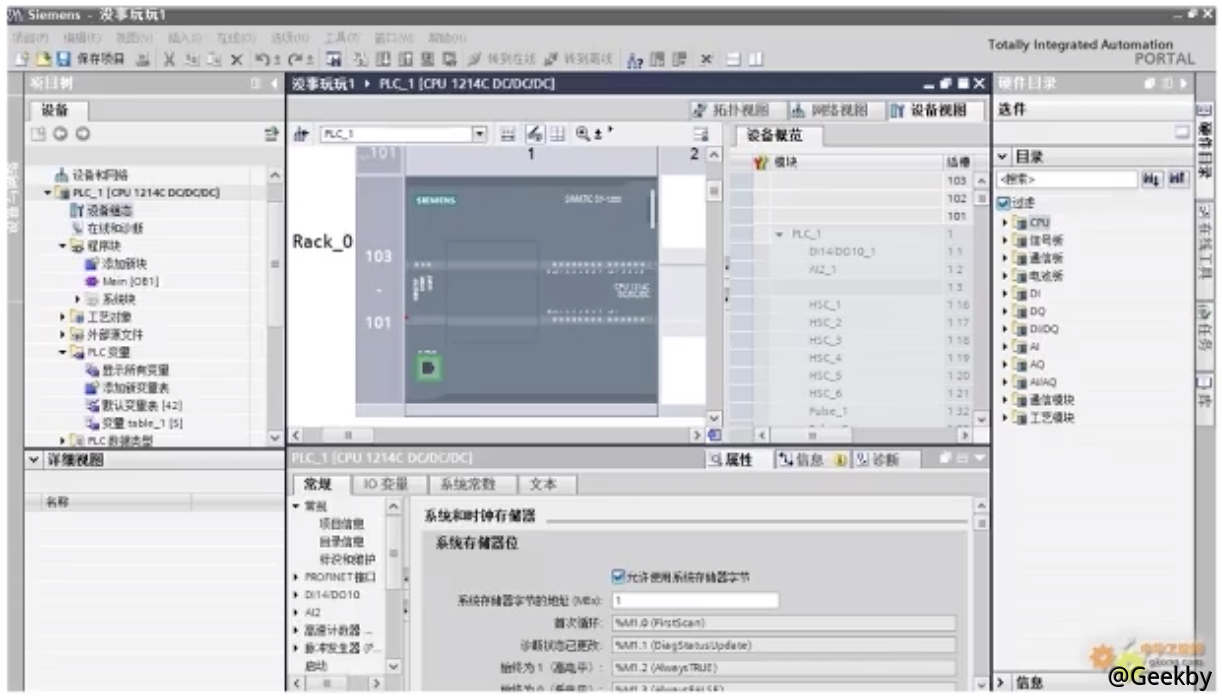

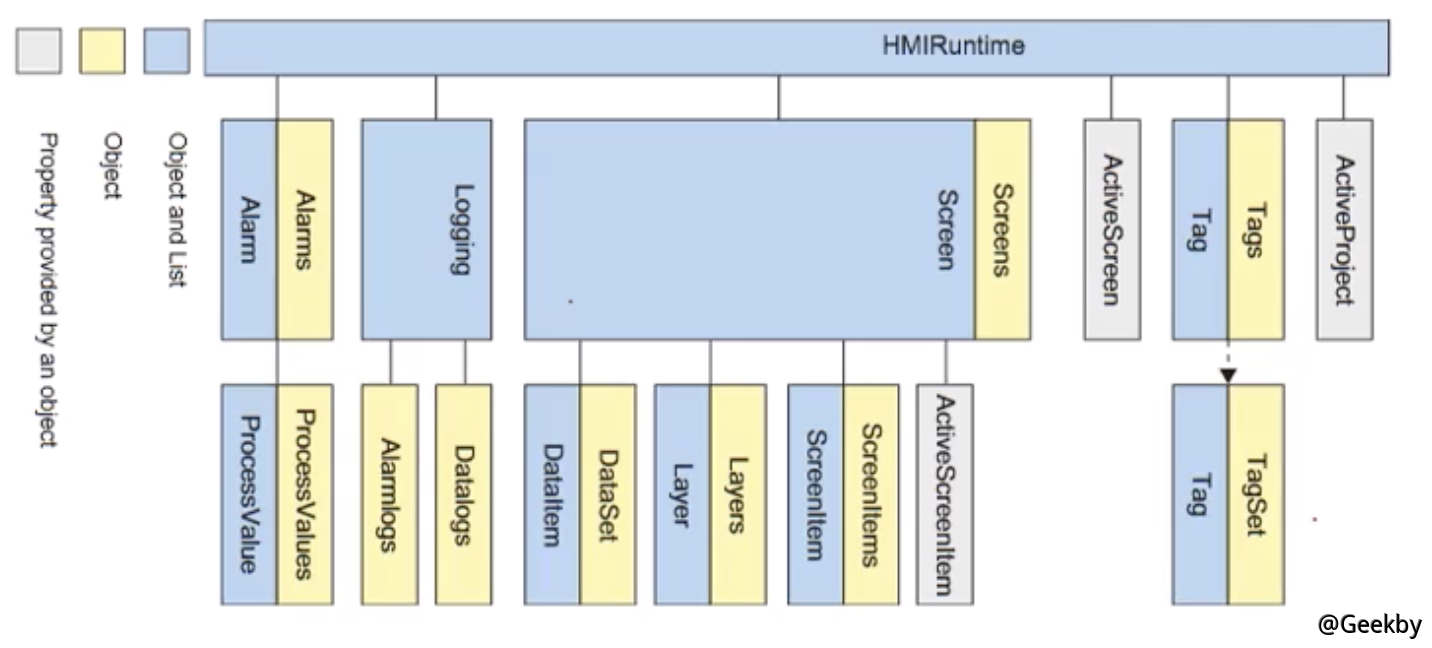

Siemens——组态家族

TIA博客/步骤7(编程)WINCC配置监控软件(监视)

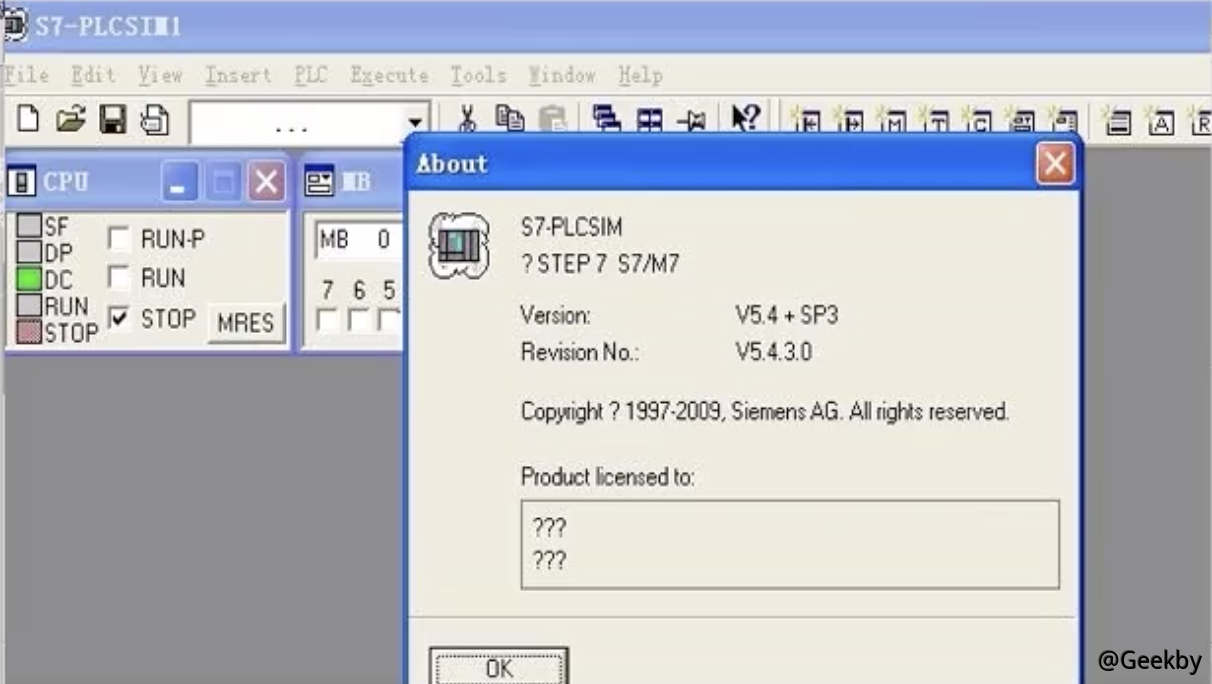

PLCSIM仿真软件(初步模拟)

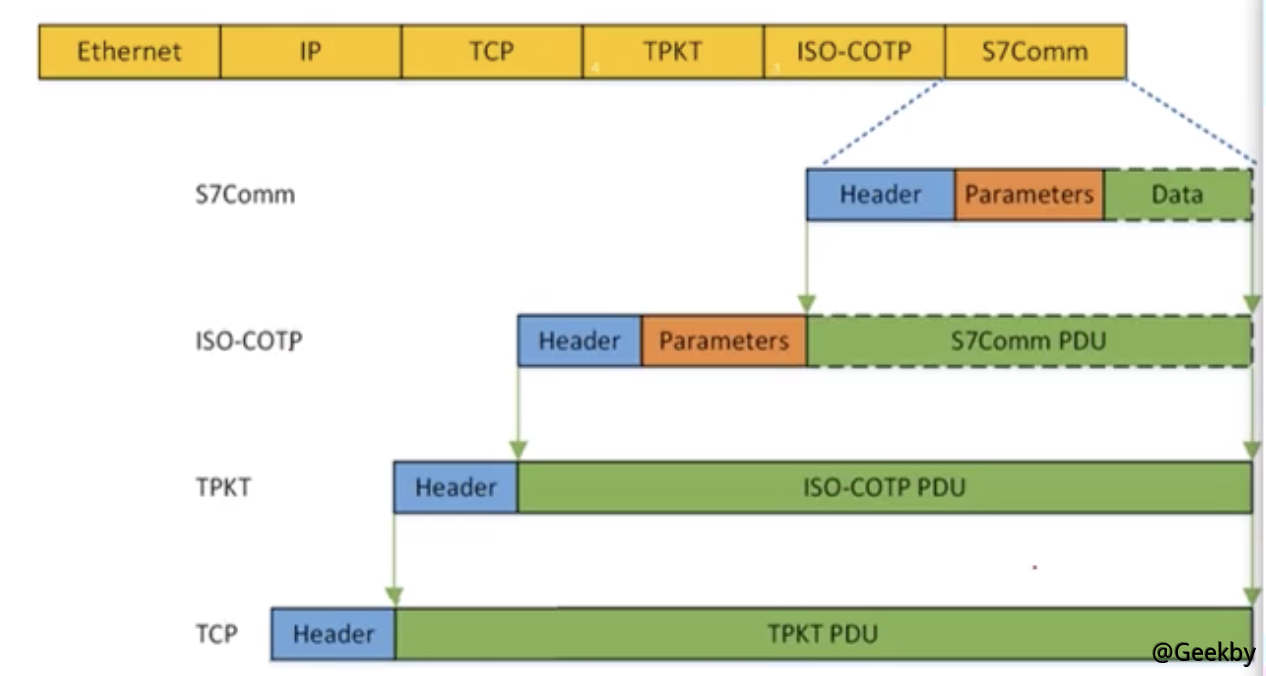

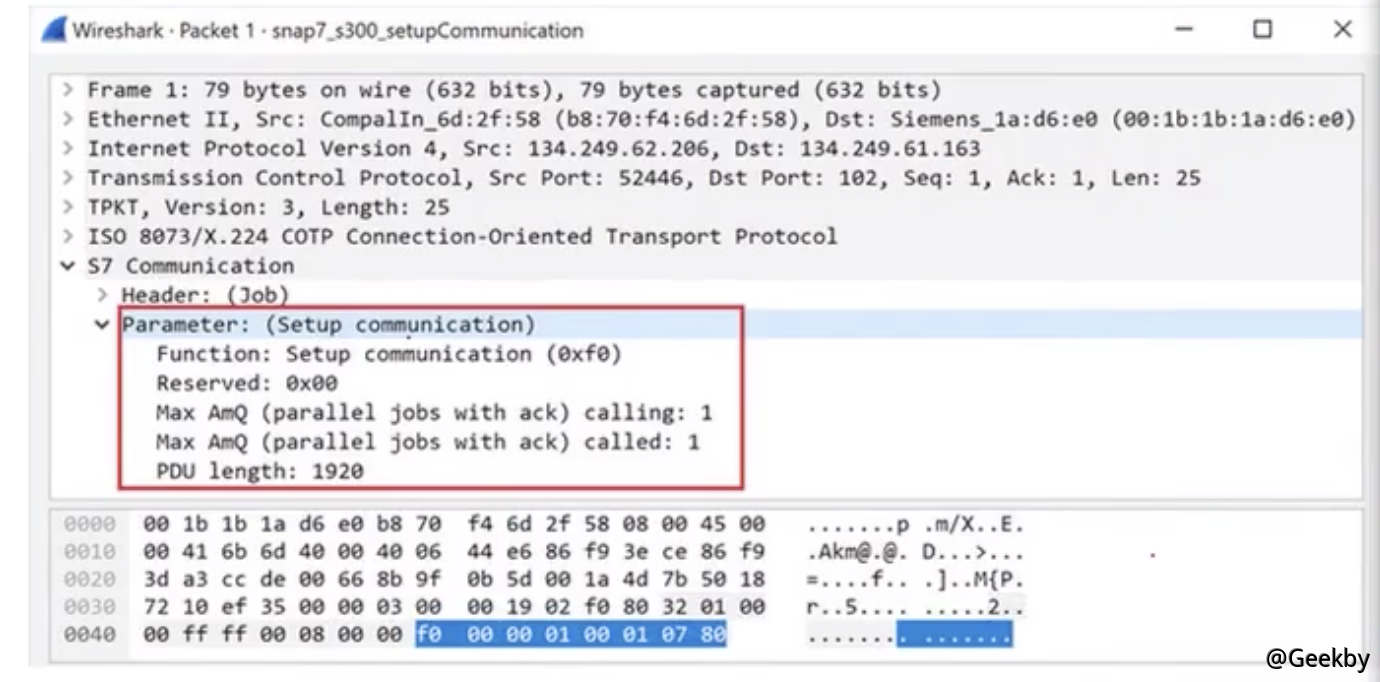

Siemens——通讯协议及端口

S7通讯协议(私有协议)通信端口(102)

Rockwell Automation——控制系统家族

Controllogix控制系统紧凑型控制系统

Micrologix控制系统

Softlogix控制系统

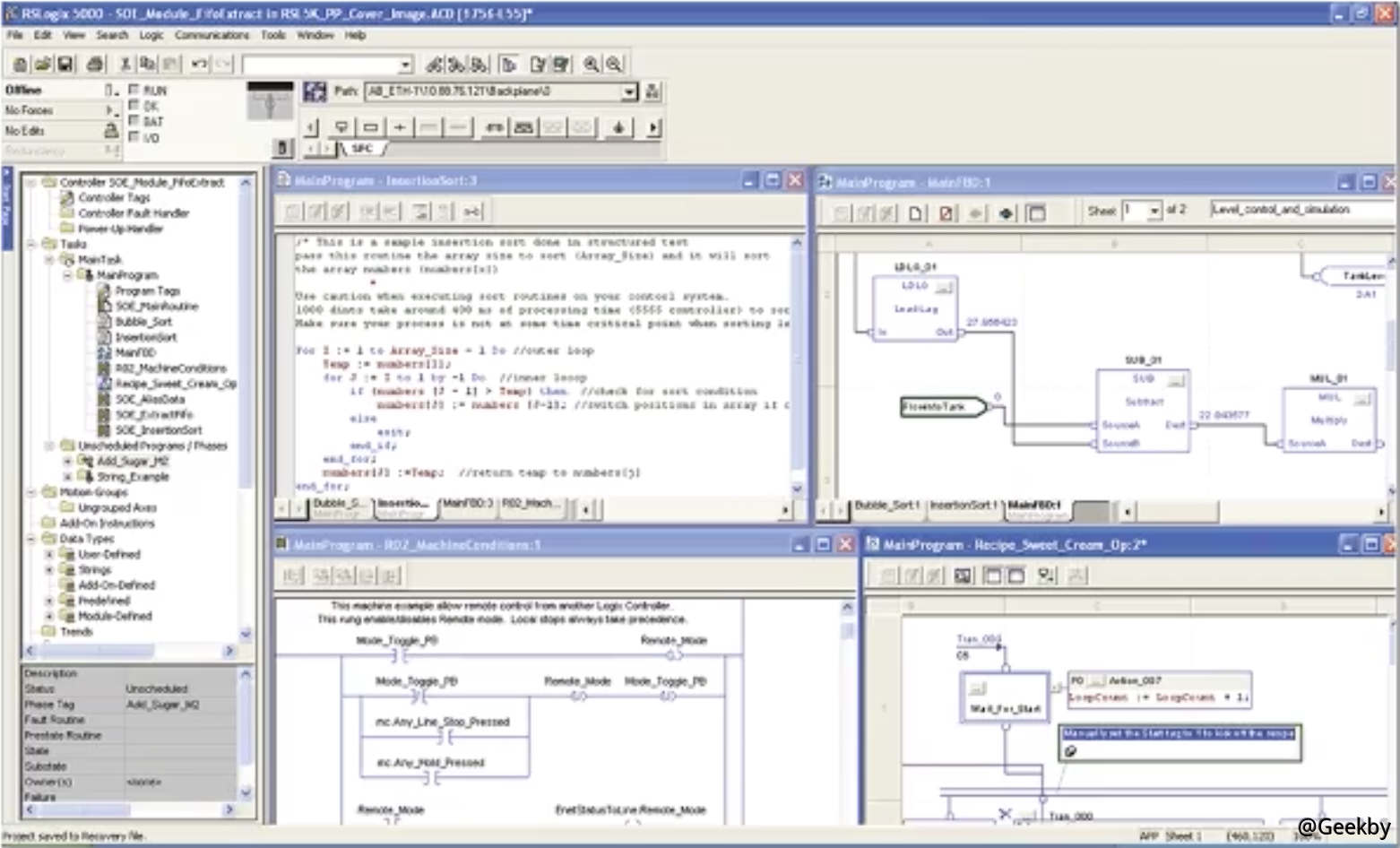

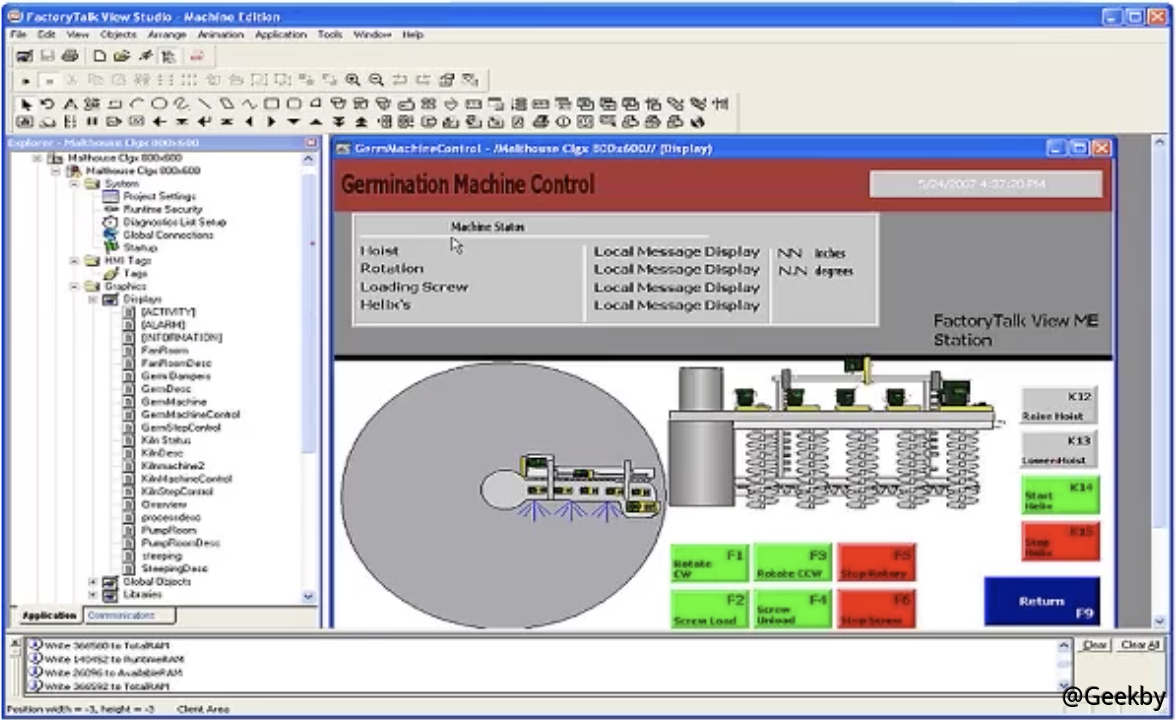

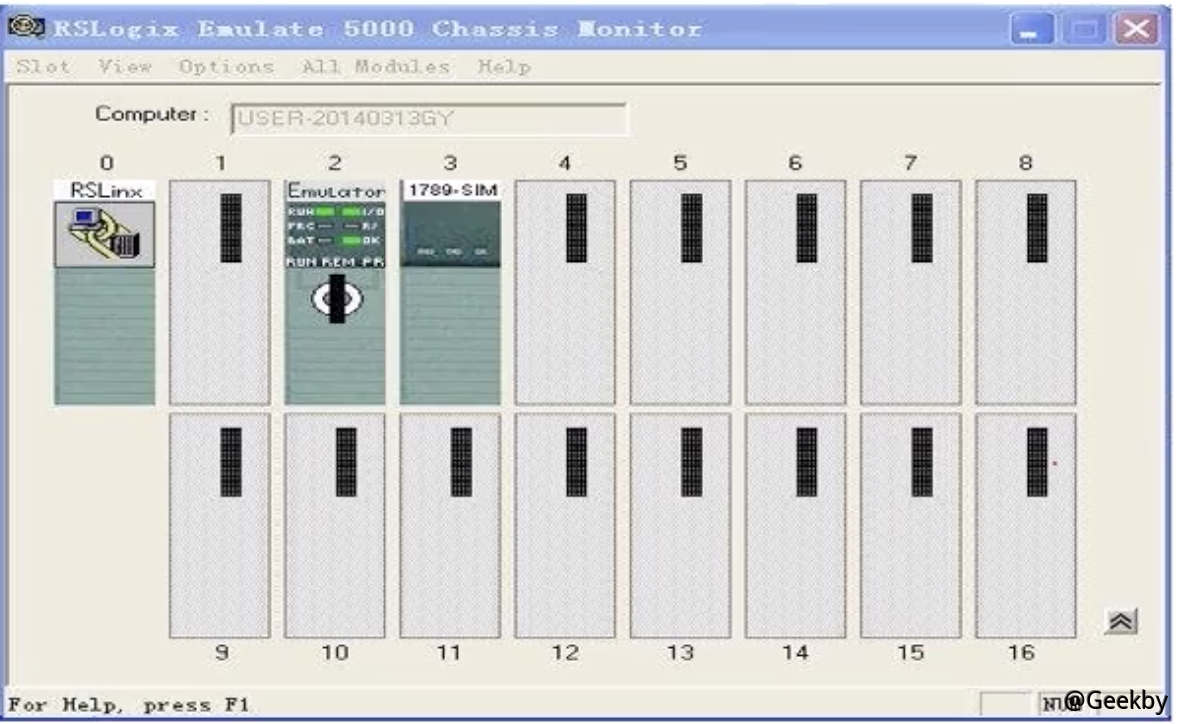

Rockwell Automation——组态家族

Studio5000/rslogix 5000配置软件

FactoryTalk SE配置监控软件

仿真仿真软件

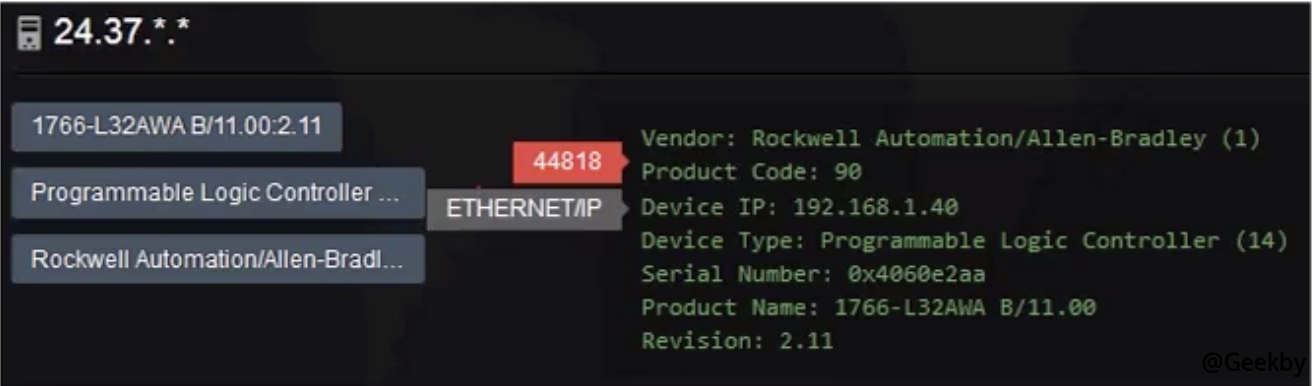

Rockwell Automation——通讯协议及端口

以太网/IP(公共协议)通信端口44818/2222

工业控制系统脆弱性分析

工业控制协议漏洞

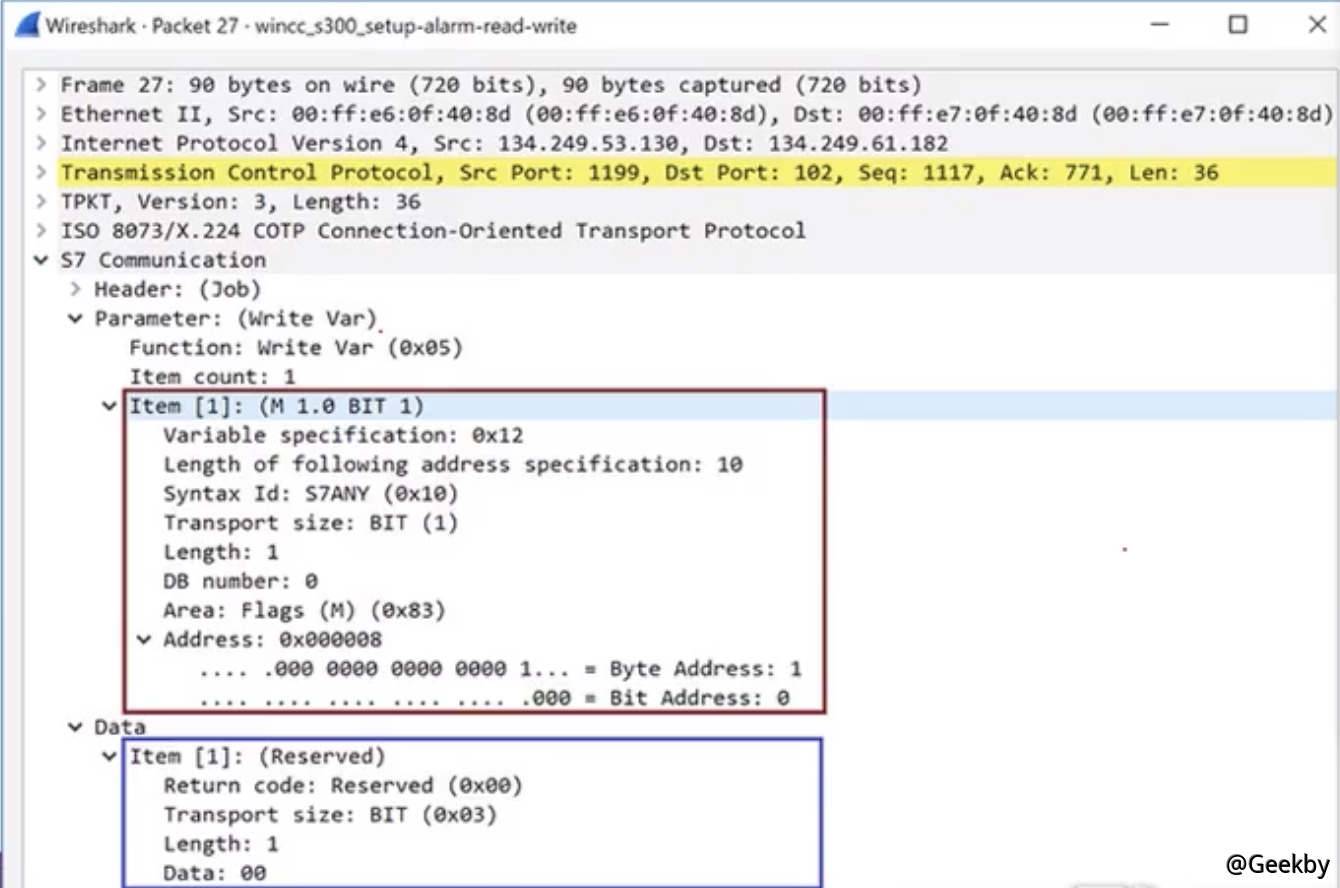

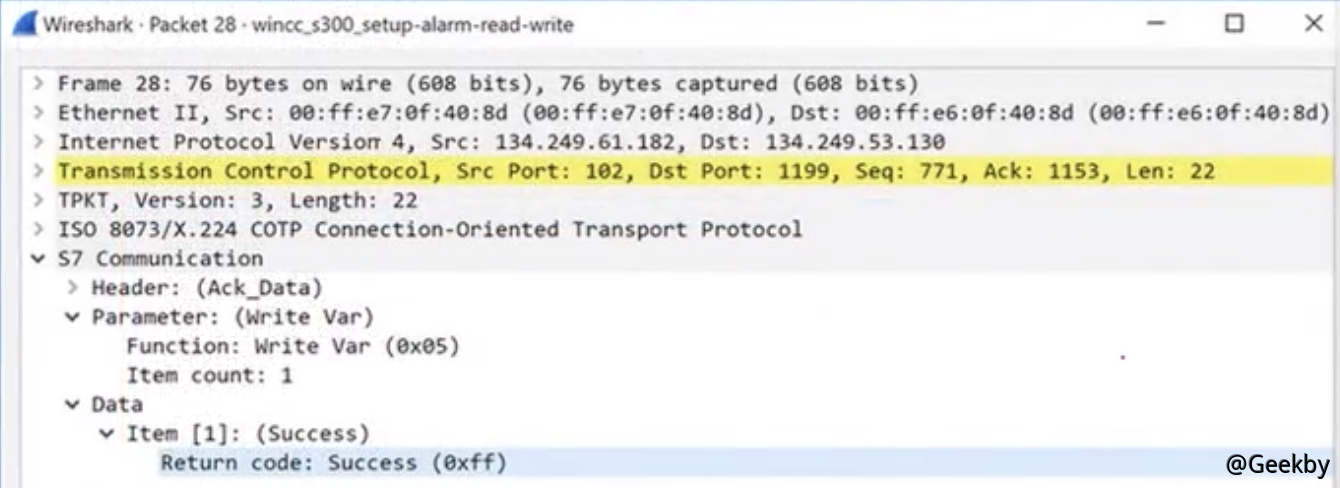

使用的工业控制协议缺乏身份认证工业控制系统中使用的协议缺乏授权机制

使用的工业控制协议缺乏加密保护

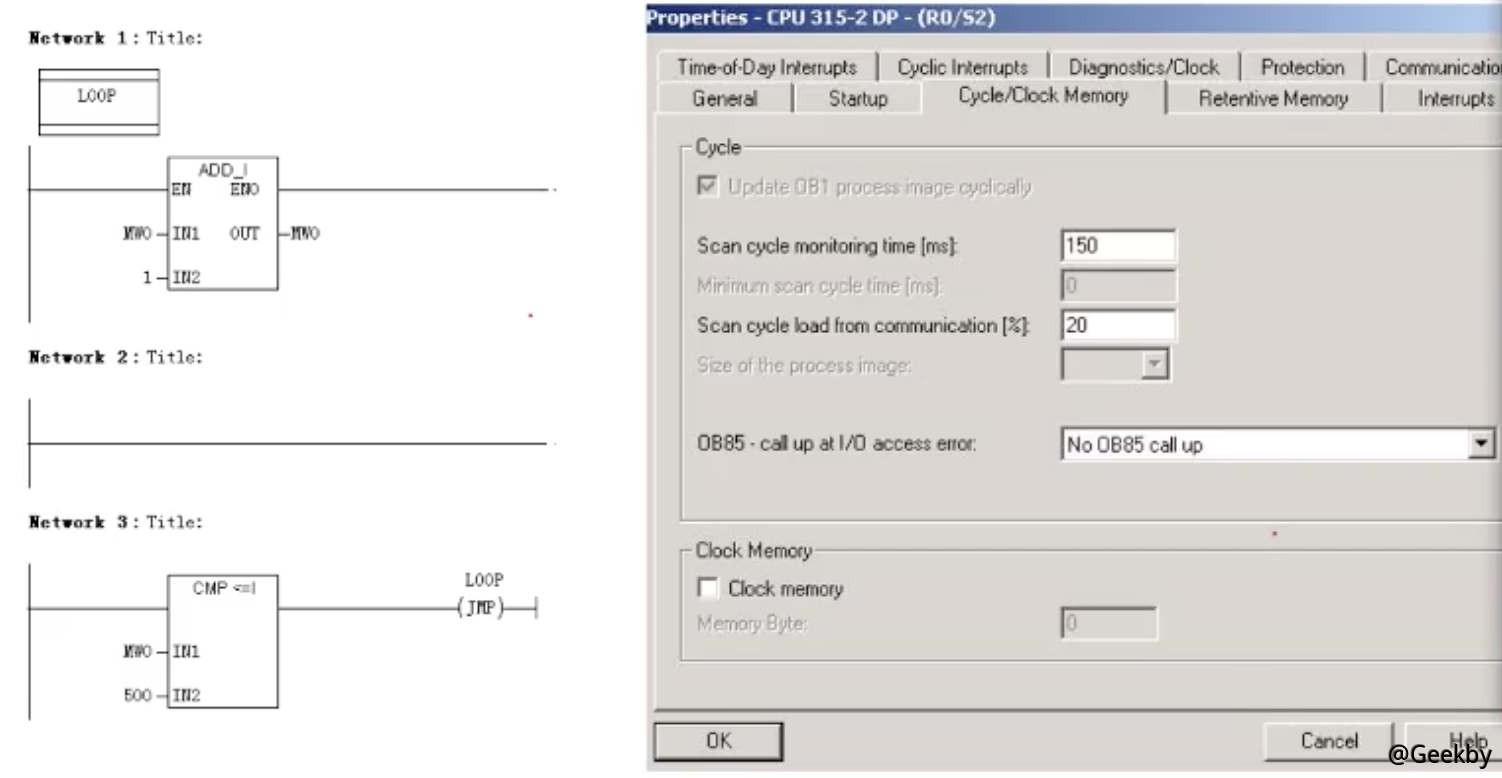

PLC 代码逻辑漏洞

计算逻辑漏洞查看门口的超时漏洞

缓冲区溢出漏洞

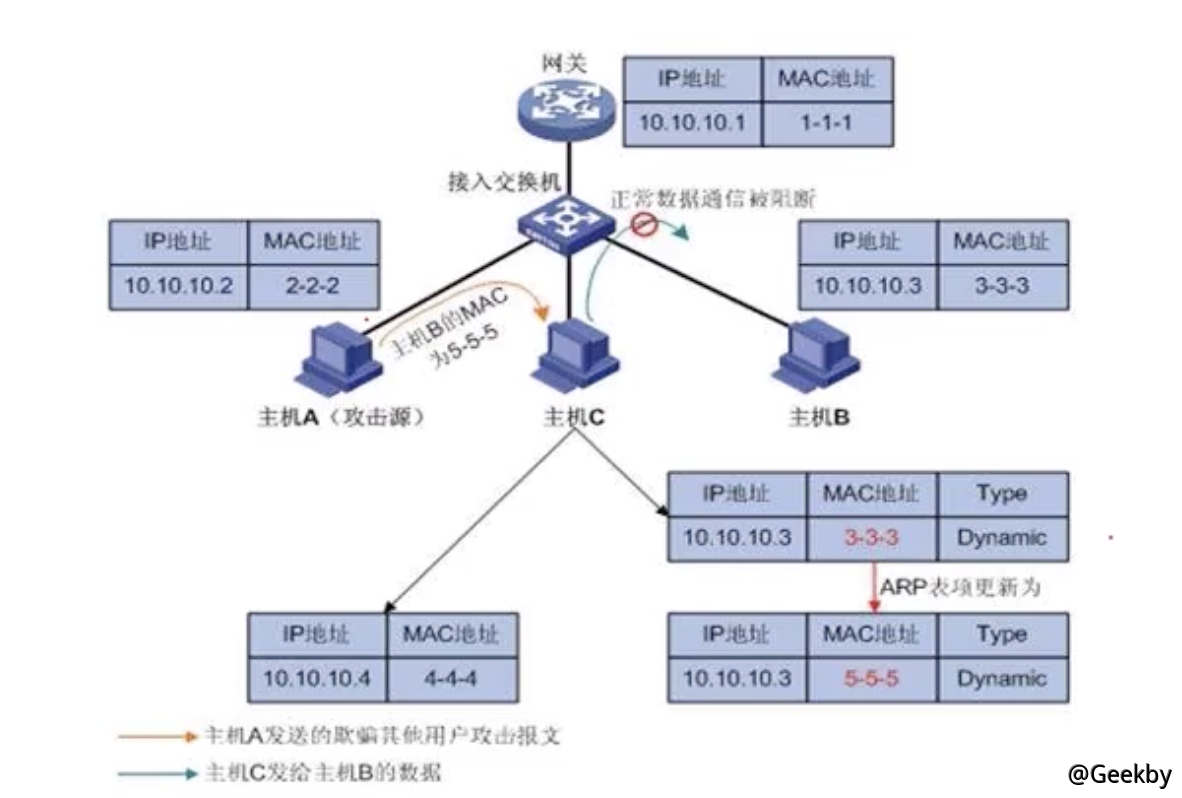

工业以太网链路漏洞

MAC洪水攻击ARP溢出/中间攻击

环标协议攻击

VLAN跳跃攻击

切换Web漏洞攻击

主机安全漏洞

防火墙关机没有软杀

缺乏USB访问

Windows本身脆弱性

SMB V1.0端口445

RDP端口3389

广告域攻击

DNS污染攻击

组态软件漏洞

DOS拒绝服务攻击缓冲区溢出漏洞

com服务组件未经授权的访问漏洞

SQL数据库注入漏洞

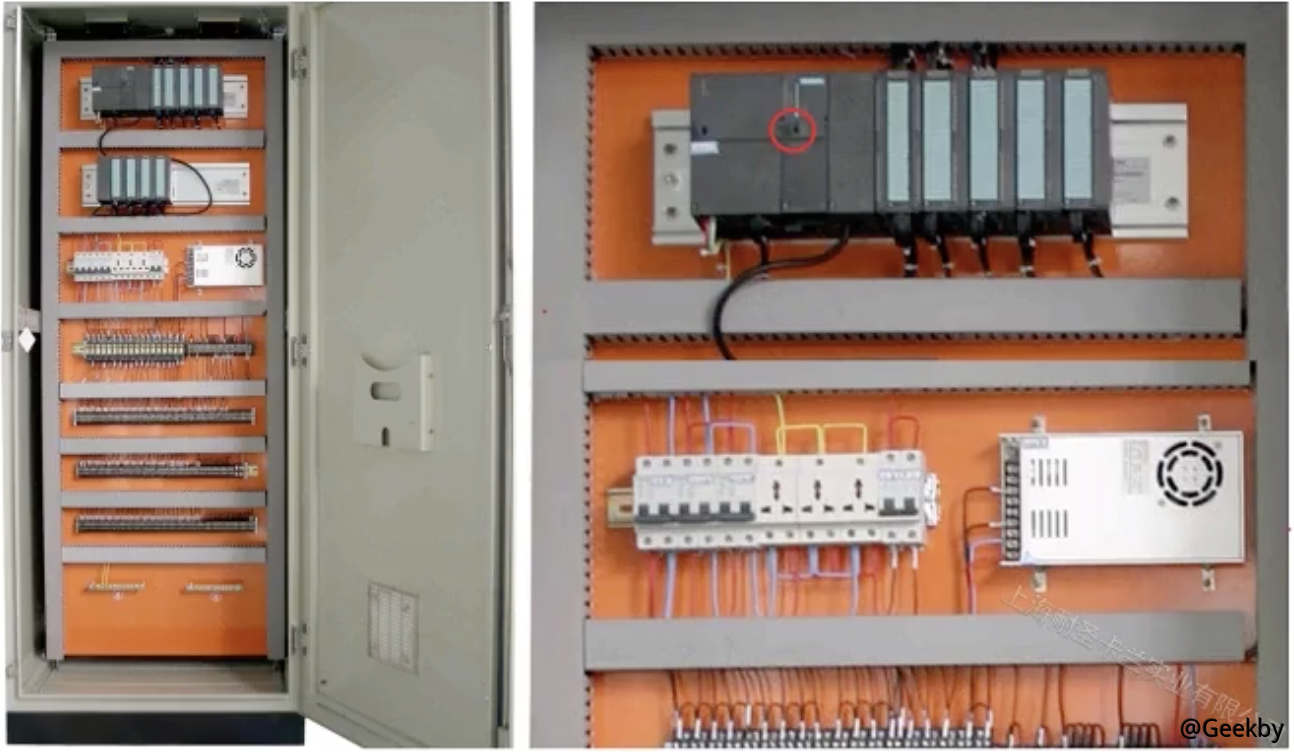

010-1011设备位置不受保护

计算机柜没有锁定

网络端口未加固

控制器钥匙未拉出

电源是一个单个频道

接地系统不完整

物理安全漏洞

工业控制系统渗透工具利用

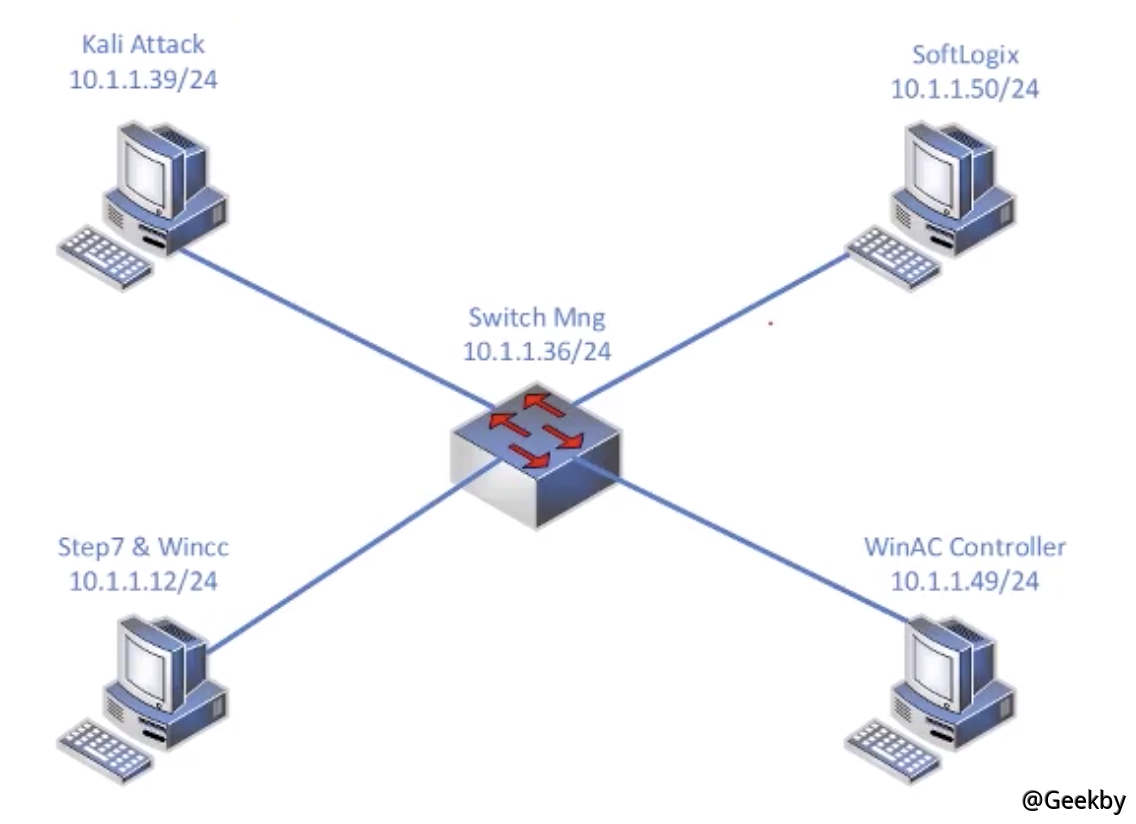

Demo 场景

1NMAP -P端口-Script SCADA协议IP地址

参考:https://github.com/jianshting/nmap-nse-scada

nmap 指纹扫描

1Yersinia -g

参考:https://github.com/tomcat/yersinia

Yersinia 二层网络的攻击

S7 Client.exeSnap7 协议层的攻击

PC宿主的渗透和控制(与传统的Intranet渗透相同)MSF 主机攻击和后渗透

开源工业控制渗透框架参考:https://github.com/dark-lbp/isf

ISF 工控渗透工具

工业控制系统安全防御

网络门区域防火墙工业防火墙010-10开关免费端口关闭,本机VLAN,CDP禁用或:LLDP,握手数据包加密