定位域管理员

1 定位域管位置

找到域管理员,哪些服务器或主机已登录到特权帐户的域?获得了通用的本地密码(Windows NT5。*系统),找到特权用户以获取特权用户的登录凭据,从而获得域管理员权限

在Vista系统之后,可以用作方向攻击的信息检测

1.1 原理

通过IPC空连接或低特你连接,致电系统API以列举目标系统中的会话信息,登录历史记录,组信息和组成员信息1.2 相关 API

NetSessionEnumNetshareenum

Netwkstauserenum

Active Directory服务界面[ADSI]赢得NT提供商

2 相关工具

netsess.exenetview.exe

pslogon.exe

pvefindaduser.exe

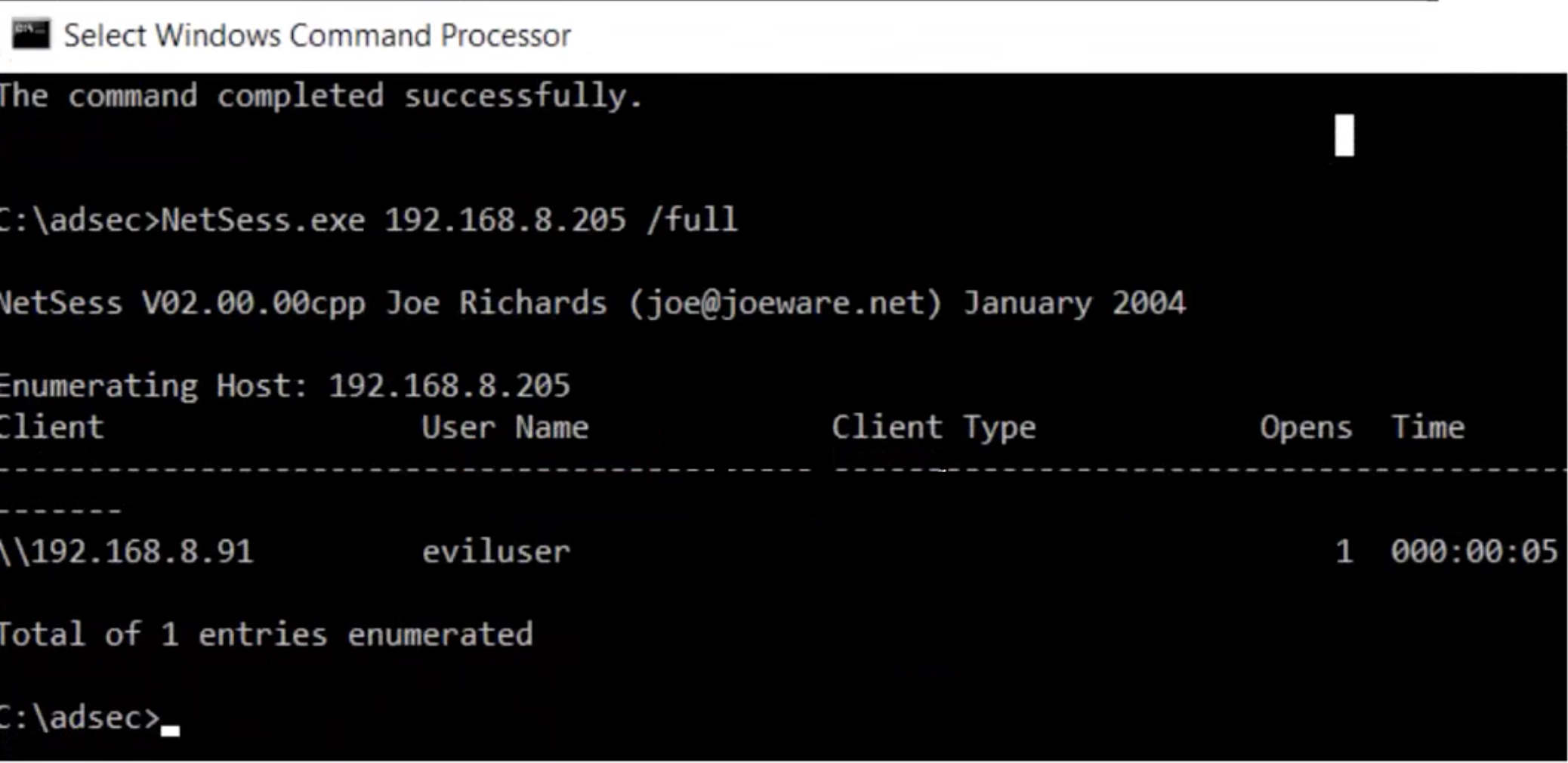

2.1 netsess.exe

首先执行IPC连接,否则拒绝连接,错误代码为5运行netsess.exe

2.2 nete.exe

下载地址1

nets.exe \\ 192.168.8.205 /0

2.3 Powershell

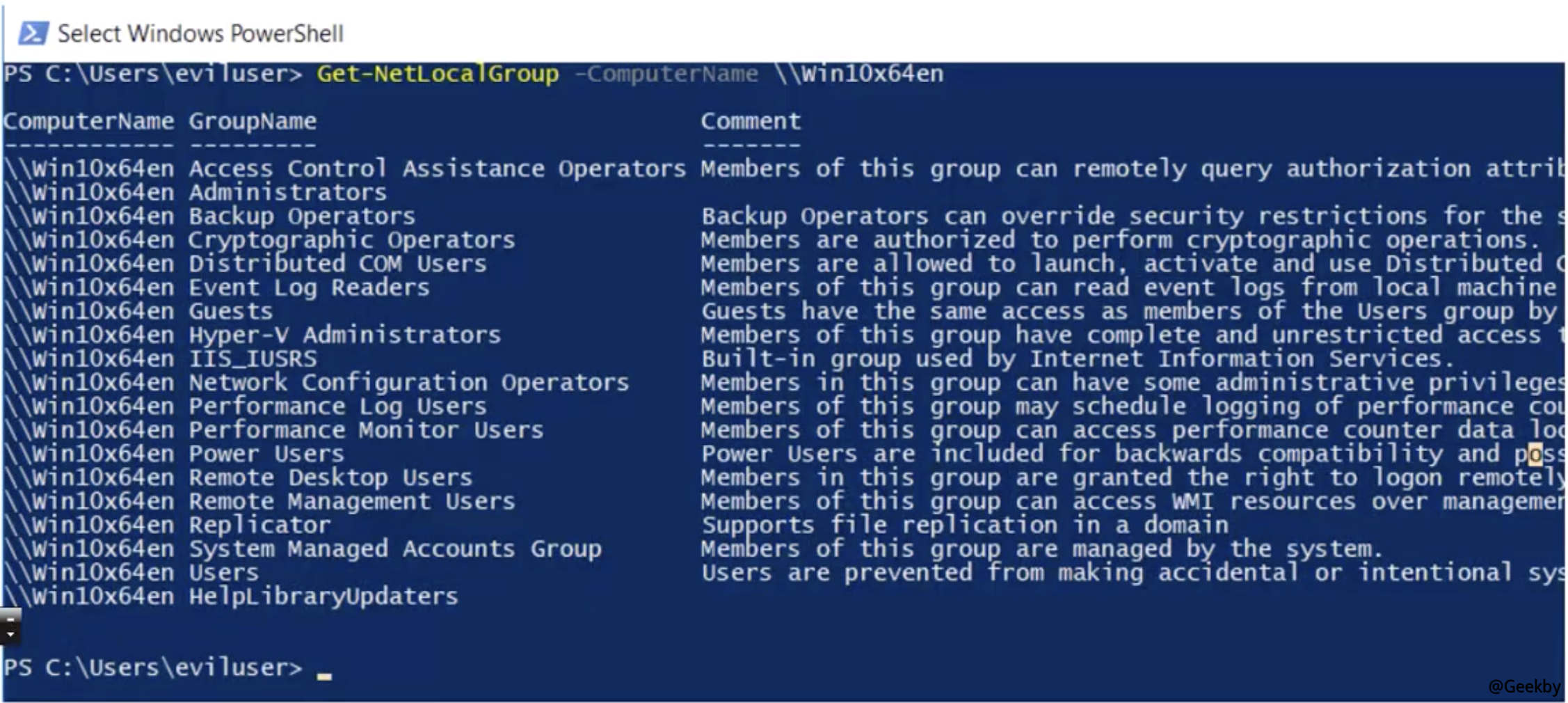

小组和小组成员信息获取,ADSI的Winnt提供商支持,您可以通过PowerShell快速获取信息Get-Netlocalgroup

get -netlocalgroupmember -computername [win10x64en] -groupname [管理员]

当管理员制定组策略时,可以将当前登录的域用户添加到本地管理员组

主机组策略存储在$ GPOPATH \ Machine \ Microsoft \ Windows NT \ secedit \ gpttmp1.inf文件和$ GPOPATH \ Machine \ Machine \ periences \ groupt \ groupt \ groupts.xml文件中。

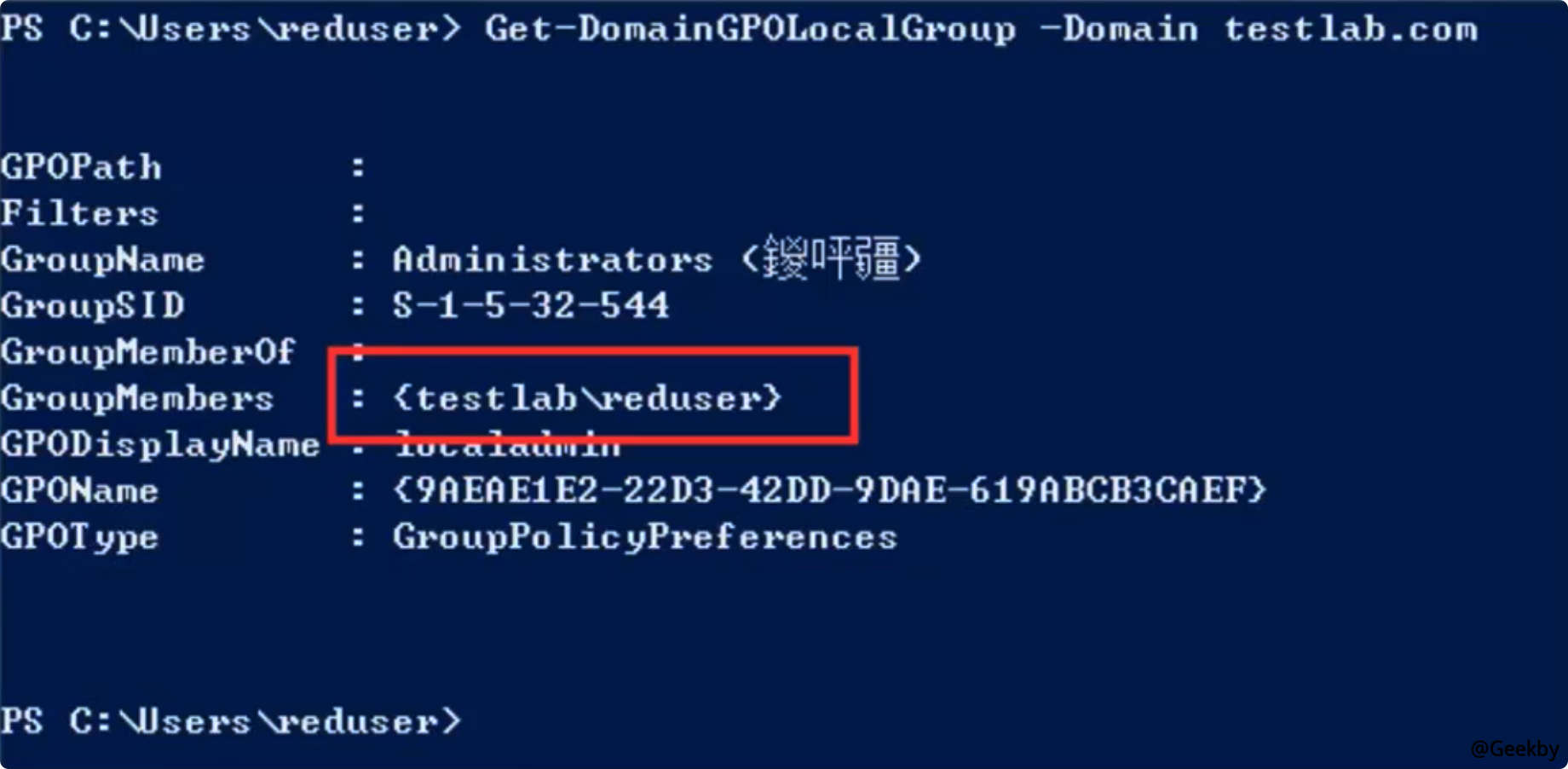

在实验环境中,我们添加了一个名为LocalAdmin的组策略,以将Reduser用户添加到主机登录的本地管理员组中

PowerView提供了类似,更强大的功能,即Get-DomaingPolocalgroup命令,所有组策略的枚举和分析,并可以轻松获得结果。

Get-Domaing-Polocalgroup的原理是分析GPTTMP1.INF文件中的特权组是否有变化。