域环境中的组策略安全测试

1 组策略的部署与更新

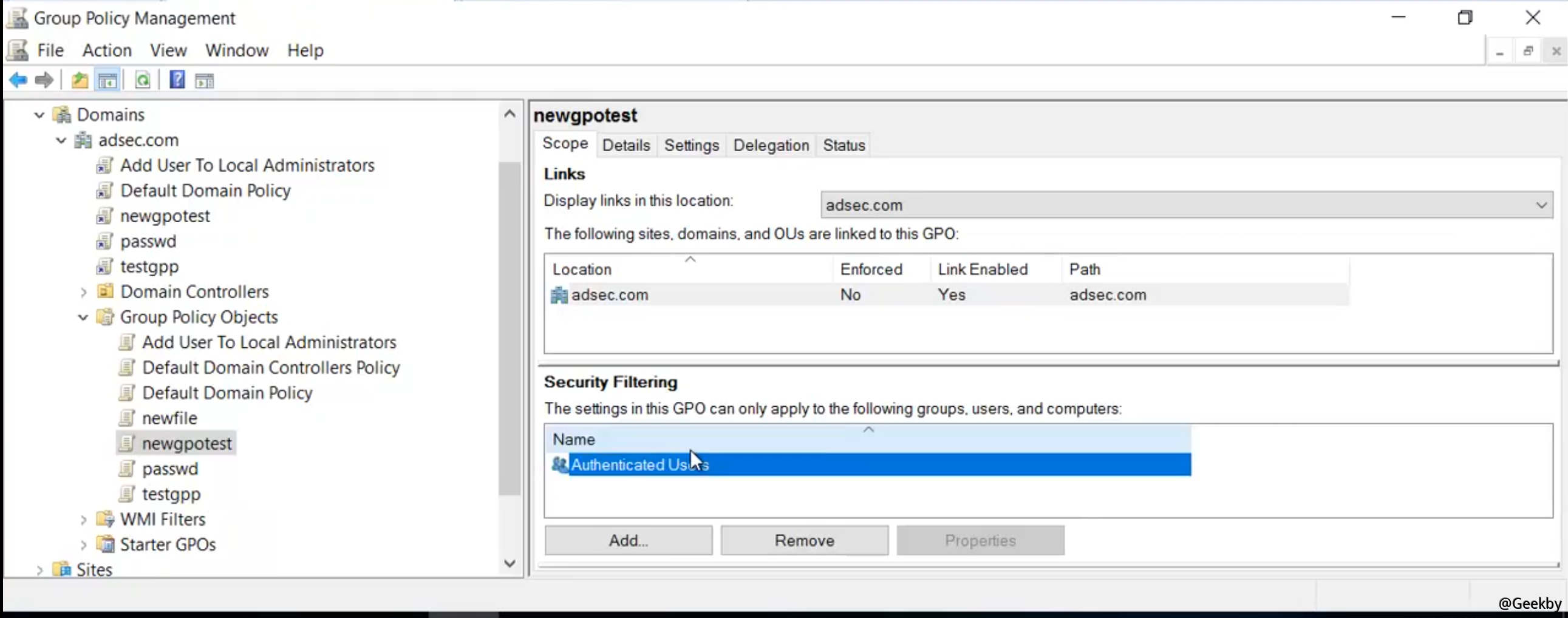

1.1 组策略的部署

Windows 2016随附服务器管理器组策略管理工具更专业的小组政策管理工具GPMC,可以管理多个域

创建和编辑组策略的内容

组策略分为主机策略和用户策略,机器和用户目录;脚本类型和非脚本类型,脚本目录

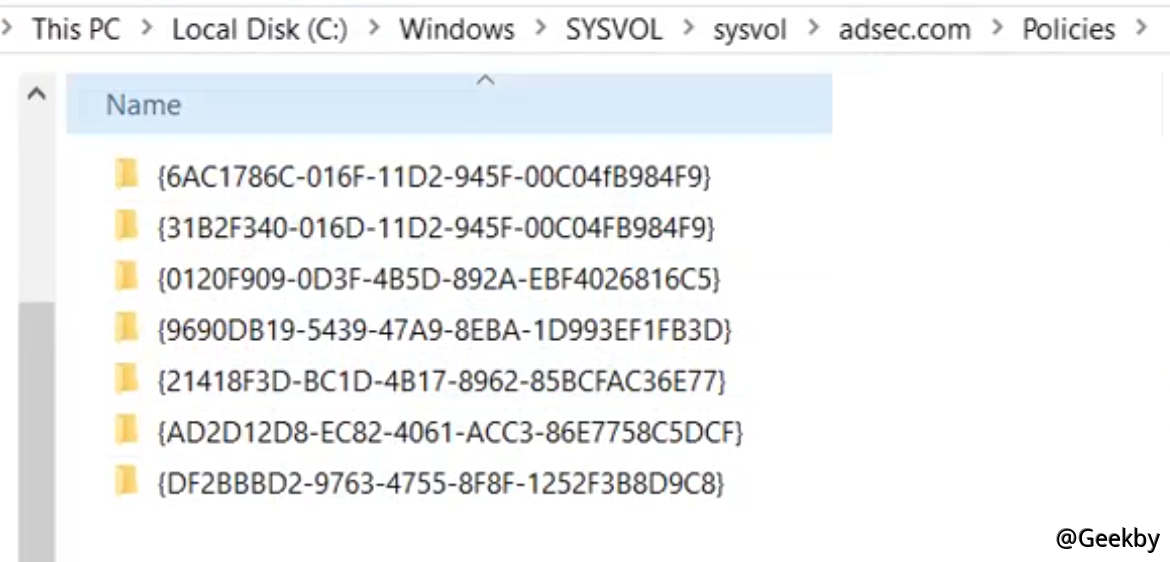

1.2 组策略的存储

存储在域服务器中,\\ domain \ sysvol \ policies以明文为XML,INI,INF和其他文件。向域中的所有用户打开读取权限

010-110客户每90分钟积极获取小组策略,以检查小组策略是否已更改。

客户使用gpupdate /force迫使小组策略立即检查

参数可以分为主机和用户,gpupdate /force /target: computer

1.3 组策略的更新

Kerberos协议身份验证LDAP协议搜索

SMB协议下载

小组策略LDAP的查询原理搜索属于其自己的查询策略的所有组策略,以及服务器决定返回的策略(版本号是决策的重要因素)

1.4 组策略的下发与获取

2 组策略密钥攻防

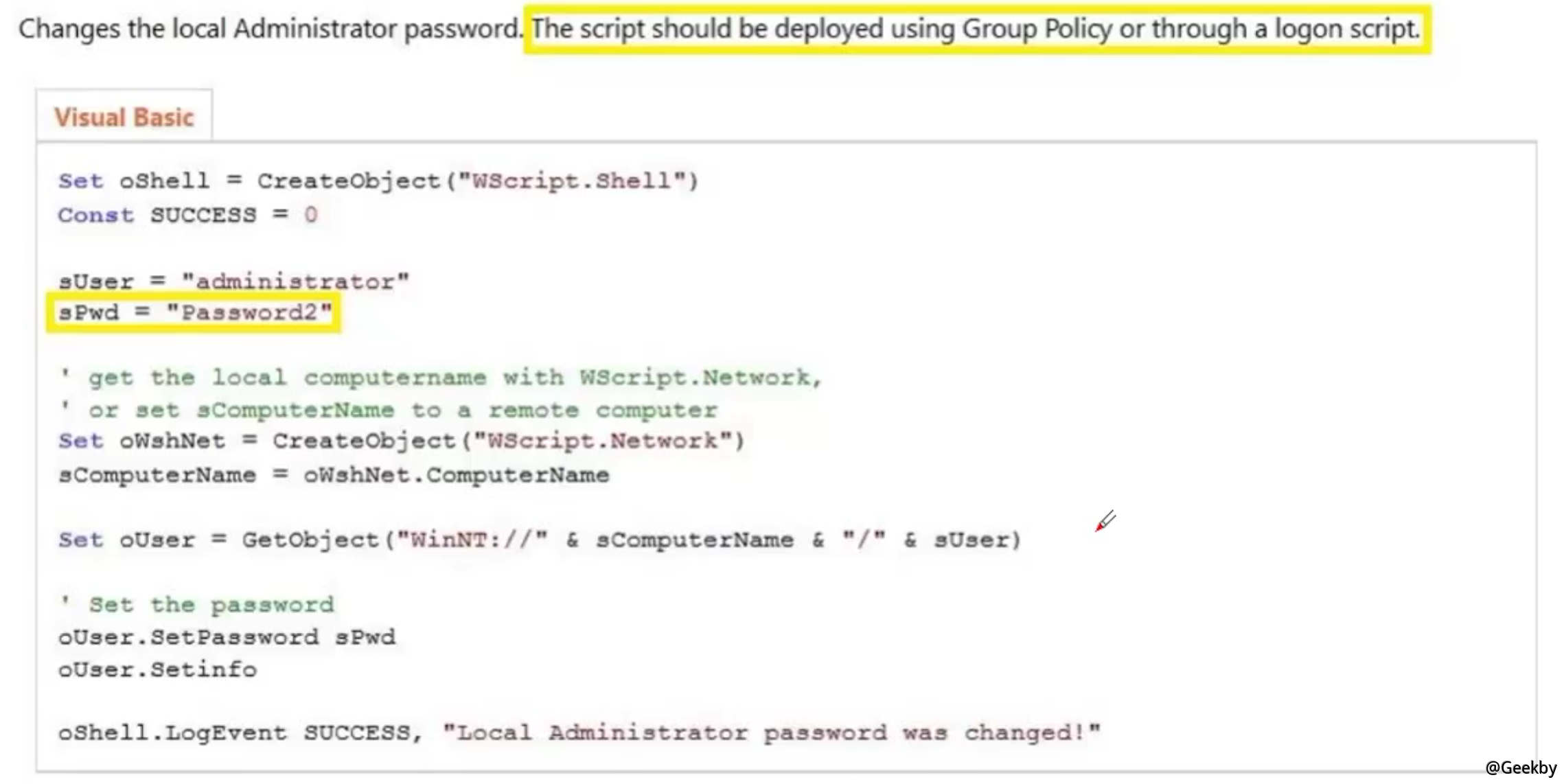

通过VB脚本部署登录脚本

它在2003年之前更为普遍,现在被放弃了。

2.1 组策略中的口令明文

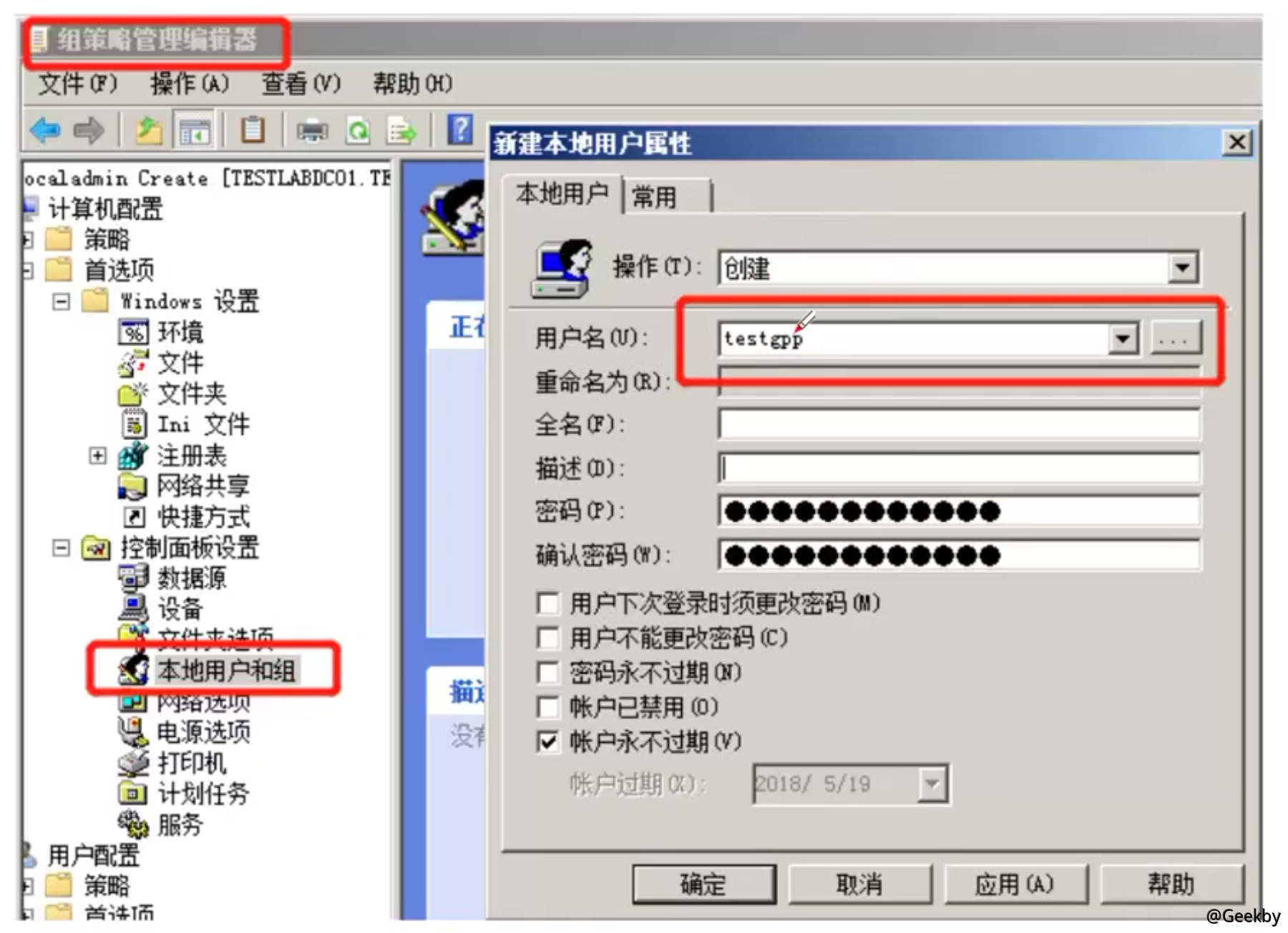

Microsoft在Windows 2016上禁用了Windows 2008,KB943729中的GPP(组策略首选项)。在某些情况下,存储使用凭据:

映射驱动程序(drivers.xml)

创建/更新服务(services.xml)

创建本地用户

sheduledtasks.xml)

datasources.xml)

更改本地管理员密码

打印机配置(Printers.xml)

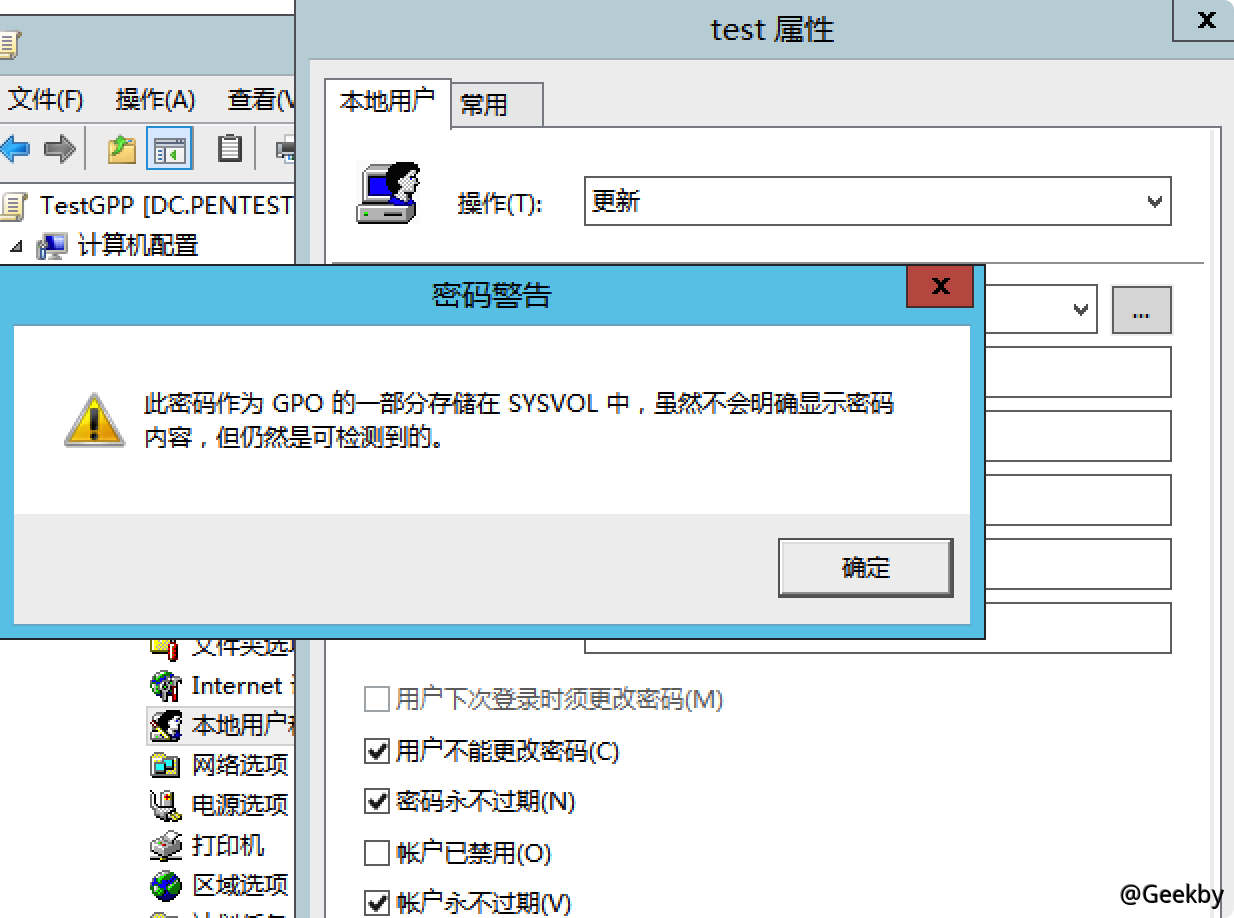

以组策略为例以创建本地用户创建本地用户:

win 2003

win 2008

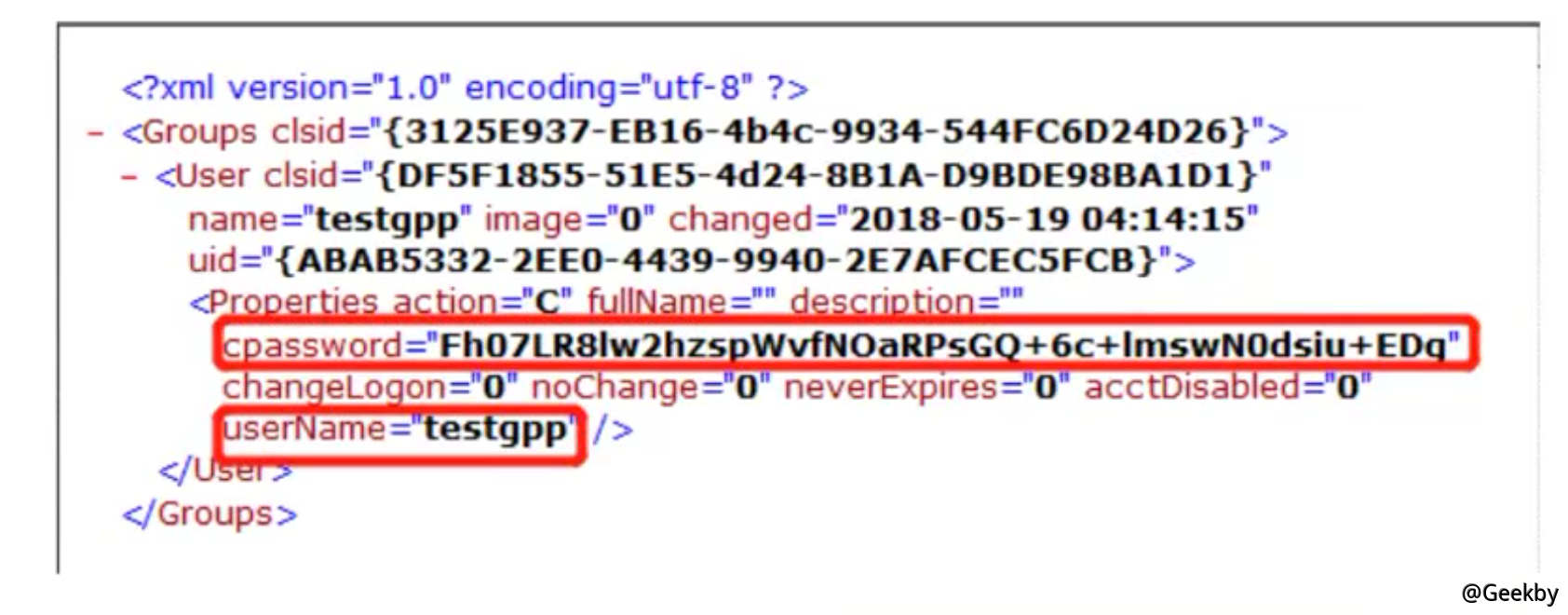

小组政策内容:

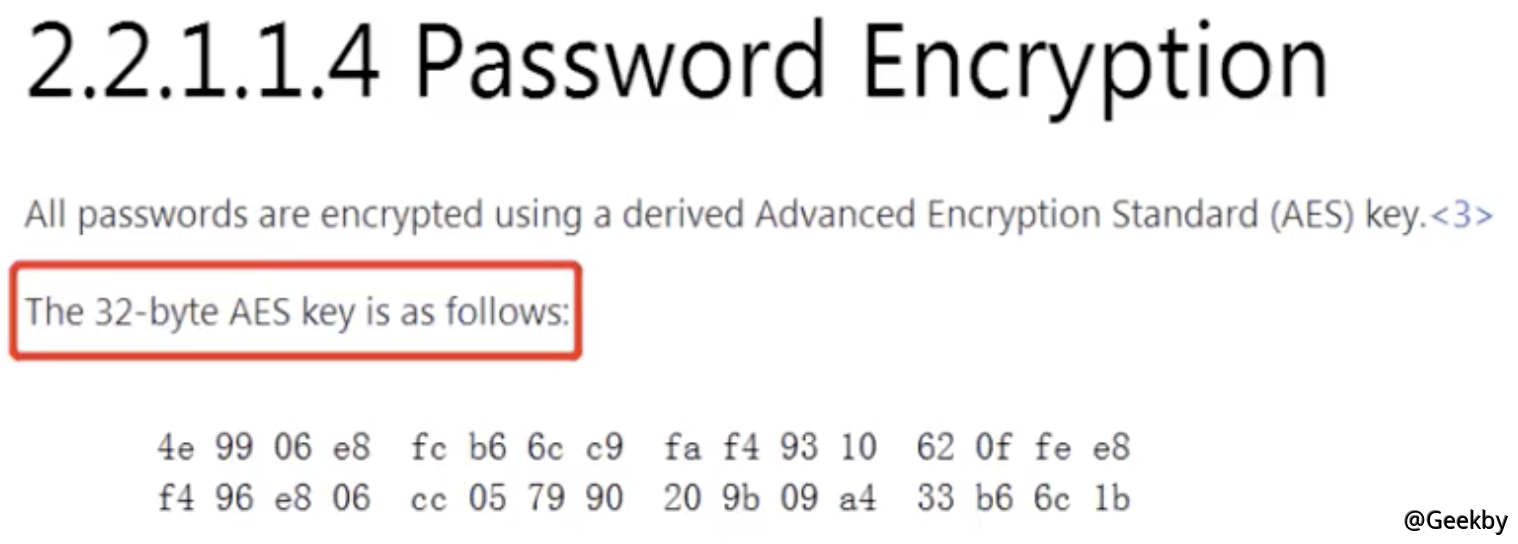

明文密码由AES加密,但键已修复:

2.2 组策略中的口令密文

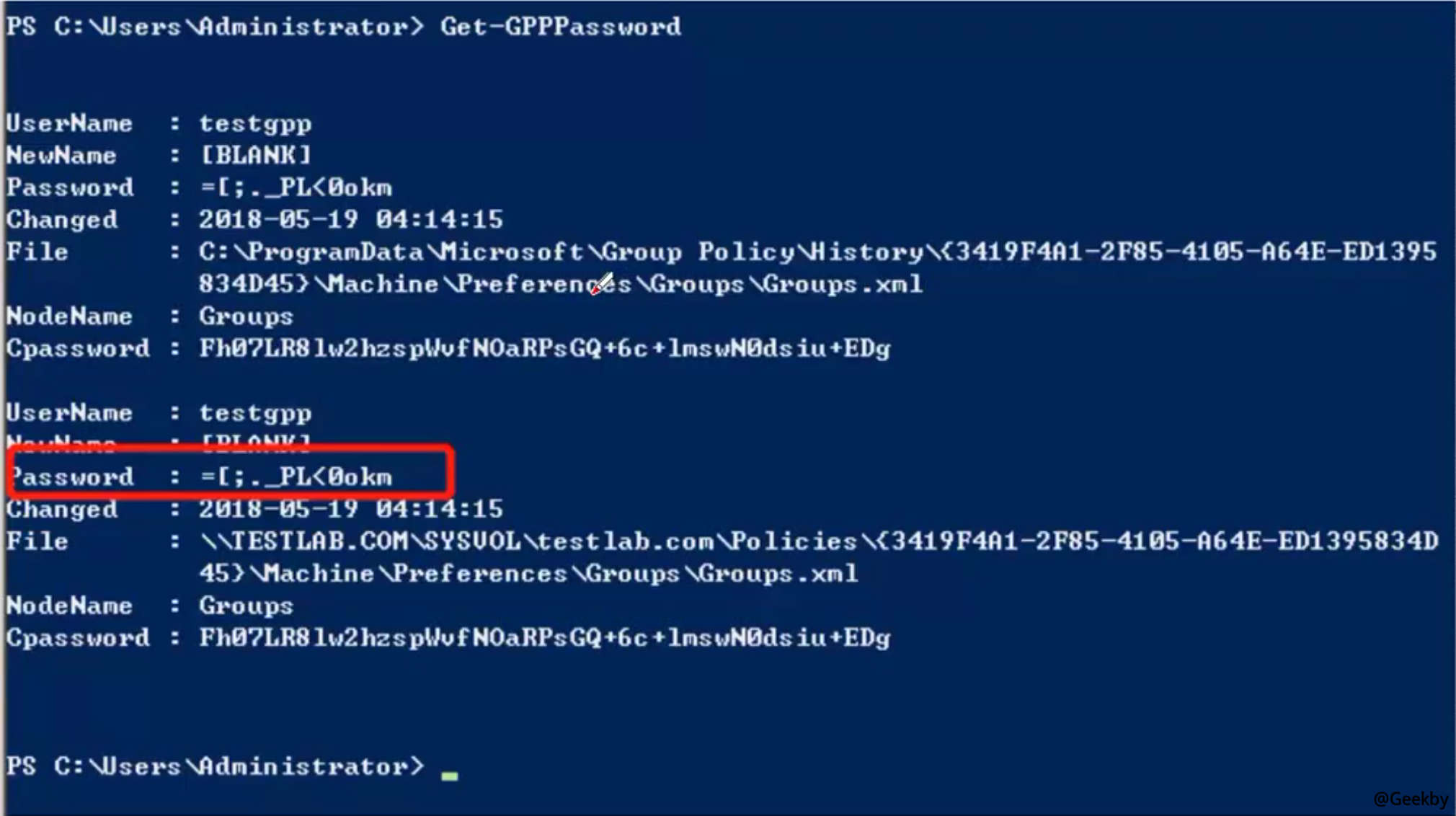

在PowerSploit中使用Get-GppPassword在组策略中获取密码:GET-GPPPassword

2.3 破解口令密文

向客户发行组策略: