[ 主页 ] [

隐私策略 ] [

0day ] [

业务合作 ] [

获得金币 ] [

项目开发 ] [

渗透 ] [

逆向破解 ] [

faq ] [

联系我们 ] [

远控木马 ] [

合作方式 ]

用户:

39601

搜索结果

-

XMGoat-由XM网络地形模板组成 可帮助您了解常见的Azure安全问题

XM山羊由XM网络地形模板组成,可帮助您了解常见的Azure安全问题。每个模板都是一个脆弱的环境,具有一些重大的配置。您的工作是攻击和妥协环境。 这是每个环境的工作: 运行安装然后开始。 使用初始用户和服务主凭据,根据方案流攻击环境(例如,xmgoat/scenarios/saceario_1/saceario1_flow.png)。 如果您需要在攻击方面的帮助,请参阅解决方案(例如,XMGOAT/scenarios/scenario_1/solution.md)。 学习攻击后,清理。 Requirements Azure房客Terafform版本1.0.9或更高版本Azure CLI...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

vulnodeapp-脆弱的node.js应用程序

使用Node.js,Express Server和EJS模板引擎制作的脆弱应用程序。该应用仅用于教育目的。 Setup Clone this repository GIT克隆https://github.com/4auvar/vulnnodeapp.git Application setup: 安装带有NPM的最新node.js版本。打开终端/命令提示符并导航到下载/克隆的存储库的位置。运行Command DB setup NPM安装 Set basic environment variable 安装并配置最新的MySQL版本,并在MySQL中使用root用户启动MySQL...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

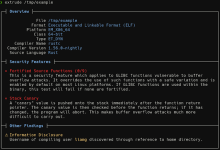

挤出- 分析缺少安全功能 信息披露等的二进制文件.

分析缺少安全功能,信息披露等的二进制文件。 挤压处正处于发展的早期阶段,目前仅支持小精灵和男子气概的二进制文件。 PE(Windows)二进制文件将很快得到支持。 Usage 用法: 挤出[flags] [文件] FLAGS: -a, - 所有显示所有测试的详细信息,而不仅仅是失败的测试。 -w, - 即使仅发现警告,也具有非零状态的警告出口。 -h, - 挤压 Docker 的帮助,您可以选择使用Docker Via:运行 docker run -v pwd:/blah -it ghcr.io/liamg/extrude /blah/targetfile Supported...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

Volana -shell命令混淆以避免检测系统

Shell command obfuscation to avoid SIEM/detection system 在五旬节期间,一个重要方面是隐身。因此,您应该在通过后清除轨道。然而,许多基础架构日志命令并将其发送到SIEM,使其实时使之后单独清洁部分无用。Volana提供了一种简单的方法来隐藏在折衷的机器上执行的命令(通过提供self shell运行时)(输入您的命令,Volana为您执行您的命令)。像这样,您在通过期间清除了曲目 Usage 您需要获得交互式外壳。...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

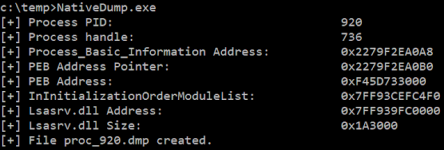

Nativedump-仅使用本机API通过手工制作Minidump文件(无MinidumpWritedUmp!)来转储LSASS!

NativedUmp允许仅使用NTAPIS生成小型文件,仅使用Mimikatz或Pypykatz(SystemInInfo,Modulelist和Memory64List流)来解析的流式文件。 ntopenprocesstoken和ntadjustprivilegetoken获得“...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

PIP -INTEL- OSINT和网络智能工具

Pip-Intel是一种强大的工具,专为OSINT(开源智能)和网络智能收集活动而设计。它将各种开源工具整合到单个用户友好的接口中,简化了研究人员和网络安全专业人员的数据收集和分析过程。 Pip-Intel利用Python-Writen PIP软件包从各种数据点收集信息。该工具具有通过电子邮件地址,电话号码,IP地址和社交媒体帐户收集详细信息的能力。它提供了广泛的功能,包括基于电子邮件的OSINT操作,基于电话号码的查询,地理位置地址,社交媒体和用户分析,甚至是Dark Web搜索。- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

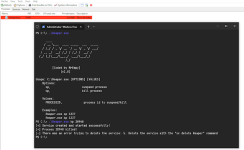

小偷浣熊- 登录网络钓鱼工具

小偷浣熊是一种用于教育目的的工具,旨在证明如何在各种操作系统上进行网络钓鱼攻击。该工具旨在提高人们对网络安全威胁的认识,并帮助用户了解2FA和密码管理等安全措施的重要性。 Features Windows 10,Windows 11,Windows XP,Windows Server,Ubuntu,Ubuntu Server和MacOS的网络钓鱼模拟。捕获用于教育演示的用户凭证。可自定义的登录屏幕模仿真实操作系统。全屏模式以增强网络钓鱼模拟。 Installation Prerequisites Python 3.x...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

X -Recon-用于检测网页输入和进行XSS扫描的实用程序

: A utility for identifying web page inputs and conducting XSS scanning. Features: Subdomain Discovery:检索目标网站的相关子域,并将其整合到白名单中。这些子域可以在刮擦过程中使用。 Site-wide Link Discovery:根据提供的白名单和指定的max_depth收集整个网站上的所有链接。 Form and Input Extraction:标识提取的链接中发现的所有表格和输入,从而生成JSON输出。该JSON输出是利用该工具的XSS扫描功能的基础。 XSS...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

启动-SBOM-逆向工程师的工具并检查RPM和APT数据库 以列出所有软件包以及可执行文件 服务和版本

这是一个简单的SBOM实用程序,旨在为执行哪些软件包提供内部视图。 流程和目标很简单,我们可以在APT安装的软件包上获得清晰的透视图(目前正在为RPM和其他软件包管理人员实施此包装)。这主要需要检查实际执行所有软件包。 Installation 要求中提到了所需的软件包。txt文件,可以使用pip:安装 pip3 install -r unigess.txt Usage 首先安装软件包。其次,您需要设置环境变量,例如: -Mount Image:当前我仍在研究一种机制来自动定义安装点并安装不同类型的图像和卷,但对我来说仍然是一项非常重要的任务。最后运行该工具以列出所有软件包。参数描述-...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

Ropdump-命令行工具 旨在分析潜在面向返回的编程(ROP)小工具 缓冲区溢出漏洞和内存泄漏的二进制可执行文件

Ropdump是一种用于分析二进制可执行文件以识别潜在返回的编程(ROP)小工具的工具,并检测潜在的缓冲区溢出和内存泄漏漏洞。 Features 标识了二进制执行中的潜在ROP小工具。通过分析脆弱功能来检测潜在的缓冲溢出漏洞。生成利用模板以使利用过程更快地通过分析内存分配函数来更快地识别潜在的内存泄漏漏洞。可以打印功能名称和地址以进行进一步分析。支持搜索特定的指令模式。 Usage 二进制3:二进制文件进行分析的路径。 -s,-search Search:可选。搜索特定的说明模式。 -f, - 功能:可选。打印功能名称和地址。 Examples 分析二进制文件,而无需搜索特定说明3...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

Evilslackbot-红色团队练习的松弛机器人网络钓鱼框架

EvilSlackbot 在Slack Workspaces中进行红色团队和网络钓鱼练习的松弛攻击框架。 Disclaimer 此工具仅适用于安全专业人员。未经任何明确的测试许可,请勿在任何Slack工作区中使用此工具。自行使用。 Background 成千上万的组织利用Slack来帮助员工进行交流,协作和互动。这些Slack Workspaces中的许多安装应用程序或机器人可用于自动化Slack内的不同任务。这些机器人是单独提供的权限,该权限决定了允许机器人通过Slack API请求的任务。要对Slack...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

收割者- Byovd攻击的概念证明

收割者是旨在利用Byovd(带来自己脆弱的驱动程序)驾驶员漏洞的概念验证。这种恶意技术涉及将合法易受伤害的驱动程序插入目标系统,这使攻击者可以利用驾驶员执行恶意行动。 Reaper的设计专门用于利用2.8.0.0版本中kprocesshacker.sys驱动程序中存在的漏洞,利用其弱点来获得对目标系统的特权访问和控制。 Note:收割机不会杀死Windows Defender进程,因为它具有保护,收割者是一个简单的概念证明。 Features 杀戮过程暂停过程 Help ____ /__ \ __ ___ _____ _______ //// \///__ \/_ \////...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

ARS0N -FRAMEWORK-一个现代的Fub赏金狩猎框架

: Howdy!我的名字叫哈里森马云惹不起马云理查森(Harrison Richardson),即卢比(RS0N)(纵火案),当我想让自己凉爽的时候。此存储库中的代码始于一小部分脚本,以帮助自动化我发现自己重复的许多常见的错误赏金狩猎过程。随着时间的流逝,我构建了一个具有MongoDB连接的简单Web应用程序,以管理我的发现并确定有价值的数据点。经过5年的Bug Bounty狩猎,无论是兼职还是全日制,我终于准备将此工具集合到适当的框架中。 The Ars0n Framework旨在为有抱负的应用程序安全工程师提供所需的所有工具,以利用Bug...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

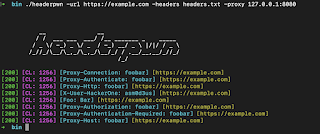

HeaderPWN-用于查找异常和分析服务器如何响应不同HTTP标头的烟雾器

Install 要安装headerPWN,运行以下命令: Go nistal install github.com/devanshbatham/[EmailPretected] Usage HeaderPWN允许您在目标URL上测试各种标头并分析响应。这是使用工具:的方法 使用-URL标志提供目标URL。创建一个包含您要测试的标头的文件,每行一个标头。使用-headers标志指定该文件的路径。示例用法: headerpwn -url https://example.com -headers my_headers.txt格式my_headers.txt应该像: proxy...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

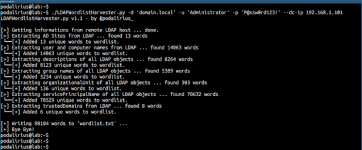

ldapwordlistharvester-为了破解域帐户的密码 从LDAP中存在的信息生成单词列表的工具

为了破解域帐户的非随机密码,一种从LDAP中存在的信息生成单词列表的工具。 Features 域越大,单词列表越好。 [x]基于以下信息创建一个单词列表[x]User:名称和samaccountName [x]Computer:描述[x]选择WordList todlist files files-utputfile-utputfile Demonstration -1010 in worderate a worderate a worderate a worderate a ldap in nund undap in ldap and ldap nuromant in ldput...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

Sherlockchain-简化的AI分析框架 Vyper和Plutus合同

Sherlockchain是一个强大的智能合同分析框架,将经过遗产的Slither工具的功能与先进的AI驱动功能相结合。由安全专家和人工智能研究人员团队开发的夏洛克链提供了无与伦比的见解和脆弱性检测,以实现坚固,Vyper和Plutus智能合约。 Key Features Comprehensive Vulnerability Detection: Sherlockchain的探测器套件可确定广泛的脆弱性,包括重新进入,未受保护的升级等高影响力问题。AI-Powered...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

pyrit-著名的WPA预先计算的饼干

pyrit允许您在时空交易中创建预计WPA/WPA2-PSK身份验证阶段的大规模数据库。通过使用ATI-Stream,Nvidia Cuda和Opencl使用多核CPU和其他平台的计算能力,它目前是迄今为止对世界上最常用的安全性协议之一的最强大攻击。 WPA/WPA2-PSK是IEEE 802.11...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

Domainim-组织网络扫描的快速而全面的工具

Domainim是用于组织网络扫描的快速域侦察工具。该工具旨在简要概述使用Osint,Bruteforcing,DNS Resolvation等技术,概述组织的结构。 Features 当前功能(v1.0.1) - 子域枚举(2个引擎+ bruteforcing) - 用户友好的输出- 解决记录(IPv4) 虚拟主机名枚举反向DNS查找 检测通配符子域(用于蛮力) 基本的TCP端口扫描子域被接受为输入 导出结果到JSON文件 有一些功能正在进行中。有关更多详细信息,请参见计划的功能。 该项目的灵感来自Sublist3r。端口扫描仪模块基于NIMSCAN。 Installation...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

JA4+ - 网络指纹标准的套件

JA4+是一套易于使用且易于共享的网络指纹方法。这些方法既可以阅读,又可以促进更有效的威胁和分析。这些指纹的用例包括扫描威胁参与者,恶意软件检测,会话劫持预防,合规性自动化,位置跟踪,DDOS检测,威胁参与者的分组,反向外壳检测等等。 请阅读我们的博客以获取有关JA4+工作原理的详细信息,以及它的工作原理以及可以检测到/预防的内容的示例 JA4+网络指纹(JA4/S/H/L/X/SSH) JA4T: TCP指纹(JA4T/TS/TSCAN) 要了解如何读取JA4+指纹,请参阅技术细节 此存储库包括JA4+ Python,Rust,Zeek和C作为Wireshark插件。...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

PoolParty-一组完全无法删除的过程注入技术滥用Windows线程池

滥用Windows线程池的完全无法选择的过程注入技术的集合。 Presented at Black Hat EU 2023 Briefings under the title - injection-techniques-using-windows-thread-pools-35446'The Pool Party You Will Never Forget: New Process Injection Techniques Using Windows Thread Pools PoolParty Variants Variant ID Varient Description 1...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库