[ 主页 ] [

隐私策略 ] [

0day ] [

业务合作 ] [

获得金币 ] [

项目开发 ] [

渗透 ] [

逆向破解 ] [

faq ] [

联系我们 ] [

远控木马 ] [

合作方式 ]

用户:

39601

搜索结果

-

H

BlackCat CMS V1.4-远程代码执行(RCE)

利用标题: BlackCat CMS V1.4-远程代码执行(RCE) Application: BlackCat CMS 版本: V1.4 BUGS: RCE Technology: php 供应商URL: https://blackcat-cms.org/ 软件link: https://github.com/blackcatdevelopment/blackcatcms 发现的日期: 13.07.2023 作者:MirabbasAğalarov 在: Linux上测试 2。技术细节POC...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

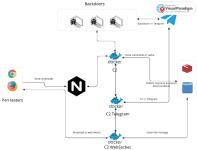

C2-Cloud-C2云是一个强大的基于Web的C2框架 旨在简化渗透测试人员的寿命

C2 Cloud是一个强大的基于Web的C2框架,旨在简化渗透测试人员的寿命。它可以轻松访问折衷的后门,就像在AWS云中访问EC2实例一样。它可以通过用户友好的接口管理几个模拟后门会话。 C2云是开源。安全分析师可以自信地进行模拟,获得宝贵的经验,并为组织的主动防御姿势做出贡献。 反向外壳支持: 反向TCP反向http反向https(在LB后面配置)电报C2 Demo C2 Cloud walkthrough:3https://Youtu.be/hrht_rdcgj8Ransomware simulation using C2...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

Thievingfox-从密码管理器和Windows Utilities远程检索凭据

Thievingfox是一系列爆炸后工具,可从各种密码管理器和Windows实用程序中收集凭据。每个模块都利用一种特定的方法将其注入目标过程,然后挂钩内部功能来收集凭据。 随附的博客文章可以在此处找到 必须安装 Installation Linux Rustup,请按照: 3https://rustup.rs// 必须安装mingw-w64软件包。在Debian上,可以使用:完成此操作 APT安装mingw-w64 x86和x86_64 Windows目标必须为RUST:安装 rusup target添加x86_64-pc-windows-gnu 还必须安装Rustup...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

TP-Link TL-WR740N-身份验证的目录横向

#利用标题: TP-Link TL-WR740N-身份验证的目录横向 #date: 13/7/2023 #利用作者: Anish Feroz(Zeroxinn) #供应商homepage3360 http://www.tp-link.com #版本: TP-Link TL-WR740N 3.12.11构建110915 Rel.40896N #在: TP-Link TL-WR740N上测试...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

Oste-Web-Log-Analyzer-自动化使用Python Web日志分析仪分析Web服务器日志的过程

使用Python Web日志分析仪自动化分析Web服务器日志的过程。该功能强大的工具旨在通过识别和检测服务器日志中各种类型的网络攻击来增强安全性。在包括:的功能的情况下保持潜在威胁 Features 攻击检测:识别和标志潜在的跨站点脚本(XSS),本地文件包含(LFI),远程文件包含(RFI)和其他常见的Web应用程序攻击。 费率限制监视:在短时间内提出的多个请求中检测可疑模式,有助于识别蛮力攻击或自动扫描工具。 自动化扫描仪检测:通过识别与已知的自动扫描工具或漏洞扫描仪相关的请求来确保您的Web应用程序安全。...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

PFSENSE v2.7.0 -OS命令注射

#利用标题: PFSENSE v2.7.0 -OS命令注射 #EXPLOIT作者: Emir Polat #CVE-ID : CVE-2023-27253 类MSF:EXPLOIT3:REMOTE 等级=极好的额定功能 包括MSF:EXPLOIT:REMOTE3:HTTPCLCCLIENT 包括MSF:EXPLOIT33333:CMDSTAGER 包括MSF:EXPLOIT:FILEDROPPER 预先预期MSF:EXPLOIT:REMOTE3:3360AUTOCHECK def初始化(info={}) 极好的( update_info( 信息,...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

H

Hikvision Hybrid San DS -A71024固件- 多个远程代码执行

#exploit title: Hikvision Hybrid San DS -A71024固件- 多个远程代码执行 #Date: 2023年7月16日 #利用作者: thurein soe #CVE : CVE-2022-28171 #供应商homepage: https://www.hikvision.com #软件link: n/a #refence link: https://cve.report/cve-2022-28171 #版本: Filmora 12: DS-A71024固件,DS-A71024固件DS-A71048R-CVS固件DS-A71048 DS-A71048...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

Crimsonedr-模拟AV/EDR用于恶意软件开发培训的行为

Crimsonedr是一个开源项目,旨在识别特定的恶意软件模式,为磨练循环端点检测和响应(EDR)的技能提供工具。通过利用各种检测方法,它使用户能够加深对安全评估策略的理解。 Features 检测说明Direct Syscall检测直接系统调用的用法,该调用通常由恶意软件雇用以绕过传统的API挂钩。 ntdll解开,可以确定尝试在NTDLL库中解开功能的尝试,NTDLL库是一种常见的逃避技术。 AMSI补丁通过字节级分析检测对反恶意软件扫描接口(AMSI)的修改。 ETW补丁检测到Windows(ETW)事件跟踪的字节级变化,通常由恶意软件操纵以逃避检测。...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

Microsoft Office 365版本18.2305.1222.0-特权高程+ RCE

## title: Microsoft Office 365版本18.2305.1222.0-特权升高+ RCE。 ##作者: nu11secur1ty ## date: 07.18.2023 ## Vendor: https://www.microsoft.com/ ## Software: https://www.microsoft.com/en-us/microsoft-365/microsoft-office ##参考: https://portswigger.net/web-security/access-control ## CVE-2023-33148 ##...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

Galah-使用OpenAI API的LLM驱动的Web Honeypot

tl; dr: galah(/fəˈloutː/ - 发音为“ guh -laa”)是LLM(大语言模型)驱动的Web Honeypot,目前与OpenAI API兼容,能够模仿各种应用程序并动态响应任意HTTP请求。 Description...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

url-status-checker-快速检查URL状态的工具

: 状态检查器是一个Python脚本,它根据其HTTP状态代码检查一个或多个URL/域的状态以及类别。版本1.0.0由Black-Scorp10 T.Me/Black-Scorp10创建, Features 检查单个或多个URL/域的状态。异步HTTP请求提高性能。颜色编码的输出,以更好地可视化状态代码。检查多个URL时进度栏。将结果保存到输出文件。无法访问的URL和无效响应的错误处理。命令行界面,用于简化使用。 Installation 克隆repository: bash...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

WiFi软UNIBOX管理3.0 3.1 -SQL注入

#利用标题: WiFi软unibox管理3.0 3.1登录页面-SQL注入 #Google Dork: Intext:'unibox Administmation 3.1',Intext:'unibox 3.0' #日期: 07/2023 #利用作者: ansh Jain @sudoark #作者联系: [email protected] #供应商homepage: https://www.wifi-soft.com/ #软件link: https://ww.wifi-soft.com/products/unibox-hotspot-controller.php #版本...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

H

raidenftpd 2.4.4005-缓冲区溢出(SEH)

#利用标题: raidenftpd 2.4.4005-缓冲区溢出(SEH) #日期: 18/07/2023 #利用作者: Andre Nogueira #供应商homepage: https://www.raidenftpd.com/en/ #软件链接: http://www.raidenmaild.com/download/raidenftpd2.exe #版本: raidenftpd 2.4.4005 #测试在: Microsoft Windows 10 Build 19045 #1.-打开raidenftpd #2.-单击“设置” - '逐步设置向导' #3.-运行python...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

H

间谍活动- 自动MITM攻击的Linux数据包嗅探套件

间谍活动是一种网络数据包嗅探器,可拦截大量通过接口的数据。该工具允许用户运行正常和冗长的流量分析,该分析显示了流量的实时供稿,揭示数据包方向,协议,标志等。间谍活动也可能欺骗ARP,因此,目标发送的所有数据都通过攻击者(MITM)重定向。间谍活动支持IPv4,TCP/UDP,ICMP和HTTP。 Espionag E用Python 3.8编写,但也支持3.6版。这是该工具的第一个版本,因此,如果您想帮助并为间谍活动添加更多信息,请联系开发人员。 Note:这不是Scapy包装器,Scapylib仅协助HTTP请求和ARP。 Installation 1...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

hackerinfo-信息网络应用程序安全

信息网络应用程序安全 install : sudo apt安装python3 python3-pip PIP3安装TermColor PIP3安装Google PIP3安装选项complete PIP3安装BS4 PIP3安装漂亮的尺寸 git克隆https://github.com/matrix07ksa/hackerinfo/ CD Hackerinfo chmod +x hackerinfo ./hackerinfo -h python3 hackerinfo.py -d -d www.facebook.com -f pdf [+] - 运行domain_filter_file...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

Boom CMS V8.0.7-跨站点脚本

#利用标题: Boom CMS V8.0.7-跨站点脚本 参考(来源): https://www.vulnebailaby-lab.com/GET_CONTENT.PHP?ID=2274 发布日期: 2023-07-03 脆弱性实验室ID(VL-ID): 2274 产品服务简介: ======================================== Boom是一个完全特色,易于使用的CMS。十多年来,许多版本之后,Boom是一个直观的Wysiwyg CMS,可使生活 易于内容编辑和网站经理。使用Boomcms很简单。学习和开始创建内容很容易快捷。...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

H

C2 -Tracker- C2服务器 工具和僵尸网络的实时饲料

免费用于各种工具/恶意软件。它仅针对C2工具开始,但也变成了跟踪信息遗传者和僵尸网络。它使用shodan.io/'shodan搜索来收集IPS。最新的集合总是存储在数据中。 IP被工具分解,并且有一个all.txt。 提要应每天更新。积极致力于使后端更可靠 Honorable Mentions 许多Shodan查询来自其他CTI研究人员: Bushidotoken Michael Koczwara Viriback Gi7w0rm @Glacius_向他们大喊大叫! 感谢Bertjancyber创建了KQL查询以摄入此提要 最后,感谢y_nexro创建了C2Live,以可视化数据...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

H

活跃的超级商店CMS v2.5 -HTML注射漏洞

#利用标题:活动超级商店CMS v2.5 -HTML注射漏洞 参考(来源): https://www.vulnerability-lab.com/get_content.php?id=2278 发布日期: 2023-07-04 脆弱性实验室ID(VL-ID): 2278 常见漏洞评分系统: 5.4 产品服务简介: ======================================== https://codecanyon.net/item/active-super-super-shop-multivendor-cms/12124432 摘要咨询信息...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

H

PaulPrinting CMS-(搜索交付)跨站点脚本

利用标题: Paulprinting CMS-(搜索交付)交叉站点脚本 参考(来源): ============================ https://www.vulnerability-lab.com/get_content.php?id=2286 发布日期: ================= 2023-07-17 脆弱性实验室ID(VL-ID): ============================================== 2286 常见的漏洞评分系统: ============================================== 5.2...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: POC/?Day

-

H

vectorkernel- kernelmode rootkit技术研究

KernelMode rootkit技术研究或教育的POC。目前专注于Windows OS。所有模块仅支持64位OS。 NOTE一些模块使用ExallocatePool2 API分配内核池内存。 ExallocatePool2 API不支持2004年Windows 10版本的OSS。如果要测试旧OS中的模块,请用ExallocatePool2 API替换ExallocatePoolWithTag API。 Environment 在Windows 11 x64中测试了所有模块。要测试驱动程序,以下选项可用于测试机器: 启用测试签名驱动程序的加载...- HackApt-37 Team

- 主题

- 回复: 0

- 论坛: 红队工具武器库