[ 主页 ] [

隐私策略 ] [

0day ] [

业务合作 ] [

获得金币 ] [

项目开发 ] [

渗透 ] [

逆向破解 ] [

faq ] [

联系我们 ] [

远控木马 ] [

合作方式 ]

用户:

39601

搜索结果

-

Imperius——让 Linux 内核 Rootkit 再次可见

使 LKM rootkit再次可见。 该工具是即将启动的 LKM rootkit 研究的一部分。 例如,它涉及获取 rootkit 的“show_module”函数的内存地址,并使用它来调用它,将其添加回 lsmod,从而可以删除 LKM rootkit。 我们可以使用/sys/ kernel /tracing/available_filter_functions_addrs在非常简单的内核中获取函数地址,但是,它只在内核6.5x 及以上版本中可用。 另一种方法是扫描内核内存,然后再次将其添加到 lsmod,以便将其删除。 总而言之,这个 LKM 滥用了具有再次可见功能...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

Mass-Assigner - 通过修改 HTTP 请求中的 JSON 字段来探测批量分配漏洞的简单工具

Mass-Assigner - 通过修改 HTTP 请求中的 JSON 字段来探测批量分配漏洞的简单工具 4 个月前 上午 8:30 | FaradaySEC 赞助的帖子| 多用户渗透测试环境锡安3R Mass Assigner 是一款功能强大的工具,旨在识别和利用 Web 应用程序中的批量分配漏洞。它首先从指定的请求中检索数据,例如获取用户配置文件数据。然后,它会系统地尝试将从响应中提取的每个参数应用于提供的第二个请求,一次一个参数。这种方法允许自动测试和利用潜在的批量分配漏洞。 免责声明...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

无人机黑客测试工具 Damn Vulnerable Drone

Damn Vulnerable Drone 是一款基于流行的 ArduPilot/MAVLink 架构的故意设置漏洞的无人机黑客模拟器,为实际操作无人机黑客提供了逼真的环境。 关于那架弱的无人机 什么是“该死的脆弱无人机”? Damn Vulnerable Drone 是一个虚拟模拟环境,专为进攻性安全专业人员设计,可让他们安全地学习和练习无人机黑客技术。它模拟了现实世界的ArduPilot和MAVLink无人机架构和漏洞,提供了利用无人机系统的亲身体验。 为什么要建造它? Damn Vulnerable Drone...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

Secator - 渗透测试工具包集合

secator是一款用于安全评估的任务和工作流运行器。它支持数十种知名的安全工具,旨在提高渗透测试人员和安全研究人员的工作效率。 特征 精选命令列表 统一输入选项 统一输出架构 CLI 和库的使用 Celery 的分布式选项 从简单任务到复杂工作流程的复杂性 可定制 支持的工具 secator集成了以下工具: 姓名描述类别 httpx快速 HTTP 探测器。http 卡里迪快速爬虫和端点秘密/API 密钥/令牌匹配器。http/crawler 麥离线 URL 爬虫(Alien Vault、The Wayback Machine、Common...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

PolyDrop - BYOSI(自带脚本解释器)快速有效负载部署工具包

比约西 - 自带脚本解释器 - 利用受信任应用程序的滥用,攻击者能够以所选特定脚本解释器的形式提供适用于 Windows、Mac 或 Linux 系统的兼容脚本解释器以及恶意源代码。一旦恶意源代码和受信任脚本解释器都安全地写入目标系统,攻击者就可以通过受信任脚本解释器轻松执行所述源代码。 聚滴 - 利用十三种脚本语言执行上述攻击。 以下语言被 AV 供应商(包括 MS-Defender)完全忽略:- tcl - php - crystal - julia - golang - dart - dlang - vlang - nodejs - bun - python - fsharp...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: 红队工具武器库

-

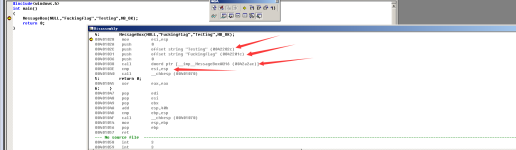

windows远控木马shellcode编写

Starting 环境: <span>Windows</span> <span>XP</span><br><span>VC</span>++ 6<span>.0</span><br> 此方法只适用于测试或者学习,无法动态执行shellcode。也就是说shellcode只能在XP上使用,因为从win7开始有了aslr ASLR说明:https://blog.morphisec.com/aslr-what-it-is-and-what-it-isnt/ 弹框测试:...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

XXE漏洞介绍与利用技巧

0x00前言 早上看到某篇公众号的文章发了一篇XXE漏洞挖到个星巴克,拿到了一手奖金。决定晚上瞧一下这个洞 XXE又叫XML外部实体注入(XML External Entity Injection) <br><!ENTITY 实体名称 <span>"实体的值"</span>><br>外部实体:<br><br><span><span><<span>!ENTITY</span> 实体名称 <span>SYSTEM</span>...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

windows-提权0day HACKAPT

win10中任务调度服务导出的函数没有验证调用者的权限,任意权限的用户调用该函数可以获取系统敏感文件的写权限,进而提权。影响范围:windows10,windows server 2016昨天群里的基友们都复现了一遍也都成功了,也有基友在windows8实验了发现了也能提权成功。 准备工作:下载POC,windows 10 镜像,Process Explorer,CFF POC:GitHub - SandboxEscaper/randomrepo: Repo for random stuff windows10 ISO:msdn下载 Process Explorer:Process...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

python扫描web路径小工具

请求对比: GET:使用GET请求某个路径获取返回的响应。请求参数会暴露在外 HEAD:特别适用在优先的速度和带宽下 1.检查资源的有效性。 2.检查超链接的有效性。 3.检查网页是否被串改。 4.多用于自动搜索机器人获取网页的标志信息,获取rss种子信息,或者传递安全认证信息等。 思路:让使用者可以调用指定的web字典进行扫描,添加过滤信息。 当返回的URL的状态码为200并且无过滤列表里面关键字则判定为存在该路径。 代码: <span>import</span> requests<br><span>import</span>...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

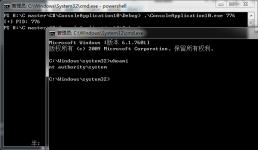

获得系统SHELL的方法

这里做一个简单的纪录 原文是来自:Another way to get to a system shell – Assistive Technology – Oddvar Moe’s Blog 运行regedit 在注册表里找到HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Accessibility \ ATs \ magnifierpane 然后给权限这个项目,修改值就好...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

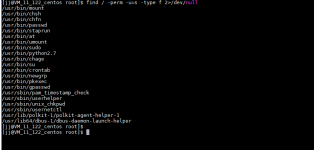

setcap设置的文件可控造成的提权

能力介绍 Linux中的功能是什么 在获得功能之前,我们只有特权和非特权进程的二进制系统,并且出于执行权限检查的目的,传统的UNIX实现将进程分为两类:特权进程(称为超级用户或根)和非特权进程(其有效UID为非零)。 功能是将内核用户或内核级程序的特权分成小块的那些权限,以便可以使进程有足够的能力执行特定的特权任务。 功能和SUID之间的区别 SUID:...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

通过winlogon进程创建令牌运行SYSTEM权限的shell

有点想知道怎么不通过创建服务的方式来用SYSTEM权限运行指定的进程,我很好奇。网上搜了搜,分析了一下别人写的,学习了一哈 1.获取指定进程的令牌句柄 2.通过令牌句柄创建主令牌 2.通过创建的令牌执行新的Process head.h <span>#<span>pragma</span> once</span><br><span>#<span>include</span> <span>"iostream"</span></span><br><span>#<span>include</span>...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

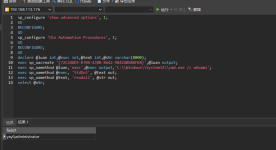

sql server没xp_cmdshell执行命令

利用COM执行命令 (需要开启Ole Automation Procedures组件) declare @luan <span>int</span>,@exec <span>int</span>,@text <span>int</span>,@str varchar(<span>8000</span>);<br><span>exec</span> sp_oacreate <span>'{72C24DD5-D70A-438B-8A42-98424B88AFB8}'</span>,@luan output;<br><span>exec</span> sp_oamethod...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

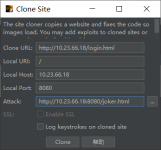

cs钓鱼克隆网站分析

分析过程 cs克隆 克隆后的html和原html对比 特征: IFRAME标签为大写,且长宽为0。 script标签加载了js路径为”/jquery/jquery.min.js” 顺序特征: IFRAME标签和script标签同时出现时,一定是IFRAME标签、script标签和body标签这个顺序。 IFRAME标签和script标签只出现一个时,一定在body标签之前。 引用的js分析: <span>var</span> cfqPdaQzXzSSf =...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

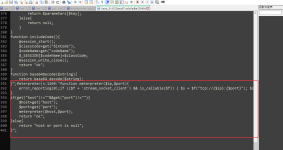

哥斯拉实现meterpreter

哥斯拉version:1.0 Cryption:PHP_XOR_BASE64 这里分析的php首先定位到shells/plugins/php/assets/Meterpreter.class <span>* </span>先获取对于payload类型,然后从对应payload目录下读取反弹meterpreter的payload文件 (对应路径:plugins/<span><span><<span>scriptname</span>></span></span>/assets)<br><span>*...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

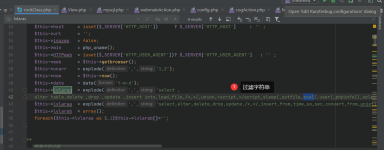

信呼OA V2.3.0 治标不治本的配置文件getshell重新利用

前言 参考链接:https://www.freebuf.com/articles/web/286380.html 最近打点的时候遇见个信呼OA,用的上述的后台配置文件getshell方法成过getshell 原本打算复现一下的,后面一看版本最新的。。。 (后面重新看了一下,发现修复不严谨。在后台用户重命名处修改即可重新利用) 在V2.2.8的时候报出一处update拼接管理员名的注入+配置文件插入管理员修改config文件的信息 之前的payload利用:...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

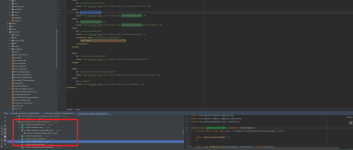

蓝凌OA前台SSRF+dataxml.jsp RCE漏洞分析

SSRF漏洞 漏洞路径:/sys/ui/extend/varkind/custom.jsp...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

APT钓鱼邮件分析

在线沙箱: https://app.any.run/tasks/33363f16-8146-4bef-948b-362ec2cb0f6d/ https://www.joesandbox.com/analysis/1284837/1/html CVE-2022-30190利用 (远程链接) https://huskidkifklaoksikfkfijsju.blogspot.com/atom.xml #已404...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

Confluence CVE-2023-22515漏洞复现

参考链接:https://mp.weixin.qq.com/s?__biz=MzkxMzM3NjMxOQ==&mid=2247483685&idx=1&sn=54b435180042beb9b709d1553bc3f5ab&chksm=c17fd475f6085d634f1c529148f7f825400ffe899c51e181193e6bdf7cbd5d01c4697557104a&mpshare=1&scene=1&srcid=1018qojPYalTqmkCEJMtpr6x&sharer_shareinfo=600bda857d36789f7e9d9b21356b7250&sha...- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透

-

业务合作联系Telegram

全球最大的黑客论坛:渗透相关合作联系TG:https://t.me/hackapt @Hackapt- Root #Hack7er1949

- 主题

- 回复: 0

- 论坛: APT/红队/渗透